Historique du 4e trimestre de 2019

|

| L'ONU approuve une résolution russe et chinoise pour créer une convention sur la cybercriminalité |

Cette résolution va permettre la création d'une convention internationale globale sur la lutte contre l'utilisation des technologies de l'information et des communications à des fins criminelles. Un comité d'experts sera créé en 2020 à cet effet et se réunira en août pour définir le programme de ses activités. Plusieurs pays et entités internationales, dont les États-Unis, ont cependant exprimé des réserves sur le projet, expliquant qu'il serait possible de l'utiliser pour restreindre la liberté d'expression sur Internet.

Pour en savoir plus, lire l'article (en anglais) de securityaffairs.co.

|

| Numéro spécial des "Annales des Mines", évoquant les défis tant techniques que de régulation des comportements des grands acteurs numériques ou des États |

|

La cybersécurité, dont il est question dans ce numéro "Répondre à la Menace Cyber", est une des composantes de cette sécurité numérique, visant à protéger les données et les systèmes d’information, à garantir leur confidentialité, leur intégrité, leur authenticité et leur disponibilité. Écrit par des experts tant privés qu'étatiques, il vise à présenter l’état de la réflexion et des évolutions en cours en matière de cybersécurité, au plus proche du terrain et des acteurs qui la pratiquent au quotidien, et bien loin des visions romancées. |

|  |

Pour télécharger ce numéro des Annales des Mines, c'est ici.

|

| Des attaquants chinois réussissent à contourner l'authentification à double facteur |

Selon le dernier rapport de Fox-IT, le groupe "APT20" aurait réussi à contourner la sécurité à double authentification lors d'une récente vague d'attaques sur des fournisseurs de service. Les hackers auraient pu se connecter à des comptes VPN protégés par une sécurité à deux facteurs en dérobant un jeton logiciel RSA SecureID depuis un système compromis pour l'utiliser afin de générer des codes à validité unique.

Pour en savoir plus, lire l'article de ZDnet.fr.

|

| Ces jeunes pousses qui veulent réenchanter le chiffrement via les chiffrements homomorphe et fonctionnel ou le calcul multipartite sécurisé |

Entre sécurité et conformité, les cas d’usage du chiffrement ne manquent pas. Mais si protéger les données est un impératif, pouvoir exécuter des traitements dessus n’en est pas moins nécessaire. Plusieurs "startups" renouvellent la réflexion.

Pour en savoir plus, lire l'article de lemagit.fr.

|

| Anonymisation des données, une nécessité à l’ère du Règlement Général pour la Protection des Données (RGPD) |

Le RGPD définit des contraintes qui limitent, et parfois empêchent, l’exploitation des données. L’anonymisation est la seule méthode permettant une exploitation sans risque de sanctions car elle enlève le caractère personnel aux données. Mais quelques précautions s’imposent !

Pour en savoir plus, lire l'article de techniques-ingenieur.fr.

|

| Google va soutenir financièrement certains projets en code source ouvert dans le domaine de la cybersécurité |

Cette initiative lancée début 2020 est un "programme de récompenses des correctifs" (en anglais "Patch Rewards program") pour soutenir des développeurs voulant sécuriser leurs produits. Ce soutien variable suivant la taille des projets (de 5000 à 30 000 dollars) se veut récompenser non pas des correctifs apportés après la mise en circulation des produits, mais en amont les développements incluant une cybersécurité plus proactive.

Pour en savoir plus, voir (en anglais) le communiqué de Google.

|

| Référentiel du Pôle d’excellence cyber : un Référentiel pour les nouvelles technologies et les nouveaux usages de la cyber |

|

Élaboré par un panel d’experts privés et étatiques du monde de la recherche, de la formation, de la défense ou de l’industrie (dont plusieurs membres de l'ARCSI), ce document décrit les différentes composantes de la cybersécurité, que ce soit pour les technologies et services, les domaines fonctionnels ou les cas d’usage et permet d’y entrevoir les enjeux associés. Il permet d’identifier les enjeux et les opportunités de développement associés. |

|  |

Pour télécharger la nouvelle version du référentiel c'est ici.

|

| Apple, Amazon, Google et Zigbee lancent un standard ouvert pour la maison connectée appelé "Project Connected Home over IP" |

L'objectif de l'Alliance est le développement et la promotion d’un nouveau standard de connectivité pour assurer la compatibilité entre les produits de la maison connectée, avec la sécurité comme préoccupation principale: "les appareils domestiques intelligents et connectés doivent être sûrs, fiables et transparents à utiliser". Dans cette Alliance, on retrouve également IKEA, Legrand, NXP Semiconductors, Resideo, Samsung SmartThings, Schneider Electric, Signify (anciennement Philips Lighting), Silicon Labs, Somfy et Wulian.

Pour en savoir plus, voici le communiqué.

|

| Les chercheurs en cybersécurité de Keyfactor analysent 75 millions de certificats et clés RSA et constatent un grand nombre de compromissions |

Avec des moyens rudimentaires, une simple machine virtuelle sur Microsoft Azure, ces chercheurs ont analysé 75 millions de certificats et constatent que beaucoup d’entreprises gèrent mal leurs clés de chiffrement SSL et TLS. Avec 435.000 certificats présentant une vulnérabilité, ils sont en effet parvenus à la conclusion qu’une clé sur 172 peut être compromise. L’IoT est clairement pointé du doigt par les chercheurs, avec près de 250.000 clés de chiffrement cassées. Cette recherche devrait jouer le rôle de signal d’alarme auprès des industriels pour que ceux-ci adoptent une meilleure sécurisation de leurs produits.

Pour en savoir plus, voici l'article de solutions-numeriques.com.

Voir également cet article un peu plus technique ici.

|

| La Direction des applications militaires du CEA ne veut plus dépendre uniquement des USA pour ses supercalculateurs |

En juin dernier, le Commissariat à l’énergie atomique et aux énergies alternatives [CEA] a inauguré le supercalculateur " Joliot-Curie ", conçu par Atos. Sa puissance initiale de 9,4 pétaflops doit évoluer dès 2020 jusqu'à 22 pétaflops, ce qui en fera le troisième calculateur le plus puissant d’Europe dédié à la recherche et le premier en France. Utilisant des processeurs Intel Xeon et bientôt AMD et Marvel, il fait cependant entièrement dépendre la recherche étatique de composants américains. Or, les Européens ont lancé fin 2018 l’European Processor Initiative [EPI], qui vise à développer des processeurs destinés au calcul haute performance [HPC], avec une vingtaine d’acteurs issus de dix pays...

Pour en savoir plus, voici l'article de Opex360.fr.

|

| CS2C et Tianjin Kylin s'allient pour développer un système d'exploitation chinois souverain |

Les deux plus importants éditeurs de systèmes d'exploitation en Chine vont fusionner leurs OS respectifs pour créer une solution souveraine afin de permettre au pays de réduire sa dépendance vis-à-vis des programmes étrangers. CS2C est à l’origine de NeoKylin, clone de Windows XP, tandis que TKC a créé Kylin fonctionnant sur un noyau Linux depuis 2009. Ce projet d’OS souverain intervient dans le cadre de l'appel du gouvernement chinois à l'indépendance totale sous trois ans des matériels et logiciels chinois.

Pour en savoir plus, voici l'article de ZDNet.fr.

|

| Jean-Paul Delahaye, membre de l'ARCSI, publie sur le site "Futura-Sciences" un intéressant dossier sur les nombres premiers |

Vedettes des mathématiques, les nombres premiers, divisibles uniquement par un et par eux-mêmes, continuent d’occuper les mathématiciens de tous horizons. Découvrez les propriétés et l’histoire de ces nombres essentiels en cryptographie dans ce dossier. Certains outils mathématiques y sont abordés, comme le crible d'Ératosthène et la décomposition en facteurs premiers, mais aussi l'arithmétique modulaire. Le dossier se termine avec l'histoire du plus grand nombre premier et un aperçu des nombres premiers palindromes.

En voici le lien.

|

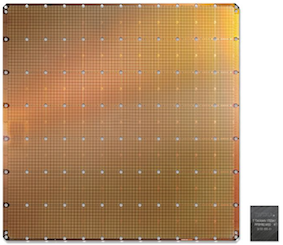

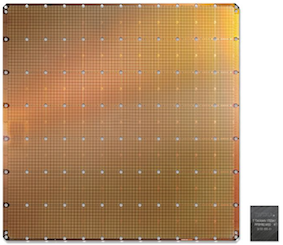

| Le CS-1, super-ordinateur dédié à l'IA, prêt à révolutionner la recherche |

La machine dédiée à l'IA "CS-1" promet des avancées scientifiques majeures, car utilisant le "Cerebras Wafer Scale Engine", un processeur spécialisé de la taille d'un iPad. Comportant plus de 1,2 billions de transistors, ce dernier est vu par la Technology Review du MIT comme ayant une célérité multipliée par 1.000 par rapport au plus puissant des GPU actuels ("graphical processing units", processeurs dédiés à l'affichage graphique).

Lors de tests, le temps d'apprentissage du modèle, qui se comptait auparavant en semaines, a été réduit à seulement quelques heures. |

|

Le processeur à côté du GPU le plus puissant |

Pour en savoir plus, voir (en anglais) la présentation du composant.

|

| Le numéro 49 de "Global Security Mag" et son calendrier 2020 désormais téléchargeables en pdf par les adhérents de l'ARCSI |

La version pdf du numéro 49 de "Global Security Mag" intitulé "Cyber entraînement" et son calendrier 2020 des évènements sécurité sont désormais téléchargeables par les adhérents depuis la partie privée du site.

Pour en savoir plus, voici le lien d'accès au site privé.

|

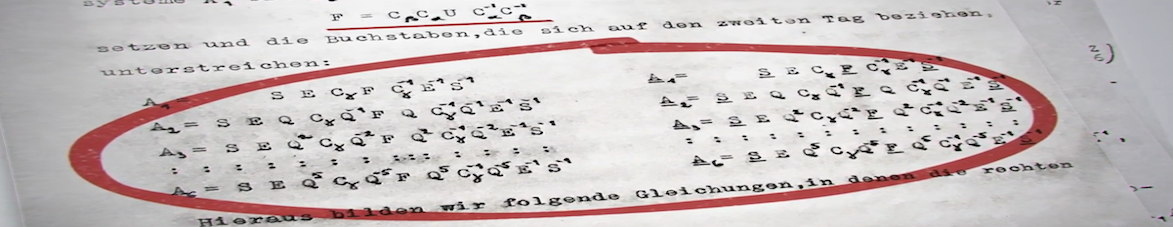

| APPEL AUX ADHERENTS : "Global Security Mag" lance pour son calendrier 2020 son jeu de message chiffré par deux spécialistes de l'ARCSI |

| Comme chaque année sur son calendrier des évènements sécurité de la prochaine année, le journal "Global Security Mag" publie un message à décrypter. Cette année, ce message a été chiffré par Hervé Lehning et Herbert Groscot, tous deux membres de l’ARCSI. Amis du domaine de la cryptologie, n'hésitez-pas à vous impliquer dans le décryptement de ce message ! |

Pour voir le message chiffré c'est ici.

Pour plus de détails, lire l'article de GSM.

|

| "La Suisse sous couverture", une passionnante web-série qui décrypte les activités d'espionnage sur le sol helvétique |

La Radio Télévision Suisse (RTS) a diffusé du 18 au 23 novembre une web-série sur les liens entre la Confédération et le renseignement international. En cinq épisodes, "La Suisse sous couverture" revient sur les affaires d'espionnage les plus marquantes depuis l'après-guerre :

* épisode 1 : "Agents doubles" (de 1952 à aujourd'hui) : la NSA aurait espionné 130 pays grâce à des machines "truquées" par l'entreprise Crypto AG, avec le soutien du GCHQ et du BND. Fiction ou réalité? : lire ici

* épisode 2 : "Les grandes oreilles de la Confédération" (de 2000 à aujourd'hui) : le principal site du système de renseignement suisse a été vendu à des sociétés ayant des liens indirects avec la NSA. Quels sont les risques? : lire ici

* épisode 3 : "Genève, nid d'espions" (de 2007 à aujourd'hui) : Halte à la station d'écoute américaine basée à Genève et gérée par le Special Collection Service (F6). lire ici

* épisode 4 : "Le secret bunker suisse" (de 2011 à aujourd'hui) : Les bunkers convertis en data center souffrent de la concurrence européenne. lire ici

* épisode 5 : "La crypto révolution" (de 1980 à aujourd'hui) : Les hackers en guerre contre des algorithmes, des pirates héroïques? lire ici.

|

Pour retrouver l'ensemble de ces vidéos avec une présentation globale de la série, voici le lien.

|

| Suppression prochaine du niveau de classification "Confidentiel Défense" |

| Le Journal officiel publie un décret du Premier ministre officialisant des préconisations faites en janvier 2018 par le Secrétariat Général de la Défense et de la Sécurité Nationale (SGDSN). Il avait en particulier proposé la suppression du niveau "Confidentiel Défense" dans un rapport de janvier 2018. Ce dernier sera effectivement supprimé le 1er juillet 2021. |

Pour plus de détails, lire l'article de lessor.org.

Pour voir le texte du décret, c'est ici.

|

| Première réunion du "comité national pilote d'éthique du numérique" |

| Ce comité a été mis en place par le Premier ministre pour répondre aux grands enjeux liés à l'usage des technologies du numérique, et en particulier ceux liés aux choix des algorithmes. Ses réflexions cibleront plus particulièrement 3 domaines : le développement des véhicules autonomes, les agents conversationnels ou chatbots (intégrés par exemple dans les enceintes connectées) et l'utilisation de l'intelligence artificielle dans le diagnostic médical. Il devra remettre ses recommandations en juin 2021. |

Pour plus de détails, lire l'article de scienceetavenir.fr.

|

| "ENIGMA, IL Y A DU NOUVEAU", UN COURT METRAGE D'ARMA CIVITATIS ! |

Sous ce titre se cache un film de court métrage édité par "Arma Civitatis",

et qui préente de nouveaux faits concernant le décryptage d’ENIGMA, sur la base de dossiers rendus

disponibles en 2016 par les services français de renseignement. Ce passionnant documentaire raconte

les péripéties des cryptologues polonais, français et anglais depuis les années 30. On y retrouvera

le docteur Marek Grajek, sir Dermot Turing et Philippe Guillot, membre de l'ARCSI.

Pour voir le court-métrage, sous-titré en français

c'est ici.

|

| Découverte de la vulnérabilité des connexions VPNs sur de nombreux systèmes d'exploitation Linux et Unix |

| Une vulnérabilité vient d'être découverte, affectant majoritairement les systèmes Linux et Unix dont Ubuntu, FreeBSD, OpenBSD, MacOS, iOS, et Android. Elle permet à des attaquants de détecter des utilisateurs ayant des connexions VPN, pouvant alors prendre le contrôle des connexions TCP actives et y injecter du code en analysant la transmission des paquets. La faisabilité a été démontrée sur les VPNs OpenVPN, WireGuard et IKEv2/IPSec et concernerait tant les connexions IPv4 que IPv6. De plus, la menace pourrait être plus importante si elle était combinée avec une usurpation de DNS. |

Pour en savoir plus, lire (en anglais) l'article de bleepingcomputer.com.

|

| Au terme de 35 millions d’heures de calcul, une équipe internationale établit un nouveau record dans le cassage de clés de chiffrement |

| Une équipe de l’Inria à Nancy et du Laboratoire lorrain de recherche en informatique et ses applications (Loria – Inria, CNRS), associée aux universités de Limoges et de San Diego (Californie), a dépassé les précédents records visant à chercher les deux nombres premiers dont le produit donne la clé la plus grande possible. Ils s'établissaient à 768 bits en 2016, et 795 bits en 2009. Le chantier d'amélioration du précédent algorithme a permis de gagner 25% sur le temps consommé. Le logiciel utilisé est désormais en open source. |

Pour en savoir plus, lire l'article du monde.fr.

|

| Alibaba Cloud met en libre accès sur GitHub l'un de ses algorithmes d'apprentissage (machine learning) |

| Alibaba a mis en accès libre sur GitHub le code source de sa plate-forme maison Alink, qui regroupe des algorithmes de traitement de données et de machine learning. Celle-ci peut être utilisée pour développer des logiciels de prévision en temps réel ou de recommandations personnalisées, dont le but est notamment d'améliorer le service client. Alink a été développé sur le framework open source de traitement des données Apach Flink. |

Pour en savoir plus, lire l'article de usine-digitale.fr.

|

| Conférence "Cybermalveillance.gouv.fr, quel bilan après deux ans ?" organisée le 16 décembre par le Cercle d'Intelligence économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent à l'Université Paris Descartes (Paris V), venez assister le 16 décembre prochain à la conférence animée par Gérard Peliks, membre de l'ARCSI, et tenue par Jérôme Notin, Directeur Général du Groupement d’Intérêt Public (GIP) ACYMA.

Accueil à partir de 18H15. Participation gratuite mais inscription obligatoire.

Lieu : Université Paris Descartes (Paris V) - 45 Rue des Saints-Pères, 75006 Paris / amphi BINET (en entrant à gauche).

Pour en savoir plus, voir Lundi de la cybersécurité de décembre

|

| Le protocole Rich Communication Service (RCS) de Google utilisé par les téléphones Android serait vulnérable à des attaques |

| Le protocole RCS de Google est la copie du service iMessage d'Apple pour ses iPhone. D'après les experts en sécurité de SRLabs, le protocole RCS exposerait les utilisateurs Android à des attaques car son chiffrement de bout-en-bout serait insuffisant. Il ne disposerait pas d'un niveau de validation de domaine et de certification nécessaire, ce qui permettrait à des attaquants de s'infiltrer et/ou de manipuler des flux de communication. |

Pour en savoir plus, lire (en anglais) l'article de cybersecurity-insiders.com.

|

| Amazon propose un environnement de développement Web pour concevoir et tester des algorithmes quantiques |

| Baptisé "Bracket", l'environnement de développement lancé par Amazon Web Services (AWS) permettra aux développeurs de travailler sur des algorithmes quantiques puis de les tester sur les ordinateurs quantiques de ses partenaires. En parallèle, Amazon lance un nouveau laboratoire créé avec le "California Institute of Technology" pour travailler sur du matériel d’informatique quantique. |

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Lancement de la plateforme nationale de données de santé "Health Data Hub" (HDH) |

| Officiellement créée ce dimanche, la plateforme globale de données de santé doit rassembler l’essentiel des données générées par des actes médicaux remboursés. Les centres de recherche publics, mais aussi des entreprises privées qui souhaitent développer des projets nécessitant de nombreuses données pourront y avoir accès, les données une fois pseudonymisées. La plateforme soulève cependant des interrogations sur son utilisation par des acteurs privés comme les géants américains du numérique du fait du "Cloud Act", car elle sera hébergée par Microsoft. Le ministère de la santé se veut rassurant : "la donnée hébergée sera chiffrée, et la clé n’est pas détenue par Microsoft". |

Pour en savoir plus, lire l'article de letelegramme.fr.

|

| À l'occasion du Black Friday, le FBI invite les consommateurs à masquer la caméra de leur Smart TV |

| Le FBI a publié un avertissement dans lequel il invite les utilisateurs à se méfier de leurs Smart TV, jugeant que les téléviseurs connectés peuvent être facilement piratés ou utilisés pour vous espionner. L’agence explique que le Black Friday est une bonne occasion de rappeler que les téléviseurs peuvent être utilisés à mauvais escient par "certaines entités". Elle précise qu’il faut donc limiter au maximum l’accès au micro et à la caméra de la Smart TV, et qu'il est conseillé de les recouvrir d’un ruban d’adhésif ou d’un dispositif couvrant. |

Pour en savoir plus, lire (en anglais) le post du FBI.

|

| Cybersécurité : inspiré par Israël, le concept de Cyber Campus France sera lancé fin 2020 / début 2021 |

| La mobilisation s’intensifie autour du projet de Cyber Campus annoncé en juillet dernier. Sous l’impulsion de Michel Van Den Berghe, patron d’Orange Cyberdefense et mandaté par le gouvernement pour faire des propositions sur le sujet, le soutien de principe d’une vingtaine d’organisations vient d'être annoncé. Il s'agit de Advens – Airbus Cybersecurity – Alsid – ANSSI – Atos – Beijaflore – BNP Paribas – Capgemini – CEIS – Citalid – EDF - EPITA – France Digitale – Gatewatcher – L’Oréal – Oodrive – Orange – Schneider Electric – Siemens France-Benelux – Sopra Steria – Thales – Wavestone. Le rapport devrait être remis au Premier ministre en décembre. |

Pour en savoir plus, lire l'article de israelvalley.com.

|

| Des chercheurs américains inventent un algorithme évitant un comportement indésirable des "machines intelligentes" |

| S'assurer que les machines ne manifestent pas un comportement indésirable - par exemple qu'ils ne causent pas de tort à l'homme - est urgent du fait que les algorithmes d’apprentissage automatique sont omniprésents. Une équipe de chercheurs américains des universités du Massachusetts et de Stanford ont ainsi créé une nouvelle approche. Ils mettent en place des limites que l'intelligence artificielle ne doit pas franchir, excluant ainsi les comportements potentiellement dangereux. |

Pour en savoir plus, lire (en anglais) l'article de science.com.

|

| Colloque des 13es Rencontres de l'ARCSI à la Bibliothèque Nationale de France, les présentations sont disponibles |

| Les 13es Rencontres de l'ARCSI se sont déroulées le 26 novembre dans le cadre prestigieux de la Bibliothèque Nationale de France "François Mitterrand", sur le thème "La confiance dans notre monde numérique peut-elle renaître ?". Introduites par le Directeur général de la BNF et le Président de l'ARCSI, elles ont vu se succéder de nombreux intervenants prestigieux, ainsi que deux tables rondes clôturant chacune une demi-journée. |

Pour tout savoir et télécharger les présentations, c'est ici.

|

| Intervention de Pierre Bellanger à l'INHESJ (en téléchargement): "Trois empires et un garde-manger" |

|

Pierre Bellanger est intervenu le 7 novembre à l'Institut National des Hautes Études de Sécurité et de Justice, autour du thème "Trois empires et un garde-manger". Il s'agit bien sûr d'expliquer les relations internationales dans le contexte des réseaux et services numériques, mais aussi la compréhension qu'en ont la France et l'Europe face aux ogres américain, chinois et russe. |

|  |

Pour télécharger l'intervention (avec l'autorisation de l'auteur) c'est ici.

|

| L'Agence de sécurité américaine NSA publie un rapport sur la gestion des risques de sécurité de la couche de transport TLS |

|

Ce rapport traite de la gestion des risques liés à l'inspection de la séscurité de la couche de transport (TLSI), un processus de sécurité permettant au trafic entrant d'être déchiffré, inspecté et chiffré de nouveau. Le rapport explique certains risques et défis qui y sont associés et traite de mesures d'atténuation. |

|  |

L'Agence de cybersécurité et de sécurité des infrastructures (CISA), quant à elle, encourage les utilisateurs et les administrateurs à bien examiner ce rapport.

Le guide est téléchargeable ici.

|

| L’ANSSI et l’AMRAE publient un guide commun sur la maîtrise du risque numérique pour les dirigeants |

L’ANSSI et l’Association pour le Management des Risques et des Assurances de l’Entreprise (AMRAE) s’associent dans la "Maîtrise du risque numérique – l’atout confiance" pour proposer aux dirigeants et aux risk managers une démarche progressive pour construire une politique de gestion du risque numérique au sein de leur organisation. Elle est décrite dans un guide en 15 étapes qui permet successivement de prendre la mesure du risque numérique, le comprendre et s’organiser (étapes 1 à 6), bâtir son socle de sécurité (étapes 7 à 11), et enfin piloter son risque numérique et valoriser sa cybersécurité (étapes 12 à 15).

|

Pour en savoir plus, voir le site de l'ANSSI.

Le guide est téléchargeable ici.

|

| Le fondateur de la messagerie chiffrée Telegram conseille aux utilisateurs de supprimer WhatsApp pour des questions de sécurité |

Pavel Dourov conseille de supprimer l’application WhatsApp, ses nouvelles vulnérabilités pouvant permettre aux pirates informatiques d’avoir accès aux données personnelles de ses utilisateurs: "j’avais en effet prédit que les portes dérobées de WhatsApp ne cesseraient d’êtres découvertes et que des problèmes majeurs apparaîtraient les uns après les autres".

|

Pour en savoir plus, voir l'article de sputniknews.com.

|

| L’organisation internationale de police criminelle (OIPC, appelée aussi Interpol) envisage de condamner la propagation du chiffrement fort |

La nouvelle déclaration n'aura pas force de loi, mais visera plutôt à accroître la pression sur les fournisseurs de technologie. Il faut souligner que des pays membres de l’alliance "Five Eyes" (constituée par les États-Unis, le Royaume-Uni, le Canada, la Nouvelle-Zélande et l’Australie) ont déjà montré la voie. La déclaration mettra en avant les difficultés à mener à bien la lutte contre la pornographie enfantine : "Les fournisseurs de services en ligne, les développeurs d'applications et les fabricants d'appareils développent et déploient des produits et services chiffrés qui dissimulent avec trop efficacité l'exploitation sexuelle des enfants sur leurs plateformes".

|

Pour en savoir plus, voir l'article de developpez.com.

|

| Les chercheurs de l'université d'État de l'Ohio découvrent que les dispositifs "Bluetooth Low Energy" sont vulnérables à des accès non autorisés |

Selon eux, un défaut de conception présent dans la plupart des dispositifs sans fil modernes les rend vulnérables. Celà permettrait à un attaquant de connaître l'identifiant universel unique (UUID) permettant d'établir une connexion entre deux appareils. Dans le cas où aucun chiffrement n'est utilisé ou n'est pas utilisé correctement entre l'application mobile et les périphériques, il serait alors possible d'écouter les communications. Les chercheurs proposent des recommandations pour les développeurs.

|

Pour en savoir plus, voir (en anglais) l'article de securityweek.com.

|

| Découverte de plus 100.000 domaines du Web avec des certificats TLS valides "typosquattant" le domaine de commerçants importants |

Venafi a conduit une analyse sur le "typosquattage" des domaines de sites commerçants aux États-Unis, au Royaume-Uni, en Australie, en Allemagne et en France. Il s'agit d'une pratique se fondant sur l'enregistrement de noms de domaine proches de noms existants mais incluant des fautes de frappe et d'orthographe. Au total, l'entreprise de sécurité affirme avoir découvert près de 110.000 de ces domaines avec des certificats TLS valides. 60% d'entre eux possèdent un certificat gratuit de l'autorité de certification "Let's Encrypt".

|

Pour en savoir plus, voir (en anglais) l'article de securityweek.com.

|

| les coffres-forts cryptographiques de nos ordinateurs hébergés sur du silicium sont vulnérables |

Un groupe de trois chercheurs en sécurité vient de dévoiler des failles dans certains cryptoprocesseurs. Egalement appelés "Trusted Module Platform" (TPM), ce sont des composants disposant de zones d’exécution dédiées permettant de stocker des clés de chiffrement et de réaliser des opérations cryptographiques sensibles. En mesurant les temps d’exécution de certaines opérations de signatures électroniques, les chercheurs sont arrivés à récupérer des clés privées 256 bits.

|

Pour en savoir plus, voir l'article de 01net.com.

|

| Les gendarmes français offrent leurs services de décryptement aux autres polices européennes |

Les experts de l’institut de recherches criminelles de la Gendarmerie nationale vont offrir leurs services de décryptement aux polices européennes. Cela permettra de mutualiser l’investissement estimé à 2,6 millions d’euros, et réalisé dans ce projet ambitieux dénommé Cerberus porté par les gendarmes du département INL (Informatique électronique) de l’IRCGN. Lancée en 2015, cette plateforme de décryptage compte plus de 500 réponses positives à des services enquêteurs. Soit autant de mots de passe décryptés permettant l’avancée d’enquêtes.

|

Pour en savoir plus, voir l'article de lessor.org.

|

| L'ANSSI et le COMCYBER renouvellent leur partenariat en matière de défense des systèmes d'information |

Guillaume Poupard, directeur général de l'ANSSI, et le Général de division aérienne Didier Tisseyre, commandant de la cyberdéfense, ont signé une nouvelle convention de partenariat ayant pour but de renforcer la synergie entre les deux entités et de poursuivre les rapprochements initiés depuis plusieurs années dans le cadre de la cyberdéfense des réseaux du ministère des armées. Ce renouvellement démontre la relation de confiance tissée entre les deux entités, marquée notamment par la colocalisation de la sous-direction Opérations de l'ANSSI (SDO) et du centre d'analyse de lutte informatique défensive (CALID).

|

Pour en savoir plus, voir le site de l'ANSSI.

|

| La jeune pousse spécialiste de "Bug Bounty" YesWeHack lance une plateforme d'éducation appelée "YesWeHack EDU" |

La plateforme "YesWeHack EDU" a pour but d'aider les utilisateurs à s'entraîner à la recherche de vulnérabilités sur des scénarios réalistes et dans des contextes identiques à ce qui se fait au sein des entreprises et des organisations. La plateforme s'adresse particulièrement aux étudiants en cybersécurité : "ce programme offre à la communauté académique européenne une plateforme d’entraînement sophistiquée permettant de former aux nouveaux métiers cyber", indique l'un de ses fondateurs.

|

Pour en savoir plus, voir l'article de informatiquenews.fr.

|

| Google annonce sa participation au projet de construction de puces sécurisées disponibles en sources ouvertes baptisé "OpenTitan" |

Ce tout premier projet de chemin de confiance "Root of Trust" au sein même du silicium permettra de développer une puce de haute qualité qui servira pour les serveurs de centres de données ou encore les smartphones. Il fournira une chaîne de confiance qui part du micrologiciel de plus bas niveau, permettant ainsi de s’assurer que ces éléments n’ont pas été compromis. Le projet OpenTitan est administré par IowRISC et réunit un ensemble de partenaires dont ETH ZUrich, G+D Mobile Security, Google, Nuvoton Technology et Western Digital.

|

Pour en savoir plus, voir l'article de silicon.fr.

|

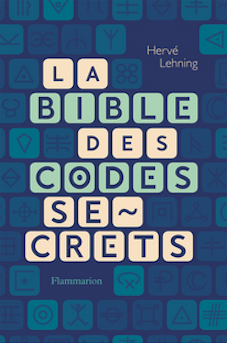

| Parution du livre "La Bible des Codes Secrets", par Hervé Lehning, membre du Conseil d'Administration de l'ARCSI |

|  |

Les codes secrets sont partout, dans votre carte bleue, votre téléphone portable ou votre box Internet. Ils ont déclenché des guerres, fait gagner des batailles et mis des États en difficulté. Zigzag, code pourpre, cadran d’Alberti, chiffre de Bazeries, machine de Gripenstierna, Enigma, masque jetable, Vernam, algorithme RSA, etc... ce nouvel ouvrage d'Hervé Lehning perce tous leurs mystères.

Pour en savoir plus, voir sa présentation sur Youtube. |

|  |

Et également, la page de l'éditeur Flammarion.

|

| Rudy Giuliani, ex-conseiller en cybersécurité de Trump, obligé d'aller chez Apple pour déverrouiller son iPhone bloqué... |

Rudy Giuliani, ancien conseiller en cybersécurité du gouvernement de Donald Trump, a dû se rendre dans un Apple Store de San Francisco pour faire déverrouiller son iPhone après avoir entré successivement dix mauvais mots de passe et ainsi bloqué son appareil. "Il ne maîtrisait même pas les bases de la sécurité de son propre téléphone", a témoigné un ancien employé du magasin... Personne n'est parfait...

|

Pour en savoir plus, voir l'article de 20minutes.fr.

|

| Des chercheurs développent une technique d' "Intelligence Artificielle" temps réel et non invasive capable de lire l'activité cérébrale d'une personne |

En travaillant avec la société russe Neurobotics, les chercheurs de l’Institut de physique et de technologie de Moscou (MIPT) ont réussi à développer une intelligence artificielle (IA) capable de lire l’activité cérébrale d’une personne en temps réel et de la représenter sous forme d’image. La technique utilisée est non invasive car toutes les informations sur les ondes cérébrales sont recueillies grâce à un casque d'électroencéphalographie (EEG) recouvert d'électrodes. "Nous ne nous attendions pas à ce qu'on obtienne suffisamment d'informations pour reconstruire une image observée par une personne, mais cela s'est avéré tout è fait possible", a indiqué l'un des chercheurs.

|

Pour en savoir plus, voir l'article de intelligence-artificielle.

|

| Une avancée quantique rendue probable grâce à un processeur supraconducteur |

La promesse des ordinateurs quantiques repose sur le fait que certaines tâches de calcul peuvent être réalisées de manière exponentielle par rapport aux ordinateurs classiques. Un défi essentiel réside dans la fabrication d'un processeur très fiable, capable d’exécuter des algorithmes quantiques dans un espace de calcul extrêmement grand, de dimension 2 puissance 53, soit environ 10 puissance 16. Des chercheurs ont publié dans la revue Nature l’utilisation d’un processeur Sycamore capable de réaliser en 200 secondes une tâche équivalente à celle qu'un superordinateur classique de pointe réaliserait en environ 10 000 ans.

|

Pour en savoir plus, voir (en anglais) l'article de nature.com.

|

| La Chine adopte une loi sur le chiffrement des données, qui entrera en vigueur le 1er janvier 2020 |

D'après l'agence de presse officielle Xinhua, cette loi est nécessaire pour "réglementer l'utilisation et la gestion de la cryptographie, faciliter le développement du secteur et assurer la sécurité du cyberespace et de l'information". Elle classifie la cryptographie en trois domaines : les domaines "principal, commun et commercial", les deux premiers devant protéger les informations confidentielles du Pays, la cryptographie commerciale devant servir à la protection des informations qui ne sont pas des secrets d'État. Cette future loi constitue le cadre parfait pour l'instauration d'une cryptomonnaie souveraine, comme le gouvernement l'a déjà annoncé.

|

Pour en savoir plus, voir l'article de usine-digitale.fr.

|

| Conférence "Dark Web, Dark Net, Deep Web? Quelles différences?" organisée le 18 novembre par le Cercle d'Intelligence économique du Medef IdF |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent désormais à l'Université Paris Descartes (Paris V), venez assister le 18 novembre prochain à la conférence animée par Gérard Peliks, membre de l'ARCSI, et tenue par Patrice Auffret, expert reconnu dans le domaine de la sécurité des systèmes d’information (SSI) depuis plus de 18 ans.

Conférence à partir de 18H15. Participation gratuite mais inscription obligatoire.

Lieu : Université Paris Descartes (Paris V) - 45 Rue des Saints-Pères, 75006 Paris / amphi BINET (en entrant à gauche).

Voir Lundis de la cybersécurité

La présentation powerpoint est désormais disponible ici.

|

| Après plus de 50 ans d'utilisation, fin du chiffrement sur bandes perforées à la NSA |

|

L'agence de surveillance américaine (NSA) vient de mettre un terme à la production de bandes papier de chiffrement au profit de clés entièrement numériques. De telles clés étaient jusqu'au 2 octobre 2019 encore utilisées pour chiffrer les communications militaires et devaient être physiquement introduites dans des dispositifs pouvant stocker la clé, avant de pouvoir valider leur transmission. |

|

|

La clé de chiffrement sur le support papier utilisé, un film de polyester (Mylar), recourait en guise de langage binaire à des trous (1) ou l'absence de trou (0) pour être constituée. (source Le Monde Informatique)

Pour en savoir plus, voir (en anglais) l'article de cbronline.com.

|

| Le CEA annonce une nouvelle bibliothèque de chiffrement homomorphe pour les calculs complexes sur données codées |

Elle vient renforcer une autre technologie maison, Cingulata, une chaîne logicielle de compilation unique qui permet de créer des applications capables d'effectuer des opérations sur des données chiffrées. Grâce à la bibliothèque TFHE (Fast Fully Homomorphic Encryption over the Torus), le temps d'une opèration de multiplication est constant et ne dépend plus du nombre d'opérations la précédant. Celà permet d'accélérer le temps de calcul d'un facteur au moins égal à 10 par rapport à la précédente version.

|

Pour en savoir plus, voir le bulletin du CEA.

|

| Une spin-off d’INRIA et de Sorbonne Université développe un logiciel de chiffrement à l’épreuve des futurs ordinateurs quantiques |

"Cryptonext Security", spin-off d’INRIA et de Sorbonne Université, propose des logiciels capables de résister à la prochaine menace, celle des ordinateurs quantiques. La technologie appliquée à l’avenir pour le chiffrement à clé publique utilisera en effet de nouvelles méthodologies, qu'il faut normaliser. C’est un processus en cours, via un concours lancé par le NIST (National Institute of Standards and Technology, aux États-Unis) qui définira les technologies les plus performantes. 80 solutions étaient sur les rangs au départ, il en reste 26 à ce jour, dont un algorithme développé par "Crypto Security" et fondé sur la résolution d’équations algébriques.

|

Pour en savoir plus, voir le communiqué de l'INRIA.

|

| Le SGDSN lance un quizz sur la protection du secret de la Défense nationale |

Le Secrétariat Général de la Défense et de la Sécurité Nationale met à la disposition des utilisateurs du secret de la défense nationale un outil visant à renforcer leur formation et à consolider une culture de la protection des informations classifiées. Cette formation est disponible en ligne, et est utilisable aussi bien sur ordinateur que sur téléphone mobile. Vingt questions sont posées de manière aléatoire sur une base de 200 questions.

|

Pour en savoir plus, voir le test sur le site du SGDSN.

|

| Google a-t-il vraiment atteint la suprématie quantique ? Pas si vite explique IBM |

Le mois dernier (voir notre actu du 23 septembre), un document de recherche suggérait que Google avait atteint la suprématie quantique. Son ordinateur quantique pouvait ainsi en théorie effectuer des calculs impossibles à faire à ce jour, même pour les supercalculateurs les plus performants du monde (10.000 ans au lieu de 20 secondes, pour un calcul donné). Mais les chercheurs d'IBM affirment aujourd'hui qu'un système classique peut accomplir la même tâche en... deux jours et demi, à condition d'optimiser ses ressources, et en particulier ses capacités de stockage de données.

|

Pour en savoir plus, voir l'article de ZDNet.fr.

|

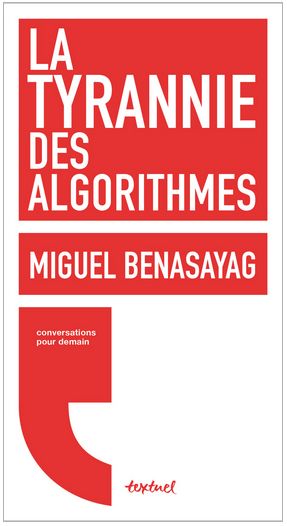

| Publication de "La Tyrannie des algorithmes", par Miguel Benasayag |

|

Être pour ou contre l’Intelligence Artificielle n’est pas la question, dès lors que cette dernière fait déjà partie intégrante de notre quotidien. Mais contrairement à une idée très répandue même dans le monde scientifique, des neurosciences à la biologie, Miguel Benasayag soutient que l’être vivant, s’il est hybridé par la technique qu’il a inventée, à savoir transformé par l’usage qu’il en fait, ne peut être pensé comme analogue à une machine. Il est une créature marquée par son unicité, laquelle participe d’une "logique intégrative". |

|

|

Pour tout savoir, voir l'analyse de Thierry Godefridi.

Pour commander le livre, c'est ici.

|

| La 21e édition du Salon Milipol ouvre le 19 novembre prochain, mettant l'accent sur les innovations en matière de sûreté et de sécurité intérieure des Etats |

Outre la partie exposition, Milipol Paris 2019 propose un cycle de conférences gratuites qui s’articulera autour des thématiques suivantes : Sécurité privée ; Gestion de la sécurité des grands évènements (perspective internationale) ; Safe et Smart JOP 2024 : gestion des flux multiples et sécurisés ; Identité numérique, contrôle des frontières ; Lutte contre le terrorisme ; Cybersécurité : 1 an après l’appel de Paris ; IA et analyse prédictive ; Gestion de crise ; Sécurisation des espaces publics, villes et collectivités intelligentes.

|

Pour en savoir plus, voir l'article de GlobalSecurity Mag..

|

| La plateforme "Cybermalveillance.gouv.fr" fête ses deux ans d’assistance aux victimes d’actes de cybermalveillance |

"Cybermalveillance.gouv.fr" est le dispositif gouvernemental de sensibilisation et d’assistance aux victimes d’actes de cybermalveillance, animé depuis 2017 par le Groupement d’Intérêt Public ACYMA et porté par une démarche interministérielle. Il s’adresse aux particuliers ainsi qu’à toutes les entreprises et collectivités territoriales (hors OIV), et s’articule autour de 3 principales missions : l’assistance aux victimes, la mise en place de campagnes de prévention et de sensibilisation, et la création d’un observatoire de la menace numérique.

|

|

|

Pour tout savoir sur le dispositif, voir l'article de GlobalSecurity Mag..

|

| Publication d'un outil de décryptement pour de nombreuses variantes du rançongiciel STOP |

Le développeur d'antivirus Emsisoft a publié gratuitement un outil pour décrypter 148 des 160 variantes du rançongiciel STOP, un des plus actifs sur les six derniers mois. Selon l'entreprise, cela représente environ 70% des compromissions. Pour les autres, soit une douzaine d'autres variantes, Emsisoft préconise de conserver les fichiers cryptés dans l'attente d'une solution future.

Pour en savoir plus, voir (en anglais) le site zdnet.com.

|

| Le congrès "Blockchain Paris 2019", rendez-vous des applications business de la filière, se tiendra les 13 et 14 novembre |

Dans cette deuxième édition, et à travers deux jours de conférences, d’exposition, d’applications sectorielles, de rendez-vous d’affaires et d’ateliers, "Blockchain Paris 2019" propose aux acteurs de la filière Blockchain de se rencontrer à la Cité Universitaire Internationale, à Paris.

|

|

|

Près de 1.700 experts, décideurs, chercheurs, fournisseurs de solutions, industriels, entrepreneurs seront présents et assisteront aux conférences et ateliers, ou visiteront le salon d'exposition des solutions.

Pour en savoir plus, voir le site de l'évènement.

|

| Le compte-rendu des "Lundi de la cybersécurité" de septembre désormais disponible |

|  |

Les "Lundi de la cybersécurité" de septembre 2019 qui se tiennent dorénavant en partenariat avec l'Université Paris Descartes (Paris V), ont donné lieu à la conférence de Jean-François Audenard, membre de l'ARCSI sur le thème: "La sensibilisation d'un grand Groupe à la cybersécurité, par des réseaux sociaux". Le compte-rendu est désormais disponible sur notre site à la page "évènements".

|

| Une nouvelle méthode stéganographique cache du code malveillant dans des fichiers audio |

BlackBerry Cylance Threat Researchers a publié un rapport s'intéressant à une nouvelle méthode sténographique obfuscant du code malicieux dans des fichiers audio de type WAV. Chacun de ses fichiers est lié à un autre, ce qui lui permet de décoder et d'exécuter les contenus malveillants cachés dans les données audio de celui-ci.

Pour en savoir plus et télécharger le rapport (en anglais), c'est ici.

|

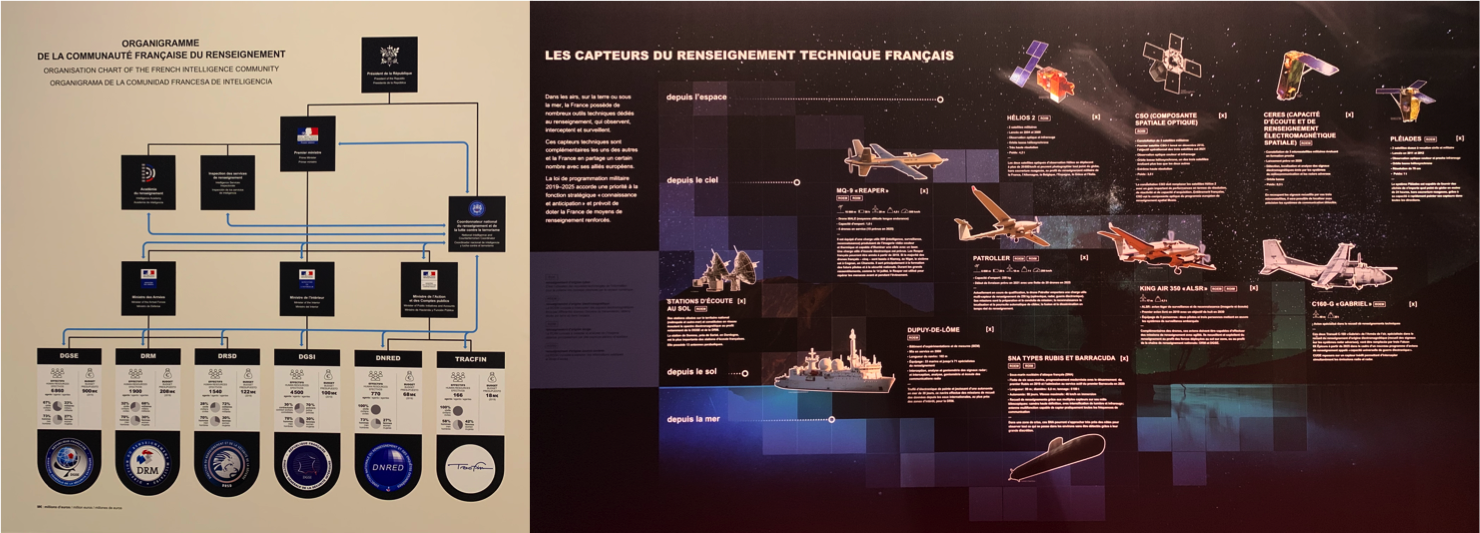

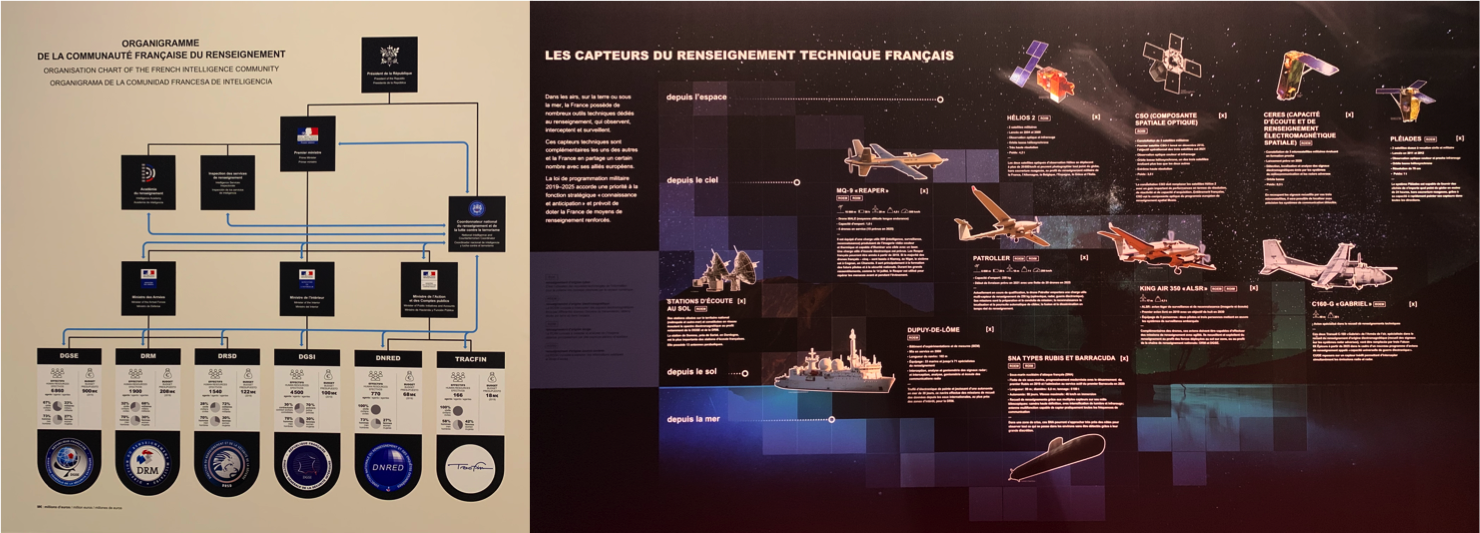

| Du 15 octobre 2019 au 10 août 2020 se tient une exposition inédite sur les services secrets français, à laquelle ont collaboré les différents services du renseignement |

Du 15 octobre 2019 au 10 août 2020 se tient à La Cité des sciences et de l’industrie à Paris une exposition immersive inédite sur les services secrets français, dont les décors ont été réalisés par l’équipe du Bureau des légendes, la série de Canal+. De la salle d’interrogatoire à l’écran de contrôle pour superviser une filature, cette exposition très ludique propose une dizaine d’étapes, pour endosser tour à tour le rôle de filocheur, d’analyste ou de cryptographe.

Pour en savoir plus, voir le site sortiraparis.

|

| Que font les algorithmes de recommandation qui dirigent nos choix sur Internet ? |

Les algorithmes de recommandation proposent un contenu ciblé et personnalisé à l'internaute, au travers de la collecte de ses données personnelles. Toutes les plateformes utilisées au quotidien en sont dotées, qu'il s'agisse de Google, Amazon ou encore Spotify. Ces algorithmes varient cependant selon les contraintes et objectifs propres à chaque plateforme et appartiennent à différentes familles.

Pour en savoir plus, voir l'article de 20minutes.fr.

|

| Kaspersky découvre un malware capable de décrypter des données chiffrées avec le protocole TLS |

Kaspersky vient de découvrir un malware nommé "Reductor". Ce logiciel malveillant se distingue des autres par sa capacité à décrypter les données sécurisées via le protocole de chiffrement TLS sur le web. Il aurait été développé par le groupe de hackers russes Turla focalisé sur les opérations d’espionnage.

Pour en savoir plus, voir l'article de lebigdata.fr.

|

| Un "hacker éthique" se venge d'un groupe de cybercriminels en publiant les clés de décryptage de leur rançongiciel |

Victime d'un rançongiciel appartenant au groupe de cybercriminels appelé "The Mushtik gang", un "hacker éthique" a payé pour récupérer la clé de décryptage. Mais il a ensuite analysé le rançongiciel, lui permettant d'accéder à une base de données contenant 2858 clés de décryptage du rançongiciel. Il les a par la suite publiées, et mis à disposition un outil de décryptage du rançongiciel muhstik.

Pour en savoir plus, voir l'article de Zdnet.com.

|

| Une nouvelle attaque permet de récupérer les clés privées de bibliothèques cryptographiques |

Google milite pour une généralisation du protocole de chiffrement HTTPS, qui apporte une bien meilleure sécurité pour les internautes que le simple protocole HTTP. Aussi, il a décidé de bloquer dès l'année prochaine, via son navigateur Chrome - le plus utilisé au monde -, tous les contenus non chiffrés dans les sites HTTPS (images, vidéos, iframes, scripts, etc.).

Pour en savoir plus, voir le site de Google.

|

| Kaspersky explique comment peut se passer le piratage de la carte SIM de votre téléphone via SIMJacker |

C'est dans l'outil de gestion de la carte SIM que se situe la faille, et plus particulièrement dans l'une de ses applications, S@T Browser. Elle n’a pas été mise à jour depuis 2009, et bien que dans les appareils modernes ses fonctions soient exécutées par d’autres programmes, S@T Browser est toujours activement utilisée par près d'un milliard de téléphones, dans pas moins de 30 pays.

Pour en savoir plus, voir l'explication de Kaspersky.

|

| Conférence "Vol de données et ransomware, pourquoi et comment négocier avec un hacker?" organisée par le Cercle d'Intelligence économique du Medef IdF |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent désormais à l'Université Paris Descartes (Paris V), venez assister le 21 octobre prochain à la conférence animée par Gérard Peliks et tenue par Olivier Hérisson, consultant en sécurité numérique et formé aux techniques de négociations complexes.

Conférence à 18H30, Participation gratuite mais inscription obligatoire.

Lieu : Université Paris Descartes (Paris V) - 45 Rue des Saints-Pères, 75006 Paris / amphi BINET (en entrant à gauche).

Voir Lundis de la cybersécurité

Le compte-rendu est désormais disponible ici.

|

| Kaspersky met à jour son outil RakhniDecryptor pour récupérer les fichiers cryptés par les ransomwares Yatron et FortuneCrypt |

Kaspersky a mis à jour son outil RakhniDecryptor pour permettre aux utilisateurs dont des fichiers ont été cryptés par les ransomwares Yatron et FortuneCrypt de récupérer leurs données sans payer de rançon. Cette mise à jour est disponible sur le site web "nomoreransom". Ce projet a été lancé conjointement par la police nationale des Pays-Bas, Europol, McAfee et Kaspersky en 2016. Il consiste à faire coopérer des experts en cybersécurité et des forces de l’ordre afin de mettre en commun des solutions pour mettre fin au fléau du ransomware.

Pour en savoir plus, voir l'article de "Global Security Mag".

L'adresse du site "nomoreransom" en français est ici.

|

| À l'Ecole des Transmissions de Rennes, l'ARCSI rend visite au Général Ravier, commandant les SIC des Forces terrestres |

Bernard Barbier, Jon Paul et les Généraux Jacques Aubert et Jean-Louis Desvignes, tous membres éminents de l'ARCSI, ont rencontré le 3 octobre le Général Ravier commandant les SIC des Forces terrestres, très au fait des questions CYBER et de la SSI, accompagné par le capitaine Ariane Pinauldt, conservatrice du Musée des Transmissions, le Directeur du musée et le président de l’AMTAT.

L'occasion de faire le point sur les relations entre l'ARCSI et le Musée, et de visiter le très riche fonds de machines de notre Association.

En voici quelques exemples :

|

| Florence Parly, ministre de Armées, inaugure le nouveau centre du commandement de cyberdéfense à Rennes |

Quelques extraits de son discours :

[…]

"La cyberdéfense est une priorité absolue du ministère des Armées. Nous investissons beaucoup, nous recrutons à un rythme soutenu, nous consolidons nos pôles d’expertise dans les armées, à la DGA et à la DGSE avec l’ambition de donner à la France les moyens de construire une cyberdéfense à la hauteur de ses ambitions opérationnelles et de faire de la France un acteur incontournable de la cybersécurité. Et c'est ici à Rennes que se concrétise une grande partie des efforts qui est réalisée pour bâtir notre cyberdéfense.

[…]

Je suis très heureuse d’inaugurer à Rennes le premier bâtiment entièrement dédié à la conduite des opérations cyber.

|

|

|

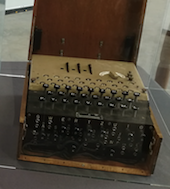

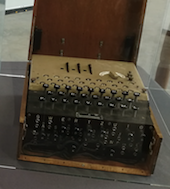

Ce bâtiment, nous avons choisi de le baptiser en hommage au commandant Roger Baudouin, l’un des premiers et des meilleurs cryptographes de l’armée française, celui qui a formé Alan Turing à la cryptologie. Ce même Alan Turing, qui déchiffra la machine Enigma [en photo, une machine prêtée par l'ARCSI pour l'évènement], conférant ainsi aux Alliés un avantage considérable durant la Seconde Guerre mondiale. Je porte l’espoir que l’histoire du commandant Baudoin inspire nos cybercombattants et toutes les personnes qui entreront dans ce bâtiment, temple de la cyberdéfense."

[…]

Pour en savoir plus, lire le discours complet.

|

| Des chercheurs démontrent une vulnérabilité dans le chiffrement de PDF par de nombreux logiciels de visualisation |

Appelée "PDFex", l'attaque a été testée sur vingt-sept visionneuses de PDF, tel qu'Adobe Acrobat, Foxit Reader, Evince Nitro ou celles de Chrome et Firefox. Toutes les fonctionnalités de chiffrement de ces outils s'avèrent vulnérables. Une première variante de l'attaque consiste à mélanger des textes en clair avec le texte chiffré d'un fichier PDF, la seconde consistant à utiliser le CBC, ou chaîne de bloc de chiffrement, afin de créer des parties de texte chiffré sans contrôle d'intégrité sur le PDF.

Pour en savoir plus, voir le Rapport de l'équipe de recherche... au format... pdf !

|

|

|