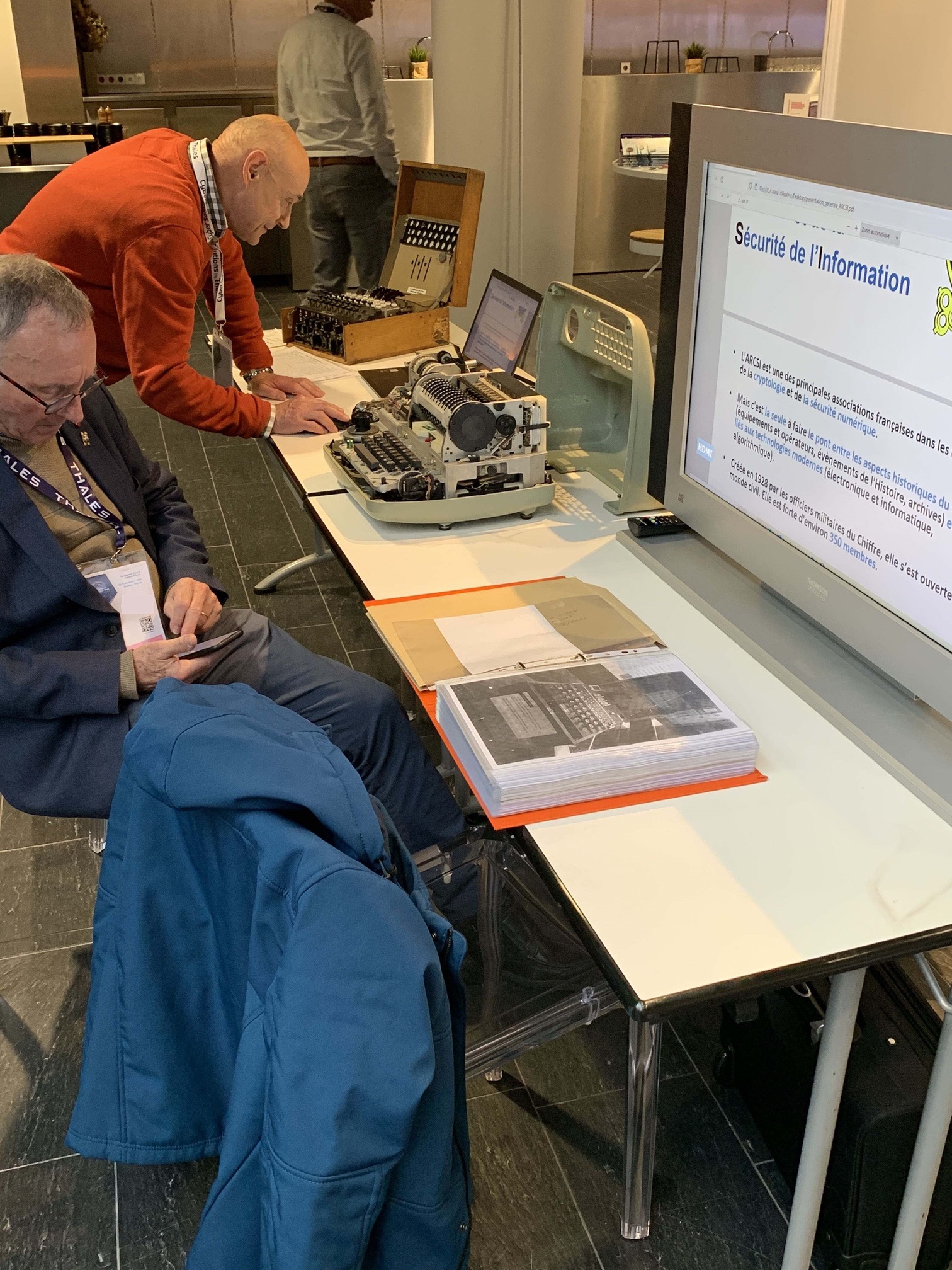

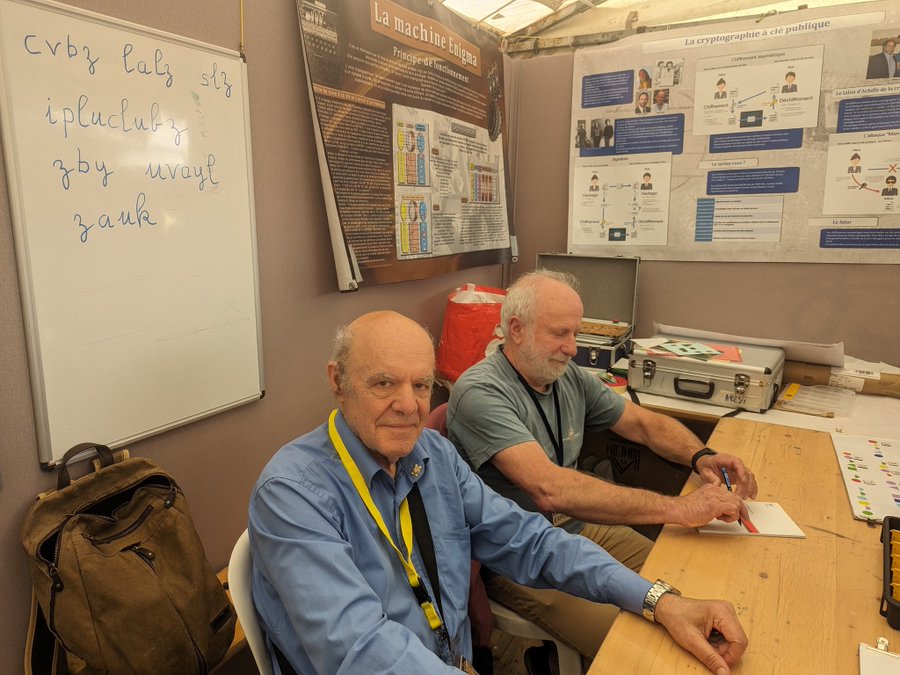

Le numéro du stand de l'ARCSI est C. Il est au niveau -2 à côté du stand 98. Sur le stand il y a une machine enigma, une C36, une HX63.  Le stand de l'ARCSI  Le stand de l'ARCSI

Le stand de l'ARCSI à l'ECW a été visité par le général de division aérienne Emmanuel Naëgelen, commandant du Commandement de la cyber défense du ministère des armées (ComcyberFR)

leHACK redémarre, la salle avait été réservée, le Le CFP est PUBLIÉ. leHACK aura lieu à la Cité des Sciences et de l'Industrie, Paris Le vendredi 27, le samedi 28 et toute la nuit jusqu'au dimanche 29 à 19h00.  Cette année encore, l'ARCSI sera partenaire de l'évènement "LeHACK", le nouveau nom de la conférence "La nuit du Hack", organisée par la même équipe (HZV). Elle a eu lieu au même endroit, à la Cité des Sciences et de l'Industrie à Paris. Sur le stand de l'ARCSI, de nombreux visiteurs pourront admirer encore de belles machines à chiffrer et des livres anciens ou reproductions. Pour voir toutes les contributions précédentes de l'ARCSI

Pour voir toutes les contributions précédentes de l'ARCSI

Révolutions quantiques et Cybersécurité seront au coeur des 16es rencontres de l’Association des Réservistes du Chiffre et de la Sécurité de l’Information, qui fêtera en 2028 ses 100 ans, tout comme la mécanique quantique cette année.

Le programme de cette journée, qui réunit de nombreux experts, a été construit pour demeurer accessible aux néophytes, curieux de comprendre pourquoi et comment la mécanique quantique, née au début du XXe siècle, menace notre cybermonde du XXIe siècle.

Ces 16es rencontres permettront d’appréhender la nature et le calendrier des inévitables changements dans la conception des produits de sécurité.

Seront abordées les applications concrètes du domaine quantique, et plus particulièrement celles qui fragilisent les fonctions de sécurité omniprésentes dans nos technologies cyber actuelles, sans lesquelles notre monde moderne de communication ne saurait fonctionner.

Un point précis sera fait sur les performances actuelles et attendues des ordinateurs quantiques et des algorithmes qui leur sont adaptés.

Il sera discuté des menaces induites contre la sécurité du numérique dans nos usages quotidiens, menaces que nous pouvons craindre dès à présent.

Seront également évoqués les nouvelles fonctions de sécurité en cours de normalisation et d’évaluation dans les instances qui en ont la charge, le calendrier prévisible de leurs travaux et les conséquences pour les fournisseurs des nouveaux produits de sécurité et pour les utilisateurs que nous sommes.

Enfin, les autorités qui nous font l’honneur de participer nous apporteront leur éclairage à la fois sur les enjeux stratégiques de la migration vers la cryptographie post-quantique, et sur les atouts dont dispose la France pour faire face aux nouveaux rapports de force et de puissance dans le monde comme dans le cybermonde. N.B. : les rencontres de l'ARCSI étant un moment d'échanges privilégiés avec les intervenants et les membres de l'ARCSI, il est recommandé de s'inscrire au plus tôt, car la capacité d'accueil, bien que large, est néanmoins limitée et pourrait nous contraindre, dès qu'elle sera atteinte, à clore les inscriptions de façon anticipée - la date limite d'inscription est actuellement fixée au 20 mai.

Le programme détaillé, comprenant les modalités d'accès, est téléchargeable à cette URL : https://www.arcsi.fr/doc/2025-16eRencontresARCSI_30_Distribution-Programme.pdf

Convocation pour les membres de l'association à l’Assemblée Générale Ordinaire de l’ARCSI ce samedi 29 mars 2025 à partir de 14 h 30 à «l' École militaire » , 1 place Joffre - 75007 Paris Pour faciliter l’organisation de cette manifestation il est demandé aux membres de l'ARCSI de faire parvenir votre réponse,impérativement pour le 18 mars 2025 dernier délai.

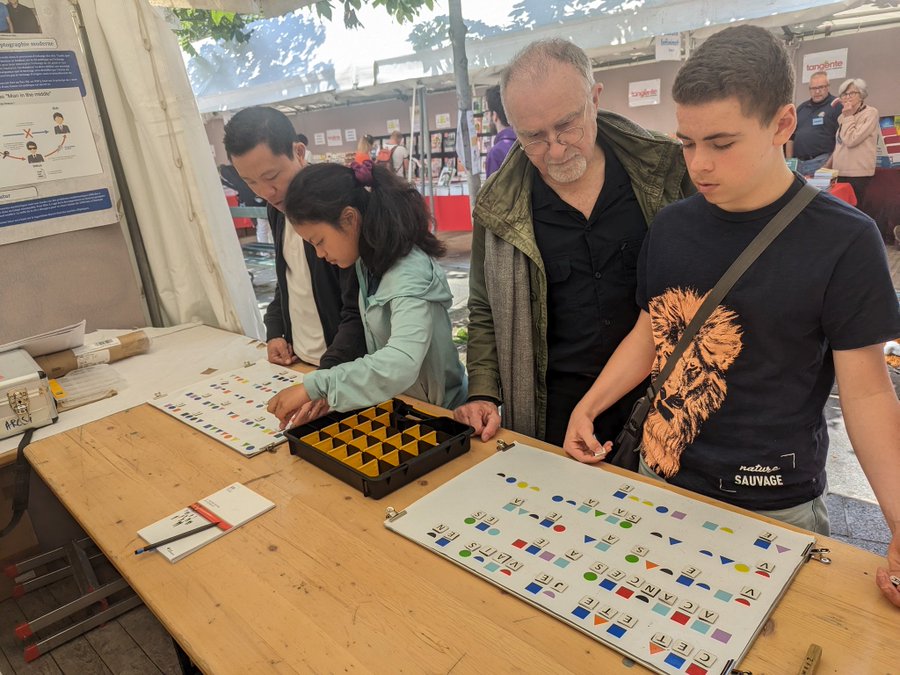

Lors de cette session, les participants ont eu l'opportunité de déchiffrer des messages codés en utilisant des techniques historiques. Ces énigmes seront à nouveau proposées sur notre stand de l'ARCSI lors de notre prochain événement en juin 2025 au « Salon des Jeux Mathématiques »

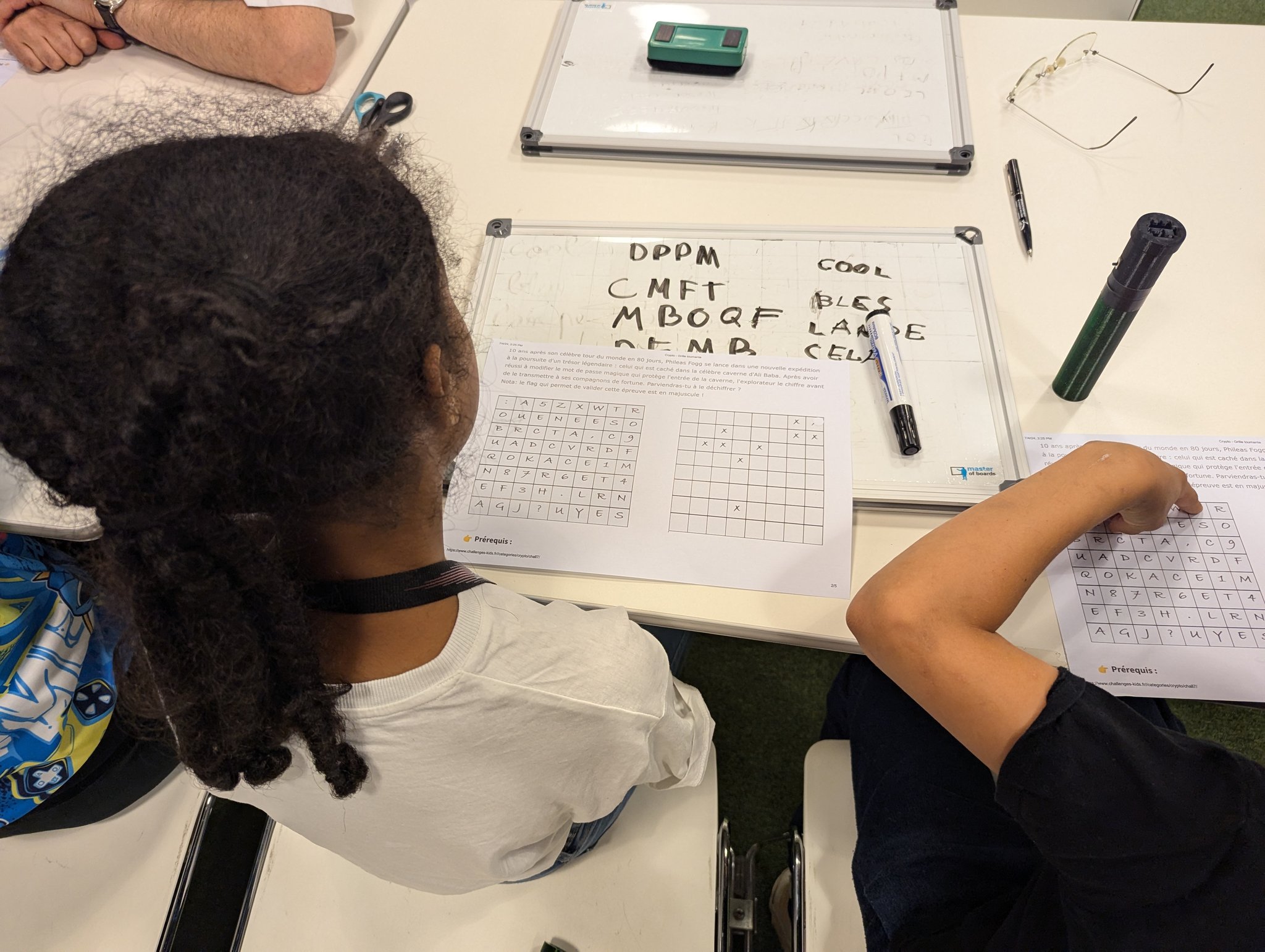

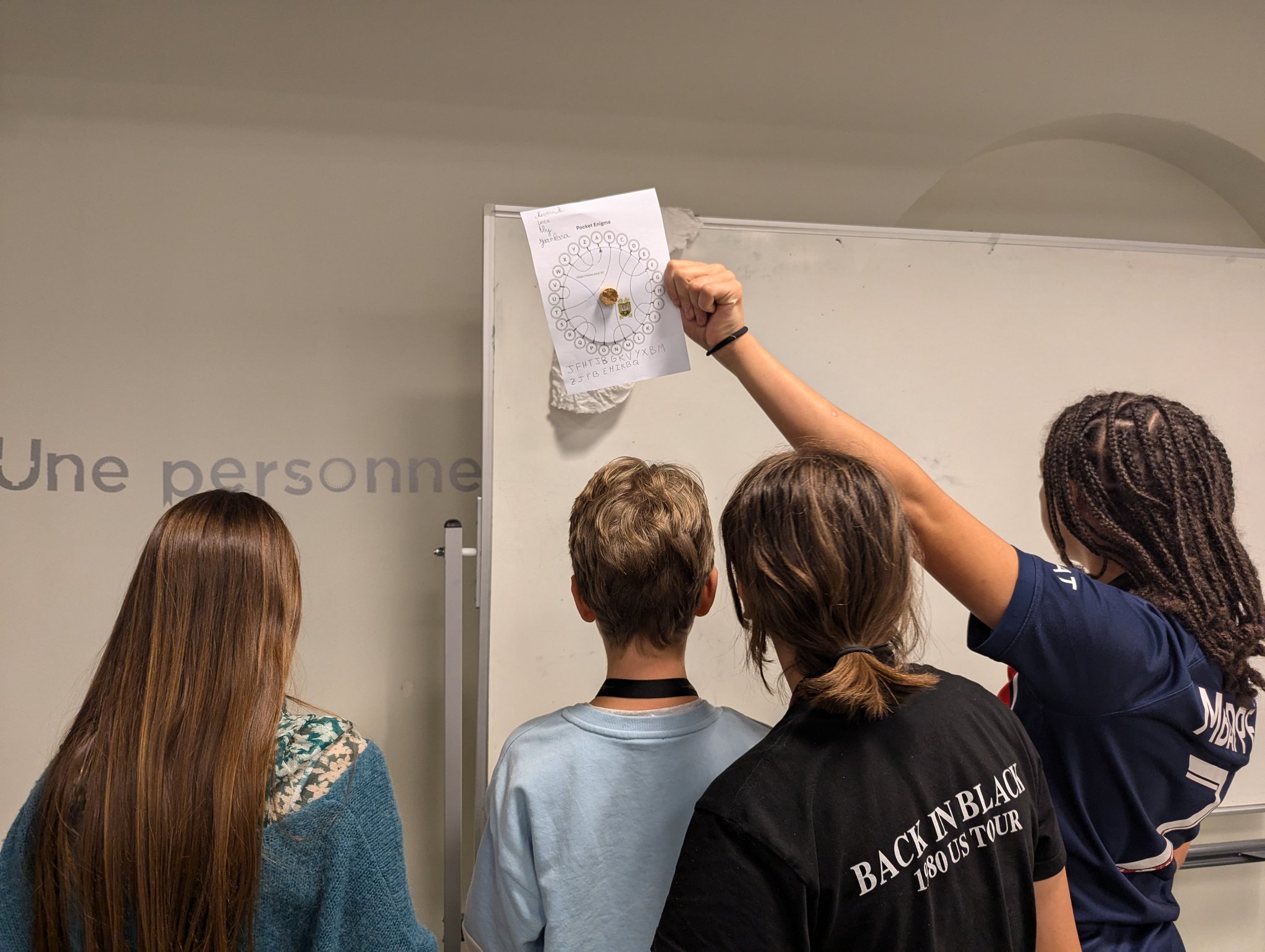

Retrouvez ci-dessous des photos de notre association sur le stand de l'ARCSI puis les photos lors de l'atelier "leHack kids" fait pour initier des enfants à la cryptographie.  Le Général (2s) Desvignes explique le fonctionnement des machines à chiffrer sur le stand de l'ARCSI pendant leHack 2024   Photos pendant l'atelier de leHack Kids, l'association ARCSI a initié des enfants (9à16ans) à la cryptographie / stéganographie : Présentation leHack-Kids : https://lehack.org/fr/lehack-kids/ Les enfants ont préparé 2 challenges de cryptographie pour le CTF de leHack pour 2025..

Stand de l'ARCSI au salon de la culture et des jeux mathématiques. La mission des enfants sur la photo : apprendre à déchiffrer/chiffrer des messages.. ..secrets.. .       Sur la photo : Gérard Peliks(membre de l'ARCSI), son fils (nouveau membre de l'ARCSI) et son petit-fils (futur membre de l'ARCSI). J'ai l'impression que cette passion de la cryptographie/cryptanalyse se transmet de génération en génération. Bravo !!!!

Stand de l'ARCSI au FIC. photo avec Jean-Jacques, Perrine .  Stand de l'ARCSI au FIC. Photo avec Gérard et deux éminents professeurs : Jean-Jacques, Jean-luc.  Stand de l'ARCSI au FIC. Photo avec avec Jean-Philippe Auzelle directeur du Cyber Humanum Est. Un exercice de cyberdéfense du Comcyber, « WarGame » mélangeant virtuel, réel et lutte d'inflence informationnelle.  Stand de l'ARCSI au FIC. Photo avec des responsables du ministère de l'intérieur.  Stand de l'ARCSI au FIC. Photo avec Philippe un ancien membre du CA et trésorier de l'ARCSI , Jean-louis le président de l'ARCSI, Gérard un membre du CA de l'ARCSI.  Stand de l'ARCSI au FIC. D'autres photos vont venir. ..

Pour en savoir plus voir son site web sauvé par archive.org : archive.org et voir sa page sur wikipedia wikipedia.fr. Le message du Général (2s) Desvignes, président de l'ARCSI"Toutes nos pensées vont vers ce monument de l'histoire de la cryptologie . Parmi nous, nombreux sont ceux qui ont pris goût à la science du secret en découvrant son ouvrage de référence « The codebreakers ». David nous avait fait la grâce de devenir membre d'honneur de notre association. Il venait en France chaque année. C'est lui qui avait inauguré la première exposition nationale sur la cryptologie au Musée des Transmissions en 2012. A l'issue nous avions visité le temps d'un Week-end les hauts lieux du débarquement en Normandie ainsi que le Mémorial de Caen dont il était sorti bouleversé." Jean-Louis Desvignes. Photo du Dr Kahn avec le pins de l'ARCSI dans les lieux clés du débarquement en Normandie. Photo du Dr Kahn avec le pins de l'ARCSI dans les lieux clés du débarquement en Normandie.  Historique des ActualitésActualités du 3e Trimestre 2023 Actualités du 2e Trimestre 2023 Actualités du 1er Trimestre 2023 Actualités du 4e Trimestre 2022 Actualités du 3e Trimestre 2022 Actualités du 2e Trimestre 2022 Actualités du 1er Trimestre 2022 Actualités du 4e Trimestre 2021 Actualités du 3e Trimestre 2021 Actualités du 2e Trimestre 2021 Actualités du 1er Trimestre 2021 Actualités du 4e Trimestre 2020 Actualités du 3e Trimestre 2020 Actualités du 2e Trimestre 2020 Actualités du 1er Trimestre 2020 Actualités du 4e Trimestre 2019 Actualités du 3e Trimestre 2019 Actualités du 2e Trimestre 2019 Actualités du 1er Trimestre 2019  |

JOUEZ et AMUSEZ-

VOUS avec l'ARCSI Le VOCABULAIRE

de la CRYPTOLOGIE par les experts de l'ARCSI

Quels ouvrages de

CRYPTOLOGIE choisir ? Les conseils de l'ARCSI

de la CRYPTOLOGIE   L'ARCSI est aussi sur LinkedIn Twitter  Mastodon  Les mots du Président  Les rapports moraux des Assemblées Générales  Les contributions de l'ARCSI

DERNIÈRES PUBLICATIONS DES MEMBRES  Philippe GUILLOT (ARCSI)  (ARCSI)  (ARCSI)  Le monde captivant

de la cryptographie

Tout un ensemble de

documentations, articles et informations à télé- charger ou à consulter en ligne. Daniel Tant

Cryptologie, l'art

des codes secrets

Un dossier de synthèse

rédigé par : Philippe Guillot

AUTRES PUBLICATIONS INTERESSANTES À LIRE

Magazine "cyberun" N°13 consacré à la cryptographie  CLIQUEZ ICI POUR

CONSULTER TOUS LES NUMÉROS DE CYBERUN À LIRE

Management de la sécurité de l'information par Alexandre Fernandez-Toro préface de Hervé Schauer, membre de l'ARCSI  À LIRE

Guide de sélection d'algorithmes cryptographiques par l'ANSSI  CLIQUEZ ICI POUR

CONSULTER TOUS LES GUIDES DE BONNES PRATIQUES DE L'ANSSI sur CryptoMuseum.com  Voir aussi l'article de Jon PAUL sur la machine HX-63  Crypto : Le Webdoc' de l'ANSSI Voir le Socle

Interministériel des Logiciels Libres |