Historique du 3e trimestre de 2020

|

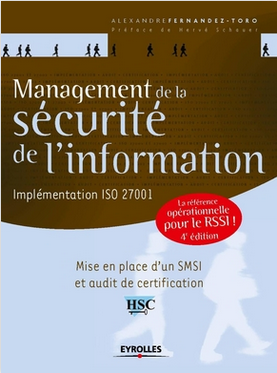

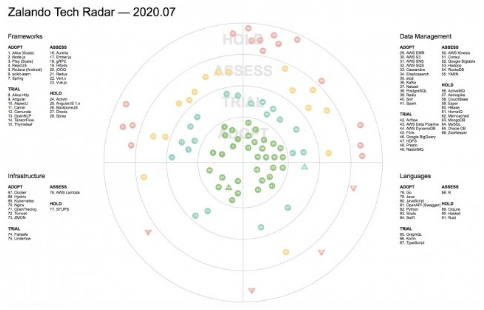

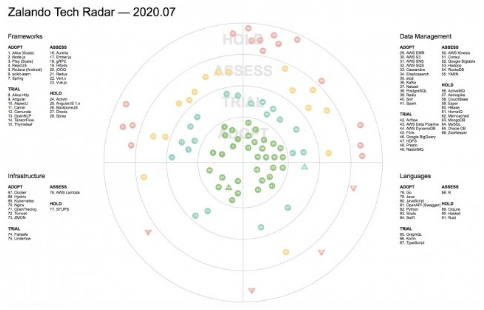

| Le "Tech Radar" de Zalando, une base utile pour guider les choix technologiques des organisations |

Les équipes techniques du groupe de commerce en ligne Zalando ont constitué un Tech Radar de quatre domaines informatiques (langages, frameworks, logiciels d'infrastructure et de gestion des données) qu'elles maîtrisent en interne. Régulièrement réévalué, cet outil graphique accompagne le choix des outils pour les nouveaux projets. Son code est disponible sur GitHub pour permettre à toute organisation de créer son propre radar.

Pour en savoir plus, voir l'article de lemondeinformatique.fr. |

|  |

Pour consulter le Tech Radar de Zalando, c'est ici.

|

| Les huit outils OSINT les plus utiles pour le cyber-renseignement |

Pour se prémunir des attaques, encore faut-il connaître ses points faibles. Les outils OSINT existent pour détecter, trouver et réduire cette exposition. Le journal "le monde informatique" reprend un article du magazine anglosaxon CSO pour dresser la liste des meilleures solutions de cyber-renseignement et en décrire les points forts : Maltego, Recon-ng, theHarvester, Shodan, Metagoofil, Searchcode, SpiderFoot et Babel X. Cette liste est à rapprocher de celle publiée dans notre actualité du 20 août dernier et concernant les 25 solutions du marché.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| La Commission de l'UE s'apprête à entrer en guerre contre le chiffrement au travers d'une proposition de loi |

L'objectif de la Commission est de stimuler une discussion entre les États membres de l'UE sur les problèmes posés par le chiffrement de bout en bout, afin de lutter contre la pédophilie en ligne et les autres réseaux de criminalité organisée. Pour elle, "les criminels peuvent utiliser des solutions facilement accessibles et prêtes à l'emploi, conçues à des fins légitimes. Cela rend le travail des services répressifs et du pouvoir judiciaire plus difficile lorsqu’ils cherchent à obtenir un accès légal aux preuves."

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| Les codes sources de plusieurs systèmes d'exploitation Windows, dont XP, auraient été divulgués |

Des codes sources propriétaires de Microsoft auraient été divugués sur des sites d'échange. Il s'agirait de Windows XP, Server 2003, mais également de nombreuses versions de CE, NT, Embedded ainsi que MS DOS. Le code source de la première XBox serait aussi inclus dans cette fuite. La mise à disposition de ces codes sources d'OS Windows ouvre la voie à d'éventuels exploits. Un risque potentiel existe également sur Windows 10 et Server 2019 en cas de réutilisation d'anciens codes sources sur ces nouveaux OS.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Grâce à une loi, la Russie va interdire à ses citoyens l'utilisation de protocoles chiffrés |

Le gouvernement russe travaille à la mise à jour de ses lois sur la technologie afin d'interdire l'utilisation de protocoles Internet chiffrés pouvant entraver ses capacités de surveillance. La modification de la loi sur les technologies de l'information rendrait illégale l'utilisation de protocoles de chiffrement qui masquent totalement la destination du trafic, tels que TLS 1.3, DoH, DoT et ESNI.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| Le trafic réseau de machines zombies Mozi représenterait la majorité de celui de l'Internet des objets |

Le réseau de machines zombies Mozi est actif depuis la fin de l'année 2019 et est une variante du maliciel Mirai. Il possède également des éléments en commun avec Gafgyt et IoT Reaper. Il est notamment utilisé pour réaliser des attaques en déni de service distribué, des vols de données, des campagnes de pourriels ou distribuer des charges utiles pour d'autres maliciels. Selon des chercheurs d'IBM X-Force, Mozi aurait représenté près de 90% du trafic réseau de l'Internet des Objets (IoT) d'octobre 2019 à juin 2020.

Pour en savoir plus, voir l'article (en anglais) de securityintelligence.com/.

|

| Selon Tencent Security, des milliers de bases de données Microsoft MSSQL seraient compromises par un nouveau maliciel |

Des expert de cybersécurité du géant chinois Tencent Security auraient découvert un nouveau groupe d'attaquants ayant développé un maliciel, nommé MrbMiner, capable d'attaquer les serveurs Microsoft SQL en y installant un cryptomineur. Des milliers de bases de données ont été compromises jusqu'à présent. L'entreprise chinoise affirme que le réseau de machines zombies s'est propagé exclusivement en recherchant sur Internet des serveurs MSSQL, puis en effectuant des attaques par force brute sur le compte administrateur.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| l'ANSSI publie un guide de recommandations pour les architectures des systèmes d’information sensibles ou "Diffusion Restreinte" |

L’instruction interministérielle no901/SGDSN/ANSSI du 28 janvier 2015 définit les objectifs et les mesures de sécurité minimales relatifs à la protection des informations sensibles, notamment celles relevant du niveau "Diffusion Restreinte" (DR). l'ANSSI vient d'éditer un guide donnant les recommandations pour la conception de l’architecture des systèmes d’information (SI) qui hébergent des informations sensibles. De manière générale, il apporte des conseils techniques pour la mise en pratique de l’II 901.

Pour télécharger le guide, c'est ici.

|

| L'Union-IHEDN publie un livre blanc sur la cybersécurité : "Cyber : une question de souveraineté, la quatrième dimension de l’espace national" |

Regroupant l'ensemble des 43 associations d'auditeurs de l'Institut des Hautes Etudes de Défense Nationale (IHEDN) au niveau national, l'UNION des Associations d’auditeurs de l’IHEDN vient de publier un livre blanc consacré à la cybersécurité. Cet ouvrage collectif est préfacé par le ministre de l'Europe et des affaires Etrangères Jean-Yves Le Drian.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

Pour télécharger le livre blanc, c'est ici.

|

| Et voici une nouvelle faille de sécurité Bluetooth affectant des milliards d'appareils |

En étudiant une section du protocole Bluetooth Low Energy (BLE) qui joue un rôle crucial pour les appareils fonctionnant sur batterie et utilisant la technologie Bluetooth, sept universitaires de l'université de Purdue ont découvert une nouvelle faille, nommée "Bluetooth Low Energy Spoofing Attack" (BLESA) Elle réside dans le processus de "reconnexion" entre le client et le serveur, lors de l'authentification mutuelle pendant l'opération de couplage. Un attaquant, à portée du couplage, pourrait contourner les vérifications de reconnexion et envoyer des données usurpées au dispositif BLE.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| Le malware Android "Cerberus" disponible gratuitement sur les forums clandestins |

Le code source complet de Cerberus a été divulgué cet été sur des forums clandestins et est désormais accessible gratuitement aux cybercriminels. Cette fuite du code source – appelé Cerberus v2 – a ouvert de nouvelles perspectives aux cybercriminels qui cherchent à s’attaquer au secteur bancaire grâce à l’évolution de ses fonctionnalités. Il permet notamment le vol via l’authentification à deux facteurs (2FA) et les fonctionnalités de l’outil d’administration à distance (RAT).

Pour en savoir plus, voir l'article de undernews.fr.

|

| Le magazine "cyberun, cybersécurité des top-managers" publie un numéro consacré à la cryptologie |

Le magazine "cyberun, cybersécurité des top-managers", publie son numéro 13 sur le thème "Cryptographie : Les paradoxes du chiffrement".

Il contient les rubriques :

- L’enquête : Des algorithmes à réévaluer régulièrement / Protéger ses données / Maîtriser les flux réseaux chiffrés

- Retours d’expériences : Capgemini déchiffre l’homomorphie / Olvid : sécuriser nos messageries / Chiffrer individuellement chaque donnée / Les grognements de Cy-Bear

- Les 10 conseils de nos experts.

Le magazine est disponible sur inscription gratuite sur cyberun.net.

|

| Kaspersky publie un rapport sur les menaces de sécurité visant les systèmes Linux |

Selon ce rapport, près de douze groupes de menace persistante avancée (APT) visent des systèmes utilisant Linux, dans le cadre d'attaques ciblées. Ces groupes d'attaquants sont notamment Equation, The Lambert, Sofacy, Barium, ou encore Two-Sail Junk. En raison de la popularité des systèmes basés sur Linux dans les entreprises, ces derniers sont très exposés aux logiciels malveillants tels que les maliciels furtifs, les portes dérobées, les webshells ou encore les exploits personnalisés.

Pour en savoir plus, voir l'article (en anglais) de securelist.com.

|

| L'américain Nvidia rachète l'anglais ARM pour 40 milliards de dollars, avec des enjeux énormes |

Les enjeux sont énormes dans le monde des semi-conducteurs. En effet le business d'ARM est de concevoir des "plans" de processeurs autour de ses jeux d'instructions propriétaires et est le principal concurrent d'Intel. Il développe différents "moteurs" de processeurs et ses clients comme Apple, Qualcomm, Nvidia, MediaTek, etc. achètent des droits d'utilisation. L'américain Nvidia, bien qu'incontournable dans les processeurs graphiques, est lui un acteur majeur dans les puces destinées aux supercalculateurs, centres de données et autres machines dédiées au calcul d'IA. Leur fusion bâtira un empire du calcul intensif présent dans tous les ordinateurs, des smartphones aux supercalculateurs.

Pour en savoir plus, voir l'article de 01net.com.

|

| Membres de l'ARCSI, retrouvez le nouveau numéro de "Global Security Mag" sur la partie privée du site |

L'ARCSI a un partenariat avec la revue "Global Security Mag", ce qui permet aux membres de recevoir gratuitement la revue papier trimestrielle. De plus, une version pdf est consultable sur la partie privée du site, et leur est réservée.

Le numéro 52 de juillet-août-septembre 2020, intitulé "quantique et sécurité", est désormais disponible.

Pour télécharger le document sur le site privé, c'est ici. |

|  |

|

| Le 21 septembre, conférence "Génomique et cybersécurité" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

20 sept. : L'INTERVENANT EST MALADE. AUSSI, L'ÉVÈNEMENT EST REPORTÉ À UNE DATE ULTÉRIEURE.

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le 21 septembre prochain à la conférence co-organisée par Gérard Péliks et tenue par Renaud Lifchitz, expert en sécurité informatique de digital.security, et tous deux membres de l'ARCSI. Le thème de la conférence : "Génomique et cybersécurité".

Les points évoqués par Renaud iront des généralités sur l'ADN aux sources OSINT d'ADN, aux forces et faiblesses de votre adversaire identifiées à l'aide son ADN, et enfin aux recommandations au sujet de l'ADN et de la protection de la vie privée.

La conférence se déroulera par webinar.

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 21/9" dans l’objet.

Pour en savoir plus, voir l'article de linkedin.com.

|

| Le Forum Sécurité@Cloud se déroule pendant 2 jours dans le cadre du salon Cloud Datacenter et IoT World - MtoM |

Après trois années de tenue en parallèle dans le même pavillon à la Porte de Versailles, une nouvelle étape est franchie en 2020 avec le regroupement des salons "IoT World – MtoM" et "Objets Connectés – Embedded" les 23 et 24 septembre 2020. Pensez à demander votre badge, l'entrée est libre !

Pour télécharger le programme, c'est ici.

|

| Yubico sort une nouvelle clé de sécurité pour se protéger des cybercriminels |

Appelée "YubiKey 5C NFC", cette clé de sécurité est la première au monde à comporter une double connexion USB-C et NFC, ainsi qu'à prendre en charge plusieurs protocoles d'authentification dont smart card et FIDO. Cette clé offre une défense contre l'hameçonnage et les attaques de type homme du milieu, et peut être utilisée pour s'authentifier sur l'ensemble des principales plateformes telles que iOS, Android, Windows, macOS et Linux, sur tout appareil prenant en charge un des deux types de connexion.

Pour en savoir plus, voir l'article de undernews.fr.

|

| Découverte d'une vulnérabilité dans le protocole configurant les clés d'authentification de la technologie Bluetooth |

Nommée "BLURtooth" par les chercheurs du Bluetooth Special Interest Group et de l'Université Canergie Mellon, elle touche le protocole Cross-Transport Key Derivation (CTKD) qui est utilisé pour négocier et configurer les clés d'authentification lors du couplage de deux appareils compatibles Bluetooth. Elle entraîne la possibilité pour un attaquant d'écraser des clés d'authentification Bluetooth, clés qui sont utilisées pour seulement deux appareils se reliant via la même version Bluetooth. Ainsi l'attaquant peut se connecter à l'appareil victime et forcer la communication avec d'autres services ou applications.

Pour en savoir plus, voir l'article (en anglais) de kb.cert.org.

|

| Des vulnérabilités de chiffrement découvertes dans 306 applications Android |

Des chercheurs de l'université de Columbia ont développé un outil personnalisé (baptisé CRYLOGGER) pour analyser dynamiquement les applications Android et voir si elles utilisent le code cryptographique de manière dangereuse. 1780 applications Android ont été testées, représentant les applications les plus populaires dans 33 catégories différentes, en fin d'année dernière. L'outil a vérifié si les 26 règles de cryptographie de base ont été respectées. 306 applications ont été jugées vulnérables. Les chercheurs ont ensuite pris contact avec les développeurs de ces 306 applications, mais seuls dix-huit ont répondu.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| Florence Parly, ministre des Armées, a visité les locaux du Commandement de Cyberdéfense et fait le bilan des actions conduites |

Ce 7 septembre, la ministre des Armées, visitant les locaux du Commandement de Cyberdéfense [COMCYBER] inaugurés près de Rennes en octobre 2019, a fait le bilan des actions qui ont été conduites depuis. La dernière en date a été la création du "groupement de la cyberdéfense des armées", lequel réunit, depuis le 1er septembre, le centre d’analyse de lutte informatique défensive [CALID], le centre des réserves de la préparation opérationnelle de cyberdéfense et le centre d’audits de la sécurité des systèmes d’information. "D’ici 2025, le groupement de la cyberdéfense des armées sera entièrement regroupé à Rennes et ses effectifs monteront progressivement en puissance pour atteindre 430 personnels contre 300 aujourd’hui", a annoncé Mme Parly.

Pour en savoir plus, voir l'article de opex360.com.

Pour lire son discours, voir ici.

|

| Le cheval de Troie Emotet refait surface et s’en prend à l’administration française |

Au lendemain de plusieurs cyberattaques contre des administrations et des entreprises françaises, L’ANSSI lance un bulletin d’alerte pour informer sur la dangerosité du cheval de Troie en cause, Emotet. Observé pour la première fois mi-2014 en tant que cheval de Troie bancaire, il a évolué pour devenir un cheval de Troie modulaire. Il permet de récupérer les mots de passe stockés sur un système ainsi que sur plusieurs navigateurs et boîtes courriel, de dérober la liste de contacts, le contenu et les pièces jointes attachées à des courriels, et de se propager au sein du réseau infecté en tirant parti de vulnérabilités SMB ainsi que des mots de passe récupérés.

Pour en savoir plus, voir l'article de numerama.com.

Pour voir le bulletin sur le site de l'ANSSI, c'est ici.

|

| Un gang de malware utilise la bibliothèque .NET pour générer des documents Excel contournant les contrôles de sécurité |

Un nouveau gang de logiciels malveillants, sous le nom d'Epic Manchego, cible activement les entreprises du monde entier avec des courriels de phishing depuis le mois de juin. Les messages d'hameçonnage contiennent des documents Excel militarisés capables de contourner les contrôles de sécurité et dont le taux de détection est faible. Il s'agit toujours de documents Excel, mais pas des feuilles de calcul Excel standard. Le groupe utilise une nouvelle technique pour les créer et passer ainsi sous les radars des logiciels de sécurité.

Pour en savoir plus, voir l'article de developpez.com.

|

| un membre de l'ARCSI nommé conseiller du Gouvernement pour la défense |

Didier LOOTEN, membre de l'ARCSI, est nommé conseiller du Gouvernement pour la défense à compter du 1er septembre 2020. Jusqu'à présent général de division aérienne du corps des officiers mécaniciens de l’air, il est à la même date élevé au rang de général de corps aérien.

Pour voir le Journal Officiel de nomination, c'est ici.

|

| l’ANSSI et le Ministère de la Justice publient un guide de sensibilisation sur les attaques par rançongiciels |

Les attaques par rançongiciels augmentent en nombre, en fréquence et en sophistication. Depuis le 1er janvier 2020, l’ANSSI a traité 1041 attaques par rançongiciels. Pour faire face à cette situation inédite et dans le cadre d’une dynamique gouvernementale, l’ANSSI, en partenariat avec la Direction des Affaires criminelles et des grâces (DACG) du ministère de la Justice, publie le guide "Attaques par rançongiciels, tous concernés - Comment les anticiper et réagir en cas d’incident ?"

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

Pour voir le site de l'ANSSI, c'est ici.

Pour télécharger directement le guide, c'est ici.

|

| Analyse du maliciel KryptoCibule par les chercheurs du cabinet ESET |

Les chercheurs d'ESET ont publié un rapport relatif à KryptoCibule, maliciel permettant d'installer un mineur de cryptomonnaies, de siphonner les fichiers liés aux portefeuilles de cryptomonnaies et de remplacer les adresses de ces portefeuilles pour détourner les paiements (via un module détournant le presse papier du système d'exploitation). Le maliciel utilise le réseau TOR pour communiquer avec les serveurs de commande et contrôle (C2) et le client torrent pour télécharger d'éventuels modules additionnels (dont des serveurs mandataires, serveurs HTTP et SFT).

Pour en savoir plus, voir l'article (en anglais) de welivesecurity.com.

|

| Le rançongiciel Cyrat déguisé en logiciel réparateur de fichiers de librairie dynamique DLL |

Dissimulé dans un faux logiciel de réparation de fichiers DLL ("DLL FIX 2.5"), ce rançongiciel simule un listage de fichiers DLL qu'il présente comme corrompus. Une fois activé, Cyrat chiffre les fichiers du système infecté, sans limite de taille, en utilisant Fernet, une méthode de chiffrement symétrique également basée sur le langage Python. Cyrat persiste sur le système d'information compromis en se copiant dans le fichier de démarrage de Windows. Ainsi, un redémarrage du système réactive le rançongiciel.

Pour en savoir plus, voir l'article (en anglais) de gdatasoftware.com.

|

| La durée de vie des certificats TLS/SSL passe désormais de 2 ans à 13 mois |

Jusqu’au 1er septembre 2020, les certificats de sécurité étaient valables pendant deux ans. A partir de cette date, ils sont valables pour un maximum de 397 jours soit 13 mois. A noter que cette disposition ne concernera que les certificats émis à partir de septembre 2020, les certificats émis avant cette date pour deux ans seront pour leur part toujours valables jusqu’à leur expiration.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| D'après des chercheurs de Mozilla, l’historique de navigation de 150 sites web permet de nous identifier assez précisément |

Trois chercheurs de Mozilla viennent de prouver que l’historique de navigation permettait d’identifier assez facilement les internautes. Ils ont collecté de manière anonyme l’historique de navigation de 52 000 utilisateurs de Firefox pendant deux semaines. La première semaine servait à établir un profil de chaque utilisateur et la deuxième semaine à vérifier ce profil. Avec les 150 domaines les plus visités, les chercheurs ont obtenu un taux de réidentification de plus de 80 %.

Pour en savoir plus, voir l'article de 01net.com.

|

| Dans le cadre de l'émission "Le Monde des espions, saison 2 : les nouveaux corsaires", retrouvez un membre de l'ARCSI |

Aux pirates du XVIIè siècle, qui pouvaient aussi agir au profit de leur roi, s'est substitué un genre nouveau de corsaires modernes auxquels recourent désormais les Etats. L'obscurité de leurs missions ne permet pas de les réduire à l'image d'Epinal, comme on le fait encore de leurs prédécesseurs. Dans ce contexte, l'émission "Le Monde des espions, saison 2 : les nouveaux corsaires" de France Culture a proposé cet été d'aller à la rencontre de tous les entrepreneurs en souveraineté auxquels les Etats sous-traitent, d'ores et déjà, leurs missions les plus sensibles, dans une suite d'émissions, celle du 1er août ayant fait intervenir Bernard Barbier, membre du Conseil d'Administration de l'ARCSI :

|

| Des chercheurs parviennent à payer avec une carte Visa sans avoir son code PIN |

Trois chercheurs de l’École polytechnique fédérale de Zurich ont découvert une importante faille dans le standard Europay Mastercard Visa (EMV), censé protéger la sécurité de plus de 9 milliards de cartes de paiement. Ils ont développé une application Android pour exploiter cette faille à l’aide de deux smartphones. Leur attaque permet d’utiliser le paiement sans contact de la carte bancaire pour n’importe quelle somme, savoir ne jamais devoir rentrer le code PIN à 4 chiffres de la carte.

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

| L’IGA Nicolas Fournier est nommé DGNUM du Ministère des Armées |

Florence Parly, ministre des Armées, a nommé l’Ingénieur Général de l'Armement Nicolas Fournier au poste de Directeur général du numérique et des systèmes d’information et de communication à compter du 31 août 2020. Il succède au vice-amiral d’escadre Arnaud Coustillière qui remplissait cette fonction depuis le 1er septembre 2017.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| Piratage de films : une action internationale des forces de l’ordre démantèle le "Sparks Group" |

Selon un communiqué d’Europol, des forces de l’ordre viennent de procéder à des arrestations et perquisitions dans 18 pays, dont la France, l’Allemagne et la Suisse. Plus de 60 serveurs ont été démantelés. Le groupe de pirates visé s'appelait "Sparks Group". Il récupérait des centaines de films avant leur commercialisation au format DVD ou BluRay pour les diffuser ensuite au travers de différents canaux : sites de téléchargement, streaming, torrents, réseaux peer-to-peer.

Pour en savoir plus, voir l'article de 01net.com.

Un complément d'information a été apporté depuis par ce nouvel article.

|

| Ransomware, les indices qui montrent que vous êtes attaqué |

Les hackers peuvent mettre des mois à préparer des attaques de rançongiciel. Voici ce à quoi il faut faire attention si vous pensez que vous pouvez être une cible: ZDNet publie un article faisant le point sur les éléments à prendre en compte : l'exposition de liens RDP / Apparition d'outils logiciels inconnus sur le réseau / Désactivation d'Active Directory et corruption des sauvegardes / Comment arrêter les agresseurs une fois qu'ils sont entrés dans le système d'information.

Pour voir l'article, c'est ici.

|

| Les cybercriminels utilisent des cartes SIM capables d’usurper n’importe quel numéro mobile |

Les cybercriminels les appellent « SIM encodées » ou « SIM blanches », mais la majorité d’entre eux parle de « SIM russes ». Ce sont des cartes SIM prépayées, capables d’imiter n’importe quel numéro. Le site américain Vice a remonté la filière de ces outils téléphoniques, très utiles pour l’usurpation d’identité, mais aussi pour brouiller ses traces.

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

| Les États-Unis demandent aux utilisateurs de Linux de se sécuriser contre un nouveau malware russe |

L'Agence de sécurité nationale américaine (NSA) et le Bureau fédéral d'investigation (FBI) ont publié ce mois un avis de cybersécurité concernant un nouveau malware Linux appelé "Drovorub", développé et déployé lors d'attaques réelles par des pirates russes. Il crée une porte dérobée permettant le téléchargement de fichiers, l'exécution de commandes arbitraires en tant que root et le transfert du trafic réseau vers d'autres hôtes du réseau.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| Considéré comme un botnet P2P de nouvelle génération, "FritzFrog" infecte des millions de serveurs dans le monde |

Des chercheurs de Guardicore Labs ont découvert ce qu'ils pensent être un botnet jusqu'alors inconnu qui utilise des mesures exceptionnellement avancées pour cibler secrètement des millions de serveurs dans le monde. Le botnet n'utilise pas de serveur de "Commande et Contrôle", et possède de nombreuses fonctionnalités avancées, notamment: des charges utiles en mémoire qui ne touchent jamais les disques des serveurs infectés, au moins 20 versions des binaires du logiciel depuis janvier, ou la capacité de disposer des portes dérobées sur les serveurs infectés.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| Les auteurs du rançongiciel WannaRen partagent gratuitement leur clef de déchiffrement |

Au mois d'avril 2020, le rançongiciel WannaRen a compromis des dizaines de milliers de victimes. D'après ZDNet, la viralité s'explique par le fait que le maliciel ait notamment été inspiré par le modèle du rançongiciel WannaCry. Le rançongiciel incluait un code d'exploitation EternalBlue dans la chaîne de compromission et de ce fait sa propagation est rapidement devenue incontrôlable. Celà a poussé les développeurs a partager gratuitement la clef de déchiffrement permettant ainsi à toutes les victimes d'être en capacité de récupérer leurs données.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| Top 25 des outils "Open Source Intelligence" (OSINT) pour les tests de pénétration |

Le site "securitytrails.com" a publié le Top25 des applications utilisables pour les investigations en cybersécurité. Elles permettent d'effectuer la reconnaissance des données et la collecte d'informations sur la cible, pour disposer de toutes les informations nécessaires telles que adresses IP, noms de domaine, serveurs, technologies utilisées, etc... Il s'agit de rechercher des actifs publics inconnus pour détecter les données externes critiques et les structurer dans des plans utiles.

Voici le classement des applications concernées :

Pour en savoir plus, voir l'article explicatif (en anglais) de securitytrails.com.

|

| Un groupe mystérieux a détourné de nombreux noeuds de sortie du réseau chiffré TOR |

L'attaque visait à voler des informations sur des internautes accèdant à des services de cryptomonnaie. Le groupe contrôle encore 10% de tous les noeuds de sortie de TOR aujourd'hui. Pour rappel, TOR est un réseau en couches, telles des pelures d'oignon, et fait circuler le trafic des personnes utilisatrices via une série de relais, ses noeuds. Ce procédé permet de ne pas être suivi par les sites web consultés, d'accéder à des services, contenus ou sites bloqués par un FAI. Il est aussi possible pour chaque personne utilisatrice de publier des contenus via les services « onion » de TOR, sans révéler la position de ces services.

Pour en savoir plus, lire l'article de zdnet.fr.

Pour en savoir plus sur TOR, c'est ici.

|

| Microsoft annonce la fin du support d’Internet Explorer et de l’ancienne version d'Edge |

Internet Explorer 11 ne sera officiellement plus supporté par les services et applications Microsoft 365 d’ici 2021. Quant à l’ancienne version de Microsoft Edge, elle ne bénéficiera plus d’aucune mise à jour de sécurité dès mars prochain.

Pour en savoir plus, lire l'article de 01net.com.

|

| L'Agence de sécurité européenne (ENISA) livre dix conseils pour protéger les hôpitaux des cyberattaques |

Le gendarme européen de la cybersécurité s'est alarmé en début d'année de la sécurité informatique des centres hospitaliers. Avant de lister les recommandations à prendre pour assurer la sécurité de leurs réseaux informatiques. Le document émis par Bruxelles recommande de plus aux départements informatiques de déterminer le moment le plus approprié pour appliquer les correctifs dans chaque segment du réseau, ainsi que de déterminer des solutions de contournement pour les machines qui ne peuvent pas être corrigées, comme la segmentation.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Amazon Web Services (AWS) commence à déployer son service d'informatique quantique, appelé "Braket" |

Annoncé en décembre dernier, "AWS Braket" propose d'expérimenter l'informatique quantique par le cloud. Disponible aux Etats-Unis, le service devrait prochainement arriver dans d'autres pays. Lors de sa présentation en décembre, le géant du cloud expliquait que "Braket" permettrait aux utilisateurs d'explorer, d'évaluer et d'expérimenter avec du matériel informatique quantique, afin d'acquérir une expérience interne pour planifier l'avenir.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Des centaines de failles dans les processeurs Qualcomm équipant les téléphones mobiles |

Des chercheurs de l'entreprise de cybersécurité CheckPoint ont découvert des centaines de failles dans les SoC Snapdragon de Qualcomm ("System on a Chip"), qui équipent 40 % des smartphones, plus spécifiquement utilisant le système d'exploitation Android. Une application malveillante pourrait utiliser le microphone pour enregistrer l'utilisateur à son insu, accéder à ses messages, ses photos, ou installer un malware impossible à supprimer.

Pour en savoir plus, lire l'article de futura-sciences.com.

|

| Un attaque appelée "ReVoLTE" permet de déchiffrer les appels en téléphonie 4G (LTE) |

Des universitaires détaillent une nouvelle attaque sur les appels en téléphonie mobile 4G, pourtant chiffrés. L'attaque ne fonctionne que lorsque l'attaquant se trouve sur la même antenne que la victime. Baptisée "ReVoLTE", elle semble possible parce que les opérateurs mobiles utilisent souvent la même clé de chiffrement pour sécuriser les multiples appels vocaux 4G sur la même station de base (antenne 4G).

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Le site "futura-sciences" publie une étude sur le métier de consultant en cybersécurité : formation, débouchés, salaire... |

Qu'il soit consultant en cybersécurité en cabinet de conseil ou ingénieur sécurité informatique au sein d'une entreprise, ce professionnel de la protection des données est de plus en plus recherché par les entreprises. Pour préciser les contours de ce métier, le site "futura-sciences a rencontré une consultant du domaine, Baptistin Buchet, responsable des activités cybersécurité dans un cabinet américain, et diplômé de l'EPITA.

Pour lire l'article, c'est ici.

|

| La Chine bloque désormais tout son trafic HTTPS utilisant TLS 1.3 et ESNI |

Le blocage a été mis en place à la fin du mois de juillet et est appliqué grâce au "Great Firewall", le dispositif de surveillance du réseau déployé par le regime chinois. Selon un rapport conjoint rédigé par trois organisations qui suivent la censure chinoise du réseau, ce grand pare-feu chinois (GFW) bloque désormais les connexions HTTPS établies via le nouveau protocole de chiffrement TLS 1.3 et qui utilisent l'ESNI (Encrypted Server Name Indication), procédé chiffrant également le champ "Server Name Indication" contrairement aux versions précédentes de TLS.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| la CNIL "épingle" l’usage que fait Google de la fonction "reCAPTCHA" et préconise la solution d'Orange |

Des observateurs ont détecté que lors de son activation sur un site web, l’outil de Google collecte de nombreuses informations (adresse IP, liste des "plugins" du navigateur, "cookies" implantés par Google au cours des 6 derniers mois, nombre de clics effectués, objets Javascript de la page, date et langue du navigateur...etc. L’Association Française des Délégués à la Protection des Données (AFCDP ) alerte ses membres sur les risques entraînés par une mauvaise implémentation. La CNIL impose désormais son remplacement par une fonction semblable conçue par Orange.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

|

| Avec iOS 14, Apple met en place une fenêtre "Pop-up" obligatoire de permission pour accéder à l’IDFA |

Avec le lancement d’iOS 14 cet automne, Apple a décidé de mettre en place une "Pop-up" obligatoire de permission pour accéder à l’IDFA (identification for advertisers, ou "identifiant pour les publicitaires") lors du téléchargement des applications. Si cette initiative garantit la pérennité de cet identifiant publicitaire, elle pose des problèmes ergonomiques, juridiques voire concurrentiels, en étant ni conforme avec le RGPD, ni très respectueuse de son écosystème…

Pour en savoir plus, lire l'article de mobilemarketing.fr.

|

| McAfee réussit à contourner le système de reconnaissance faciale grâce à l’IA du "model hacking" |

L’entreprise de cybersécurité McAfee publie de nouvelles recherches qui démontrent comment ses ont réussi à contourner un système de reconnaissance faciale grâce à un processus baptisé le "model hacking" (piratage de modèle) donnant l’impression au système de "voir" une personne entièrement différente.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

|

| La Linux Foundation lance l'Open Source Security Foundation (OpenSSF) pour améliorer la sécurité des logiciels open source |

L'OpenSSF a été créé sur le principe que les chercheurs en sécurité ont besoin d'un mécanisme pour leur permettre de traiter en collaboration les méthodes nécessaires pour sécuriser la chaîne d'approvisionnement de sécurité open source. Il rassemble les initiatives de sécurité open source les plus importantes de l'industrie et les individus et entreprises qui les soutiennent. La Core Infrastructure Initiative (CII) de la Linux Foundation, fondée en réponse au bogue Heartbleed de 2014, et l'Open Source Security Coalition, fondée par le GitHub Security Lab, ne sont que quelques-uns des projets qui seront réunis dans le cadre du nouvel OpenSSF.

Pour en savoir plus, lire l'article de developpez.com.

|

| BlackBerry lance un outil gratuit de rétro-ingénierie pour lutter contre les attaques de cybersécurité |

BlackBerry Limited met à la disposition des professionnels de la cybersécurité, un nouvel outil open source appelé PE Tree. Il permet aux professionnels de pouvoir réduire, de façon considérable, le temps et les efforts nécessaires relatifs à la rétro-ingénierie des logiciels malveillants.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

|

| Un membre de l'ARCSI promu à la DGNUM du Ministère des Armées |

Par décret du 27 juillet 2020 portant affectations d'officiers généraux, Olivier Serra, général de brigade et membre de l'ARCSI, est nommé directeur général adjoint au directeur général du numérique et des systèmes d'information et de communication (DGNUM) du Ministère des Armées.

Voir le décret de nomination ici.

|

| Apple demande aux développeurs d'applications d'utiliser dorénavant IPv6 à la place d'IPv4 |

Apple a profité de sa conférence pour les développeurs WWDC 2020 pour exhorter les développeurs d'applications iOS et macOS à utiliser les technologies Web les plus récentes telles que IPv6, HTTP/2, TLS 1.3 et Multipatch TCP dans leurs nouvelles applications. La société a partagé quelques statistiques internes pour les convaincre d'adopter ces nouveaux protocoles Web afin d'accélérer les performances et réduire la consommation d'énergie et l'impact thermique de leurs applications.

Pour en savoir plus, lire l'article de developpez.com.

|

| Microsoft va supprimer tous ses fichiers signés avec l'algorithme SHA-1 dès le 3 août 2020 |

Microsoft a annoncé son intention de supprimer tous les téléchargements de fichiers liés à Windows de son centre de téléchargement qui sont encore signés de manière cryptographique avec l'algorithme de hachage sécurisé Secure Hash Algorithm 1 (SHA-1). Elle explique cette décision par son manque de sécurité. On rappelle qu'une équipe d'universitaires a brisé la fonction de hachage de SHA-1 de manère théorique en février 2016, et Google via une attaque réelle en février 2017 avec une technique pouvant faire apparaître deux fichiers différents alors qu'ils ont la même signature de fichier SHA-1.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| La première directive européenne cybersécurité "NIS" remise sur le métier, un effet fort du Covid-19 |

Ainsi en a décidé la Commission européenne. L'enjeu est de renforcer sa portée et ses effets car comme le Covid-19 l'a montré, notre dépendance numérique est devenue extrême face à un évènement qui n'a rien de digital. Un article de Charles Cuvelliez, Ecole Polytechnique de Bruxelles, université de Bruxelles, et Jean-Jacques Quisquater, membre de l'ARCSI, Ecole Polytechnique de Louvain, université de Louvain.

Pour lire l'article, c'est ici.

|

| La nouvelle attaque "BootHole" affecte les systèmes Windows et Linux utilisant GRUB2 et "Secure Boot" |

Des chercheurs en sécurité d'EclypsiumLa ont découvert "BootHole", vulnérabilité permettant aux attaquants d'altérer le composant GRUB2 pour insérer et exécuter du code malveillant pendant le processus de démarrage de l'ordinateur, permettant ainsi aux attaquants d'insérer du code pour prendre le contrôle total du système d'exploitation, lancé ultérieurement. La majorité des systèmes modernes utilisés aujourd'hui utilisent le processus Secure Boot et de fait sont potentiellement affectés par cette vulnérabilité, y compris les serveurs et les stations de travail, les ordinateurs portables et de bureau, et un grand nombre de systèmes OT (Operational Technology) et IoT basés sur Linux.

Pour en savoir plus, voir l'article zdnet.fr.

|

| Le site "NextImpact.fr" détaille la "nouvelle arme" anti-cryptographie de la gendarmerie |

L'an passé, la gendarmerie annonçait avoir mis au point "une nouvelle arme pour contrer le chiffrement des téléphones", mais refusait d'en dire plus. En janvier, elle révélait l'existence de Gendpass, une "plateforme de déchiffrement et de cassage de mots de passe pouvant être utilisée par tous les gendarmes". L'article publié aujourd'hui explicite le travail de Thibaut Heckmann, "Head of Data Extraction Unit" à l’IRCGN, et doctorant au groupe de sécurité de l'information de l'École Normale Supérieure (ENS), dont la thèse a été dirigée par David Naccache, célèbre cryptologue français membre de l'ARCSI.

Pour en savoir plus, voir l'article ici.

|

| Le préfet Stéphane Bouillon nommé Secrétaire général de la Défense et de la sécurité nationale |

Le préfet Stéphane Bouillon a été nommé Secrétaire général de la défense et de la sécurité nationale en conseil des ministres. Il succédera à Claire Landais, nommée le 16 juillet secrétaire général du gouvernement (SGG) après l’intérim assuré par le général de Woillemont. C’est la première fois que le SGDSN, qui relève du Premier ministre, sera dirigé par un préfet.

Pour en savoir plus, voir le site lopinion.fr.

|

| Atos se positionne sur la cybersécurité de l’IoT en rachetant digital.security |

Atos va prochainement acquérir digital.security, une filiale du groupe Econocom et acteur indépendant dans le domaine de la cybersécurité en France et au BeLux, Plusieurs ARCSistes en sont salariés. Cette opération qualifiée de "stratégique" doit servir à consolider la position d’Atos sur les services de cybersécurité en France, en bénéficiant de 500 consultants dédiés. Digital.security apportera son expertise en matière d’Internet des Objets (IoT) en complétant celle d'ATOS dans le domaine des services de sécurité managés.

Pour en savoir plus, voir le site solutions-numeriques.com.

|

| Le NIST publie la liste des algorithmes de cryptographie post-quantique sélectionnés dans son processus de normalisation |

Le NIST américain (National Institute of Standards and Technology) publie les résultats de la deuxième étape de son processus de sélection de nouveaux algorithmes à clé publique dans le cadre de la cryptographie post-quantique. Le processus a commencé en 2017 avec 69 algorithmes candidats, 26 d'entre eux ayant été choisis à l'issue du premier tour terminé en janvier 2019.

En outre, huit algorithmes candidats alternatifs passeront également au troisième tour: BIKE, FrodoKEM, HQC, NTRU Prime, SIKE, GeMSS, Picnic et SPHINCS +.

Les algorithmes finalistes du troisième tour sont :

* Classic McEliece, CRYSTALS-KYBER, NTRU et SABER, pour ce qui concerne les algorithmes de chiffrement à clé publique et d'établissement de clé ;

* CRYSTALS-DILITHIUM, FALCON et Rainbow pour ce qui concerne la signature numérique.

Merci à Jean-Jacques Quisquater pour les liens vers les solutions sélectionnées.

Pour en savoir plus, voir le site csrc.nist.gov.

Le rapport (en anglais) est également téléchargeable ici.

|

| L'École de Guerre Électronique (EGE) présente un intéressant rapport sur les enjeux stratégiques autour de la 5G |

la technologie 5G s’annonce d’ores et déjà comme la prochaine révolution de la connectivité, ouvrant ainsi le champ d’une nouvelle bataille de guerre de l’information sans précédent impliquant des acteurs politiques, sociétaux et économiques. Afin de mieux comprendre les enjeux stratégiques de cette guerre économique et informationnelle autour de la 5G, l’École de Guerre Économique (EGE) a fondé son analyse sur les différentes méthodes de l’intelligence économique et a donné lieu à un rapport "Enjeux stratégiques et Guerre d’information autour de la 5G".

Pour en savoir plus, voir le site infoguerre.fr.

Pour télécharger le rapport, c'est ici.

|

| L'historien de Bletchley Park David Kenyon présente une rarissime Enigma G-110 |

Dans une nouvelle vidéo, l'historien de recherche de Bletchley Park, le Dr David Kenyon, présente une Enigma G-110 incroyablement rare, et explique pourquoi c'est l'un de ses objets préférés.

Pour voir la vidéo, c'est ici. |

|  |

|

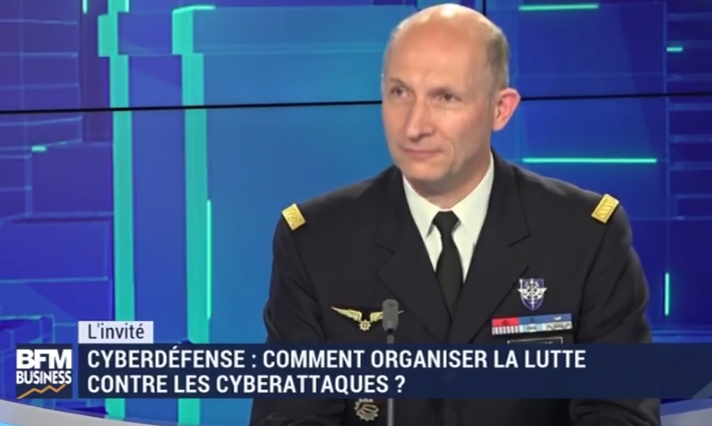

| Intervention sur BFM Business du Général Didier Tesseyre, COMCYBER |

Le 11 juillet, Didier Tisseyre, général de division aérienne, officier général commandant de la cyberdéfense (COMCYBER), est intervenu dans l'émission "01 Business" de BFM Business présentée par Frédéric Simottel sur le thème: "Cyberdéfense: comment organiser la lutte contre les cyberattaques ?".

Pour voir l'interview, c'est ici. |

|  |

|

| Le nouveau rançongiciel "AgeLocker" utilise un outil de chiffrement créé par Google |

Un consultant en sécurité a signalé à Bleeping Computer un nouveau rançongiciel appelé "AgeLocker" et utilisant un outil de chiffrement développé par Google au lieu d'utiliser des outils de chiffrement basés sur AES ou RSA. Cet outil a été créé afin de remplacer le processus de chiffrement GPG pour chiffrer les fichiers, les sauvegardes et les flux de données.

Pour en savoir plus, lire l'article (en anglais) de bleepingcomputer.com.

|

| La justice européenne annule l’accord sur le transfert de données personnelles entre l’UE et les Etats-Unis |

La Cour de justice de l’Union européenne (CJUE) a annulé ce 16 juillet l’accord dit "Privacy Shield" (ou "bouclier de protection des données") qui permettait aux entreprises du numérique de transférer légalement les données personnelles de citoyens européens aux Etats-Unis. Ce dispositif était utilisé par la quasi-totalité des grandes entreprises américaines pour traiter les données personnelles (identité, comportement en ligne, géolocalisation…) de leurs utilisateurs européens.

Pour en savoir plus, lire l'article de lemonde.fr.

Pour voir l'arrêt de la Cour, c'est ici.

Pour voir la liste des 5383 entreprises américaines concernées, c'est ici.

|

| Le Chiffrement à l’heure du télétravail généralisé : quels conseils pratiques ? |

A l’heure où l’incertitude prédomine encore, que ce soit sur le plan sanitaire ou économique, les organisations ont au moins une certitude : le télétravail est là pour durer, en leur sein et chez leurs prestataires. Jean-Christophe Le Toquin a demandé à trois spécialistes de partager leur expérience et leurs conseils. Retour sur leurs messages clés.

Pour en savoir plus, lire l'article de observatoire-fic.com.

|

| Le contrôleur européen de la protection des données publie son enquête sur les relations UE/Microsoft |

Le CEPD est l’autorité contrôlant le respect des règles de protection des données au sein des institutions de l’UE. Elle avait lancé en avril 2019 une enquête sur les contrats liant les institutions européennes et Microsoft. L’enquête définitive dévoilée le 2 juillet soulève un certain nombre de dysfonctionnements dans le traitement des données, mettant en avant cinq problèmes majeurs concernant ces contrats.

Pour en savoir plus, lire l'article de siecledigital.fr.

Pour lire le rapport, c'est ici.

|

| Microsoft lance une nouvelle technologie de sécurité de plateforme pour Windows 10 |

Cette nouvelle fonctionnalité à venir de Windows 10 vise à contrecarrer les cyberattaques en empêchant les hackers de modifier les parties sensibles de la mémoire d'un ordinateur. "Kernel Data Protection" (ou KDP) s'appuie sur une autre fonctionnalité de niveau inférieur appelée VBS pour protéger les données, quiS utilise les capacités de virtualisation natives de Windows 10 pour boucler certaines parties de la mémoire d'une machine et les transformer en enclaves isolées en "mode sécurisé virtuel".

Pour en savoir plus, lire l'article de developpez.com.

|

| Le CLUSIF publie l'édition 2020 de son rapport "Menaces Informatiques et Pratiques de Sécurité en France" |

Au travers de l’édition 2020 de son enquête sur les menaces informatiques et les pratiques de sécurité (MIPS), le CLUSIF (Club de la Sécurité de l'Information Français) réalise, comme tous les deux ans, un bilan approfondi des usages en matière de sécurité de l’information en France.

Ce dernier est structuré en 3 parties, concernant les entreprises de plus de 100 salariés, les collectivités territoriales, et enfin les internautes.

Les différents rapports sont téléchargeables depuis le site du CLUSIF (page "publications"), ou directement ici :

* rapport MIPS global (123 pages) : téléchargement ici;

* Les entreprises de plus de 100 salariés : voir ici;

* Les collectivités territoriales : voir ici;

* Les particuliers internautes : voir ici.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

|

| Chrome et Firefox s'apprêtent à prendre en charge le nouveau format d'image AVIF, léger et libre de droits |

Le codec AVIF (AV1 Image File Format) est basé sur AV1, un codec vidéo développé en 2015 suite à une collaboration entre Google, Cisco et Xiph.org, après leur décision de mettre en commun leurs codecs vidéo internes respectifs (VPX, Thor et Daala) pour en créer un nouveau (AV1) libre de droits et open source. Après Netflix, Windows 10, VLC et quelques éditeurs d'images, ce nouveau format d'image AVIF arrive sur les navigateurs web. A commencer par Chrome et Firefox.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Google publie en "source ouverte" l'outil de scan de vulnérabilités qu'il a développé pour son usage interne |

Ce scanner de vulnérabilités, baptisé "Tsunami", est désormais disponible dans un répertoire Github. Il serait particulièrement efficace pour les organisations possédant de nombreux systèmes interconnectés. Il est conçu en deux modules principaux, un module de reconnaissance permettant de scanner tous les ports ouverts du réseau, et un testeur de vulnérabilités sur tous les ports exposés détectés au préalable. Il dispose également d'autres modules comme par exemple un module permettant de détecter des mots de passe faiblement sécurisés.

Il est disponible ici.

|

| l'Institut Fraunhofer Heinrich Hertz annonce un nouveau codec H.266 pour réduire les vidéos de moitié |

le H.266/VVC (ou "Versatile Video Coding") est un codec vidéo libre de droit qui prévoit d'apporter jusqu’à 50% de gain d'efficacité dans la compression vidéo. Il a été conçu pour succéder aux formats H.264 / Advanced Video Coding (AVC) et H.265 / High Efficiency Video Coding (HEVC) qui, ensemble, dominent le marché de la compression vidéo. Le Fraunhofer HHI y travaille depuis près de trois ans avec une trentaine de partenaires dont Apple, Microsoft, Sony et Intel.

Pour en savoir plus, lire l'article de macg.co.

|

| les chercheurs de SentinelOne publient un outil de déchiffrement pour le rançongiciel "EvilQuest" |

EvilQuest (désormais appelé "ThiefQuest") n’était pas un rançongiciel (en anglais "ransomware") comme les autres : les rançonneurs ne donnent aucun moyen de contact dans leur note de rançon. Et heureusement, les analystes de SentinelOne ont rapidement trouvé la fonction chargée d’effectuer le déchiffrement, laissée dans le code. De plus, la clé de chiffrement utilisée était aussi mal dissimulée. L'outil de déchiffrement est accessible gratuitement sur leur site Internet à cette adresse.

Pour en savoir plus, lire l'article de cyberguerre.numerama.com.

|

| L’inflation du nombre de certificats TLS accroît les préoccupations des Directeurs des Systèmes d'Information |

Tout en protégeant les données, le chiffrement aveugle les outils de sécurité des réseaux et de surveillance des applications. La seule manière d’y remédier consiste à inspecter le trafic, surveiller continuellement et automatiser le cycle de vie des certificats TLS. Les cybercriminels exploitent en effet cet "angle mort" pour dissimuler les logiciels malveillants et le trafic de commande et de contrôle et masquer l’exfiltration des données volées.

Pour en savoir plus, lire l'article de itsocial.fr.

|

| Matignon veut élargir les capacités de surveillance des algorithmes utilisés par les services de renseignement |

Le gouvernement a publié un rapport confidentiel qui nourrira le projet de loi sur la lutte contre le terrorisme et le renseignement qui doit bientôt être présenté au Parlement. Le ministère de l’intérieur et la direction générale de la sécurité intérieure (DGSI), maîtres d’oeuvre de cette arme technique, voudraient étendre son champ de surveillance en souhaitant que l’algorithme puisse aussi s’attaquer aux adresses URL.

Pour en savoir plus, lire l'article de lemonde.fr.

|

| L'INHESJ actualise sa cartographie des acteurs cyber français et européens |

En novembre 2019, l'Institut National des Hautes Études de Sécurité et de Justice (INHESJ) avait publié une première cartographie des acteurs étatiques impliqués dans la gestion des crises d'origine cybernétique. Plusieurs mois de travaux et d’échanges avec les institutions concernées ont permis de l'actualiser, en faisant un focus sur les quatre chaînes cyber : protection, défense, renseignement et judiciaire.

Pour voir l'article de l'INHESJ, c'est ici.

Pour télécharger la cartographie de l'INHESJ (en format pdf), c'est ici.

On pourra avec profit comparer ce travail avec la cartographie publiée récemment par l'ARCSI à sa rubrique Écosystème.

|

| Le site "Space and Cyber Security" publie une cartographie des acteurs français et européens de la cybersécurité satellitaire et spatiale |

Face à la montée en puissance de la cybercriminalité, favorisée par la complexité croissante des systèmes et des réseaux, le secteur spatial doit s’assurer de la mise en place de solutions de haut niveau pour garantir et renforcer la cybersécurité, tout en contribuant à rendre les vols spatiaux plus résistants aux attaques et à accélérer l’intégration de la cybersécurité au sein des projets satellitaires et spatiaux. Face à cela, un écosystème de sociétés s’est progressivement constitué pour relever ce défi.

Pour voir la cartographie c'est ici.

|

| La messagerie instantanée sécurisée d'Olvid récompensée aux prochaines Assises de la Sécurité et des Systèmes d'Information |

Ouvert aux entreprises créées depuis moins de 4 ans, le prix de l’Innovation des Assises de la sécurité et des systèmes d'information récompense les meilleurs projets du domaine. Cette année, Olvid remporte la première place du podium ainsi que le prix du public. L’application est gratuite pour le grand public, disponible pour ordinateur, iPhone, iPad et Android. La messagerie garantit cryptographiquement l’identité des interlocuteurs sans annuaire central, et est chiffrée de bout-en-bout.

Pour en savoir plus, lire l'article de solutions-numeriques.co.

|

| Les polices française et néerlandaise font tomber un réseau de téléphonie chiffrée utilisé par le crime organisé |

Les polices criminelles françaises, néerlandaises et des instances de l'Union européenne ont annoncé avoir démantelé "EncroChat", un réseau de téléphonie chiffrée utilisé par le crime organisé. La gendarmerie nationale enquêtait depuis 2017 sur ces téléphones trouvés dans de nombreux méfaits, et qui opéraient depuis des serveurs situés en France. Le contournement de la technologie de chiffrement utilisée par EncroChat a permis aux forces de l'ordre d'intercepter des messages entre des groupes criminels planifiant entre autres des assassinats, transport de drogues, tentatives de corruption, ou du blanchiment d'argent. La coopération avec les Pays-Bas, Europol et Eurojust a été lancée en 2019 et a conduit à l'arrestation de 60 suspects.

Pour en savoir plus, lire le communiqué d'eurojust.

|

| Un décret organise la publication systématique en ligne des décisions des tribunaux judiciaires comme administratifs |

Seule une sélection des décisions de justice était disponible sur Internet, à commencer par le site public Legifrance. Un nouveau décret paru au Journal Officiel du 30 Juin et applicable au 1er Juillet organise une publication systématique des décisions de justice dans un délai de deux mois (justice administrative) ou de six mois (tribunaux judiciaires) via un portail Internet non encore défini. Vu le caractère sensible et nominatif de ces décisions, une anonymisation est prévue avant publication sur Internet, par occultation des éléments permettant une identification directe ou indirecte des parties et éventuellement des magistrats.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| Le projet de dépôt de plainte en ligne "THESEE" a désormais le vent en poupe |

L’arrêté autorisant la mise en oeuvre du projet THESEE (acronyme de "traitement harmonisé des enquêtes et des signalements pour les e-escroqueries") vient d'être publié au journal officiel, assorti de l’avis de la CNIL. Ce projet vise à proposer pour la première fois en France une plateforme permettant le dépôt de plainte en ligne. Un second arrêté encadrant plus spécifiquement la question de l’identification en ligne sur la plateforme THESEE a également été publié. Sans surprise, celle-ci se fera "au moyen du téléservice FranceConnect".

Pour consulter l'article de c'est ici.

|

|

|