Historique du 2e trimestre de 2019

|

| Perte de souveraineté : BPI France livre les données des prêts garantis par l'État au Cloud dAmazon |

Après le "Health Data Hub" accordé à Microsoft en premier choix, la Banque Publique d'Investissement (BPI) va allouer la gestion des données des prêts garantis par l’État (prêt Covid) à AWS (Amazon Web Services). En vertu du "Cloud Act", AWS accèdera désormais à toutes les informations de toutes les entreprises françaises qui ont souscrit au prêt. Il est de plus très facile de cibler par catégorie et secteur les entreprises. Il semble étonnant que BPI France facilite ainsi la collecte des données d’intelligence économique à des puissances étrangères, permettant ainsi le rachat de PME à bon prix...

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| Selon le dernier rapport de WatchGuard, deux tiers des malwares sont chiffrés et donc invisibles sans inspection HTTPS |

WatchGuard Technologies annonce la publication de son dernier rapport sur la sécurité Internet. Pour la première fois, il inclut des données sur le pourcentage de malwares délivrés au travers de connexions HTTPS chiffrées. Ainsi, au 1er trimestre 2020, 67 % des malwares ont été transmis via HTTPS. À défaut de disposer de solutions de sécurité capables d’inspecter le trafic chiffré, deux tiers des menaces entrantes passeront donc entre les mailles du filet. De plus, les cryptomineurs Monero gagnent en popularité et les variantes des malwares Flawed-Ammyy et Cryxos sont en tête de liste.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| La NSA travaille sur un DNS sécurisé pour réduire le cyber-risque.... et le dit |

Afin de se prémunir contre les attaques via les PME/ETI sous-traitantes et ayant des contrats avec le département de la défense (DoD) liés à son système d'information, la division cybersécurité de l'agence nationale du renseignement américain (NSA) a lancé un projet pilote baptisé "Secure DNS". Ce programme doit permettre de sécuriser les accès de ces entreprises au SI du DoD. Les résultats du pilote lancé il y a un mois et demi semblent très concluants, au point que la NSA prévoit de documenter et de standardiser ce service.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Quarkslab effectue une levée de fonds pour accélérer sa croissance et renforcer sa capacité en R et D |

Quarsklab, deeptech spécialiste de la protection des logiciels et des données, est un des partenaires habituels de l'ARCSI dans l'organisation de ses "Rencontres". Elle vient d'effectuer une levée de fonds auprès de Ace management et son fonds, Brienne III. Ce dernier, spécialisé sur la cybersécurité, a été créé l’été dernier avec des participations de Bpifrance, de la Région Nouvelle Aquitaine, de Naval Group, d’EDF et de Sopra Steria. La plateforme d’analyse automatique des menaces de Quarkslab, appelée Irma, est certifiée par l’ANSSI.

Pour en savoir plus, voir l'article de silicon.fr.

|

| Apple ajoute la prise en charge du DNS chiffré (DoH et DoT) dans ses systèmes d'exploitation |

Apple a annoncé que les prochaines versions de ses systèmes d'exploitation iOS 14 et macOS 11, qui devraient être publiés cet automne, prendront en charge la capacité de gérer les communications DNS chiffrées. Le trafic DNS (Domain Name System) normal se déroule en clair et est utilisé par les fournisseurs de services Internet et autres pour suivre les utilisateurs. Mais DoH et DoT permettent à un ordinateur de bureau, un téléphone ou une application individuelle d'effectuer des requêtes DNS et de recevoir des réponses DNS dans un format chiffé.

Pour en savoir plus, voir l'article de zdnet.fr.

|

| Comcast et Mozilla concluent un accord de confidentialité pour chiffrer les recherches DNS dans Firefox |

Le protocole DNS-over-HTTPS a vu le jour pour donner la possibilité aux navigateurs Web de masquer les requêtes et les réponses DNS dans le trafic HTTPS d’apparence normale afin de rendre le trafic DNS d’un utilisateur invisible. En plus des premiers fournisseurs de DNS dans le programme "Trusted Recursive Resolver (TRR)", un tout premier fournisseur d’accès à Internet (FAI), Comcast, s’associe à Mozilla pour déployer des recherches DNS chiffrées sur le navigateur Firefox. La version Comcast du DNS-over-HTTPS (DoH) sera activée par défaut pour les utilisateurs de Firefox.

Pour en savoir plus, voir l'article de developpez.com.

|

| Pour renforcer la sécurité des données de santé, Doctolib annonce la mise en place du chiffrement de bout en bout |

Le site de prise de rendez-vous médical vient d’annoncer l’adoption du chiffrement de bout en bout, après avoir travaillé pendant 2 ans avec la start-up française "Tanker.io". La technologie promue repose sur le principe du chiffrement d’enveloppe qui chiffre la clé de chiffrement des données (data, fichier,…) avec une clé maître. Ce protocole de chiffrement de bout en bout fonctionne avec des échanges de clés désynchronisés.

Pour en savoir plus, voir le site de lemondeinformatique.fr.

|

| Une mission parlementaire propose d’amender la loi "renseignement" de juillet 2015 |

Pour les députés Guillaume Larrivé (LR), Loïc Kervan et Jean-Michel Mis (LREM), la loi "renseignement" de 2015 est une loi fondatrice, "car elle poursuivait deux ambitions majeures : faciliter l’action opérationnelle et consolider le cadre juridique des services de renseignement, qui sont engagés dans la défense de la démocratie française et de nos concitoyens". De plus, elle a légalisé certaines pratiques qui existaient déjà, mais elle les a encadrées, avec un avis préalable d’une autorité administrative indépendante, la Commission nationale de contrôle des techniques de renseignement (CNCTR).

Pour en savoir plus, lire ici l'avis juridique de AD, ou là celui de Dalloz.

Le texte du rapport parlementaire est visible ici.

Les rapports et délibérations publiques de la CNCTR sont accessibles ici.

|

| L’éditeur TheGreenBow obtient une nouvelle certification de l’ANSSI pour son client VPN Windows |

Après la certification par l’ANSSI de l'application logicielle TheGreenBow VPN Linux version 1.4.2 pour les plateformes ELinOS et RedHat il y a quelques semaines, le Client VPN Windows reçoit également la Certification Critères Communs EAL3+. En 2019, le produit TheGreenBow VPN Client Windows avait déjà obtenu le label "Utilisé par les Armées Françaises" attestant la mise en oeuvre du logiciel par les services du Ministère des Armées Françaises.

Pour en savoir plus, voir le site de TheGreenBow.

|

| Zoom ouvrira finalement le chiffrement de bout en bout à tous les utilisateurs de son service |

Cette nouvelle fait suite à l'annonce de fin mai 2020 indiquant que le chiffrement de bout en bout serait réservé aux utilisateurs souscrivant à la formule payante. Le fondateur de Zoom a précisé que cette fonctionnalité serait finalement généralisée à l'ensemble des utilisateurs du logiciel. Ces derniers devront néanmoins suivre une procédure de vérification des comptes, en inscrivant par exemple un numéro de téléphone. La version bêta devrait être disponible en juillet 2020.

Pour en savoir plus, lire l'article de silicon.fr.

|

| Washington autorise la collaboration américaine avec Huawei sur de nouvelles normes 5G |

Un nouvel amendement américain, approuvé mardi 16 juin, vise à rééquilibrer le désavantage stratégique des Etats-Unis sur la normalisation de la 5G, conséquence de son blocage des échanges avec le groupe chinois. Cette décision autorise désormais la transmission à Huawei et ses filiales de certaines technologies si elles contribuent "à la révision ou au développement d’un standard", notamment pour la cinquième génération de téléphonie mobile (5G).

Pour en savoir plus, lire l'article de lopinion.fr.

|

| Un rapport que publie la CIA montre ses importantes failles en matière de protection et de cybersécurité |

Un rapport d'évaluation de la CIA a été réalisé sur la fuite d'informations et d'outils de hack sans précédent qui l'a frappée en 2016. Plusieurs recommandations ont été émises comme l'amélioration des directives en matière de sécurité des technologies de l'information et d'informations classifiées, des exploits zero-day et des outils de cybersécurité. Figurent également la segmentation des connaissances, des outils et des personnes par le biais physique et logique, et des contrôles de gouvernance et de procédures.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| L’évolution des cybermenaces au sein des environnements industriels SCADA |

Cette année marque le 10e anniversaire de la découverte de Stuxnet. Ce ver particulièrement malveillant a été sous les feux de l’actualité pour sa capacité à cibler les systèmes industriels de contrôle et d’acquisition de données ou SCADA (en anglais OT pour "operational technology"). Mais il n'a pas été le seul ces dernières années, loin de là. Fortinet retrâce ici les attaques majeures et explique les défis à relever pour améliorer la sécurité de ces systèmes.

L'article est dans globalsecuritymag.fr.

|

| Mesurer les variations de luminosité des ampoules à distance permet d'écouter les conversations à proximité |

Des chercheurs en sécurité ont découvert que les ondes sonores provoquaient d’infimes variations de luminosité dans les ampoules à proximité. Ces vibrations influent en effet sur la tension électrique (quelques centaines de microvolts), et sont suffisantes pour pouvoir récupérer le signal sonore sous-jacent. Le signal a même pu être identifié par Shazam et SoundHound, dans le cas de la musique, et par le logiciel de reconnaissance vocale Google Cloud Speech, dans le cas d'un discours.

Pour en savoir plus, lire l'article de 01net.com.

|

| Des failles du protocole "GPRS Tunneling Protocol" laissent tous les réseaux mobiles vulnérables y compris la 5G |

Selon un nouveau rapport de Positive Technologies, l'un des fournisseurs mondiaux des solutions de sécurité d'entreprise, les failles du protocole GTP ("GPRS Tunneling Protocol", en anglais) affectent les réseaux mobiles, mettant en danger les équipements industriels, les maisons intelligentes et les infrastructures urbaines. Ce protocole est utilisé pour transmettre les données des utilisateurs et contrôler le trafic sur les réseaux 2G, 3G et 4G, et bientôt 5G. Tous les réseaux testés se sont avérés vulnérables aux attaques par déni de service orientées vers les équipements réseaux.

Pour en savoir plus, lire l'article de securite.developpez.com.

|

| Health Data Hub français : La Cnil plaide pour un prestataire européen |

Alors que la polémique enfle sur la plateforme Health Data Hub suite au choix de Microsoft pour l'hébergement des données de santé des français, la Cnil publie son avis sur le sujet. En effet, aujourd’hui la plateforme de données de santé est hébergée sur le cloud Azure, et, bien que Microsoft soit certifié hébergeur de données de santé et dispose de datacenters en France, n’en reste pas moins soumis au Cloud Act. La CNIL appelle à choisir un prestataire européen non soumis au droit américain.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| Pour coincer un pédophile sur sa plateforme, Facebook a développé un outil d'attaque d'un logiciel tiers et l’a offert au FBI |

Facebook a payé (très cher) une société de cybersécurité afin de développer un exploit utilisant une faille de sécurité zéro-jour ("0-day") sur le système d’exploitation Tails en 2017. Ceci pour aider le FBI à identifier un criminel agissant sur sa plateforme. "C’était un cas unique, car le pédophile utilisait des méthodes si sophistiquées pour cacher son identité que nous avons dû prendre des mesures exceptionnelles et travailler avec des experts en sécurité pour aider le FBI à faire justice", défend l’entreprise californienne.

Pour en savoir plus, lire l'article de Zdnet.fr.

|

| À son tour, Microsoft ne fournira plus de logiciel de reconnaissance faciale à la police |

Après IBM et Amazon, Microsoft a également décidé de tirer un trait sur la commercialisation de sa technologie de reconnaissance faciale auprès de la police américaine. Une décision qui fait suite aux manifestations contre le racisme qui secouent actuellement les États-Unis. L’éditeur réclame que cette technologie soit encadrée par un cadre légal strict pour éviter les abus.

Pour en savoir plus, lire l'article de 01net.com.

|

| Face aux biais, IBM déclare renoncer à fournir des produits de reconnaissance faciale |

Dans une lettre adressée au Congrès américain, le CEO d'IBM annonce que son entreprise ne proposera plus de produits de reconnaissance faciale à usage général et s'opposera à l'utilisation de ces technologies pour la surveillance de masse et les violations des droits de l'homme. Il fait valoir que le temps est venu d’entamer un dialogue national sur l’opportunité et la manière dont la technologie de reconnaissance faciale devrait être utilisée par les agences nationales d’application des lois.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| L'Etat choisit Microsoft pour héberger les informations de santé de millions de Français |

En même temps que le lancement avec l'Allemagne du projet d'informatique en ligne européenne Gaia-X pour la protection des données dans le "cloud computing", le gouvernement français choisit d'héberger les informations de santé de millions de Français sur les serveurs de l'américain Microsoft. Le fondateur de la société roubaisienne OVHcloud, autre compétiteur mais français celui-là, dénonce un "processus opaque". Guy Mamou-Mani, coprésident du Groupe Open et dont la société est maître d'oeuvre du projet, défend son choix dans une tribune dans le journal "les Echos".

Pour lire l'article, c'est ici.

|

| Orange Cyberdefense publie un rapport "Quand un risque biologique devient numérique, analyser la crise dans la crise" |

Alors que la pandémie de coronavirus COVID-19 continue de se propager, les acteurs de la cybermenace tentent de tirer profit de la crise sanitaire mondiale en développant des logiciels malveillants ou en lançant des attaques sur ce thème. Aussi, Orange Cyberdefense publie ce document afin d'attirer l'attention sur un ensemble de faits qu’il est nécessaire de prendre en compte dès maintenant.

Pour télécharger le rapport (en pdf), c'est ici.

|

| IBM publie une boîte à outils visant à maintenir le chiffrement des données, même pendant leur utilisation |

La nouvelle boîte à outils d'IBM vise à faciliter l'accès des développeurs au chiffrement entièrement homomorphe, une technologie naissante très prometteuse pour un certain nombre de cas d'utilisation de la sécurité. Alors qu'elle est encore en développement, IBM souhaite mettre cette technologie entre les mains des développeurs pour rendre le concept moins abstrait. Les boîtes à outils actuellement disponibles sont basées sur HELib, une bibliothèque de chiffrement mature et polyvalente.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Avast offre gratuitement sa nouvelle application d'assistance parentale aux Français |

Avast, société de produits de sécurité et de confidentialité en ligne, annonce que sa nouvelle application d’assistance parentale "Avast Family Space" est désormais disponible gratuitement en France. L’objectif est d’aider les familles à gérer l’utilisation d’Internet et des appareils connectés pendant la période estivale, et d'aider les parents à trouver un équilibre entre la garde d’enfants et le télétravail. Les principales fonctionnalités de l’application sont le filtrage des contenus, le blocage de certaines applications ou catégories d’applications, le contrôle de l’accès à Internet et la localisation du smartphone.

Pour en savoir plus, lire l'article de developpez.com.

|

| Le 8 juin, conférence "Les données : un bien commun souverain" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le 8 juin prochain à la conférence co-organisée animée par Gérard Péliks, membre de l'ARCSI, et tenue par Pierre Bellanger, fondateur et PDG de la radio Skyrock, et qui écrit depuis plus de vingt ans sur les médias et le réseau. Le thème de la conférence : "Les données : un bien commun souverain".

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 8/6" dans l’objet.

Pour en savoir plus, lire l'article du medef92.fr.

|

| Bruno Le Maire et son homologue allemand lancent le coup d'envoi du projet de Cloud souverain européen "Gaia-X" |

Gaia-X, c'est d'abord le souhait d'offrir aux entreprises européennes une alternative aux fournisseurs de Cloud américains AWS, Google Cloud et Microsoft Azure, qui dominent très largement le marché du Cloud public, et de donner plus de visibilité aux offres européennes. Il verra le jour via la création d'une structure juridique sous la forme d'une association à but non lucratif basée à Bruxelles. 22 entreprises ont déjà rejoint le projet, dont Atos, OVH, Dassault Systèmes, Orange, Scaleway ou encore La Poste et sa filiale Docaposte, côté français, ainsi que Deutsche Telekom et Siemens, côté allemand. Les premières implémentations devraient avoir lieu début 2021.

Pour en savoir plus, lire l'article de ZDNet.fr.

|

| L'évènement du SSTIC se déroule de manière virtuelle et les conférences sont disponibles gratuitement en ligne |

Le SSTIC, Symposium sur la Sécurité des Technologies de l’Information et des Communications, est une conférence francophone réputée pour la qualité technique des sujets présentés. Elle se déroule cette année de manière virtuelle, du 3 au 5 juin 2020. Elle peut être suivie en streaming, mais en raison de la crise COVID-19, toutes les conférences ont été enregistrées en amont et sont diffusées individuellement et gratuitement en ligne sur le site du SSTIC.

Pour voir la conférence globale en streaming, c'est ici : conférence SSTIC.

Pour regarder l'une des conférences en replay, c'est ici : programme des conférences.

|

| Correction de la faille liée au programme de déverrouillage Unc0ver sur les systèmes iOS |

Le support d'Apple a annoncé avoir publié un correctif concernant le programme de déverrouillage "Unc0ver" ( dit "jailbreak", notre actualité du 26 mai). Les systèmes d'exploitation iOS et iPadOS ont ainsi été mis à jour, avec iOS 13.5.1 et iPadOS 13.5.1. Les correctifs sont rendus disponibles dans cette mise à jour pour tous les appareils à partir de 2015, soit iPhone 6 et plus, iPad Air 2 et plus, iPad mini 4 et plus, et les iPod touch de la septième génération. Pour rappel, Apple propose automatiquement la mise à jour du système qui se met en place lorsque l'appareil est sous recharge.

|

| 110.000 sites WordPress utilisant un plugin vulnérable toujours non patchés |

Une vulnérabilité recemment découverte dans un plugin Wordpress permet à des cybercriminels de prendre le contrôle et de supprimer toutes les données d'un site internet développé avec ce progiciel, en se faisant passer pour l’administrateur du système. Et ce plugin "clé en main" équipe plus de 200.000 sites pour gérer certaines interactions. Problème: 110.000 sites qui l'utilisent n'ont toujours pas patché le plug-in...

Pour en savoir plus, voir l'article de numerama.com.

|

| OpenSSH annonce son intention de supprimer la prise en charge des connexions via SHA-1 |

OpenSSH, l’utilitaire le plus populaire pour se connecter et gérer des serveurs distants, a annoncé ason intention de supprimer la prise en charge de SHA-1. L’algorithme avait en effet été cassé lors d’une attaque en février 2017. Des chercheurs en cryptographie de Google ont divulgué la technique "SHAttered", qui peut faire apparaître deux fichiers différents tandis qu’ils ont la même signature de fichier SHA-1.

Pour en savoir plus, voir l'article de xmco.fr.

|

| L'ARCSI crée une rubrique "Écosystème de la Cyber" sur son site internet |

Vous pouvez d'ores et déjà consulter la nouvelle rubrique de notre site "https://www.arcsi.fr", consacrée à l'écosystème de la cyber tant en France qu'à l'étranger. Les organisations les plus pertinentes sont détaillées et les liens vous permettront de vous rendre sur leurs sites internet.

Pour en savoir plus, voir l'article de l'Écosystème de la Cyber. |

|  |

|

| une nouvelle version de la vulnérabilité critique StrandHogg est l'espion parfait pour les terminaux Android |

Appelée "StrandHogg 2.0" par les chercheurs de l'entreprise Promon du fait de sa similitude avec une faille qu’ils avaient mise au jour l’an dernier, la vulnérabilité est qualifiée de critique par les équipes sécurité de Google. Elle permettrait à un malware de se faire passer pour une application "normale" et ainsi accéder, sans autorisation, à toutes les données personnelles du téléphone et à ses ressources, microphone, GPS et caméra. Les patches de sécurité sont loin d'être encore fournis par tous les constructeurs...

Pour en savoir plus, voir l'article de 01net.fr.

|

| Docaposte acquiert CDC Arkhineo, spécialisée en archivage à valeur probante |

L'intégration d'Arkhineo va permettre à Docaposte, filiale du Groupe "la Poste", de créer le champion français de l’archivage numérique proposant une offre d’hébergement souverain, avec des serveurs installés sur le territoire national. CDC Arkhineo apportera son expertise dans l’archivage à valeur probatoire (factures, bulletins de salaire, contrats de prêt…). Docaposte avait déjà fait en octobre dernier l'acquisition d'Icanopée, éditeur de logiciels d'accès au dossier médical partagé (DMP).

|

| De nombreuses vulnérabilités USB découvertes dans Linux, Windows, MacOS et FreeBSD |

Des universitaires de l'Université de Purdue et de l'Ecole polytechnique fédérale de Lausanne annoncent avoir découvert 26 nouvelles vulnérabilités dans la pile de clés USB utilisée par les systèmes d'exploitation tels que Linux, macOs, Windows et FreeBSD, grâce à un outi (appelé USBFuzz) qu'ils ont développé. la grande majorité des bugs les plus graves ont été trouvés dans Linux, pour la plupart des vulnérabilités de mémoire ayant un impact dans divers sous-systèmes (noyau USB, son USB et réseau).

Pour en savoir plus, voir l'article de zdnet.fr.

|

| Le Salon des "21es Jeux Mathématiques" a lieu du 28 au 31 mai et l'ARCSI est partenaire |

Le Salon des 21es Jeux Mathématiques a lieu du 28 au 31 mai, cette année de façon dématérialisée. Il est organisé par l'association "Animath". L'ARCSI est partenaire et a conçu une page spéciale sur son site pour présenter conférences, histoires de la cryptologie et énigmes croustillantes...

Venez nombreux nous rendre visite !

Pour en savoir plus, voir le site du Salon : ici .

Et venez nous rendre visite sur notre page dédiée : ici .

|

| Publication d'un programme pour déverrouiller "illégalement" le noyau de l'iPhone Apple |

Le noyau de l'iPhone est très protégé par Apple, qui refuse d'y installer des applications "non validées" par lui. Le groupe d'attaquants éthique Unc0ver vient de publier un nouvel outil permettant d'implanter un programme de déverrouillage ("jailbreak") pour les versions 11 à 13.5 de iOS. Le programme permet ainsi de créer des exceptions aux règles existantes propres à Apple, et ainsi d'en détourner l'utilisation. La faille n'était pas connue d'Apple avant sa publication (vulnérabilité de type "zéro-jour"). Aucun correctif n'est attendu avant plusieurs semaines.

Pour en savoir plus, voir l'article (en anglais) de wired.com.

|

| Nouveau mode d'attaque mettant fin à la séparation des réseaux Wi-Fi et Bluetooth sur un même appareil |

Des chercheurs italiens et allemands ont découvert un nouveau mode d'attaque de la puce qui gère les communications Wi-Fi, Bluetooth et LTE notamment. Appelée "Spectra", cette attaque mettrait fin à la séparation des réseaux sur les ordinateurs, ordiphones et tablettes. Ces chercheurs de la Darmstadt Technical University et de l'Université de Brescia ont ciblé les puces Broadcom et Cypress utilisées sur IPhone, MacBook et sur les téléphones série Galaxy S de Samsung. Ils donneront plus d'informations lors de la conférence de sécurité Black Hat du mois d'août 2020.

Pour en savoir plus, voir l'article (en anglais) de ZDNet.com.

|

| L’algorithme de chiffrement de "StopCovid" remplacé in extremis avant le débat à l’Assemblée |

Reposant sur un protocole centralisé, un serveur (contrôlé par l’État) va générer un identifiant unique pour chaque utilisateur. Cet identifiant devant rester difficilement attribuable à un smartphone (et donc à une personne), "StopCovid" embarquera un module de chiffrement de cet identifiant. Ses développeurs vont donc suivre les recommandations de la Cnil et de l'Anssi sur l'algorithme utilisé. La dernière version du code de StopCovid publiée le 12 mai par l’Inria utilisait en effet l’algorithme 3DES, mais il avait été déconseillé par les autorités, qui lui préféraient un algorithme de chiffrement plus récent, nommé Skinny-64/192.

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

| Le service public "Cybermalveillance.gouv.fr" s'arme d'un label "ExpertCyber" |

Afin de mieux reconnaître l'expertise des prestataires spécialisés en cybersécurité sur sa plateforme, le service public "Cybermalveillance.gouv.fr" lance le label "ExpertCyber", avec pour double objectif de valoriser les professionnels en cybersécurité dotés de compétences indiscutables, et rassurer les sociétés qui y font appel. Conçu en partenariat avec plusieurs syndicats dont Syntec Numérique et le Cinov Numérique ainsi que l'Afnor, le label "ExpertCyber" couvre les domaines des SI professionnels, de la téléphonie d'entreprise ainsi que des sites Internet (administration et protection).

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| le CERT-FR publie des bulletins d'alerte concernant des vulnérabilités du noyau Linux |

Le Centre Gouvernemental de Veille, d'Alerte et de Réponse aux attaques informatiques (le CERT-FR) publie coup sur coup deux alertes concernant des vulnérabilités du noyau Linux, la première pour la version Red-Hat (CERTFR-2020-AVI-311) et la seconde pour la version Ubuntu (CERTFR-2020-AVI-312). Toutes deux permettent à un attaquant de provoquer une exécution de code arbitraire, un déni de service à distance et une élévation de privilèges.

Pour en savoir plus, voir la page de l'ANSSI consacrée aux publications du CERT-FR.

|

| La revue "Intelligence and National Security" publie un document sur MAXIMATOR, club des "Five Eyes européens" demeuré longtemps secret |

MAXIMATOR est le surnom, tiré d'une marque de bière bavaroise allemande, d'une alliance secrète européenne à cinq partenaires dans le domaine de l'intelligence des signaux et du cassage de code. Ce club comprenait les services de renseignement du Danemark, de la Suède, de l'Allemagne, des Pays-Bas et de la France. L'alliance Maximator est restée secrète pendant près de cinquante ans, contrairement à son homologue anglo-saxonne Five-Eyes. La révélation de son existence donne une perspective nouvelle sur les collaborations du Sigint occidental.

Pour en savoir plus, télécharger l'article de tandfonline.com (au format pdf) qui dévoile cette alliance, ou le lire en ligne à cette adresse.

|

| Zerodium, spécialiste du cyberespionnage, estime que la sécurité de l'iPhone est "foutue" |

Zerodium, spécialiste du cyberespionnage pour le compte de gouvernements et institutions, achetait en temps normal à des chercheurs des failles 0-Day (pour lesquelles il n’existe aucun correctif), pour des montant allant jusqu'à 2 millions de dollars. La dernière identifiée récemment concernait l’application Mail par défaut d’iOS. Mais son dirigeant estime qu'aujourd'hui les failles de sécurité sont désormais si nombreuses sur iPhone qu’il n’est plus nécessaire d’en acheter...

Pour en savoir plus, voir l'article de phonandroid.com.

|

| Microsoft ajoute le support de DNS sur HTTPS (DoH) pour sa version expérimentale de Windows, "Windows Insider" |

Le protocole DoH amène plus de confidentialité aux utilisateurs dans leurs requêtes DNS. Il fonctionne en effet en prenant une requête DNS régulière pour résoudre un domaine web mais en la masquant. Au lieu d'envoyer la demande en texte clair à un serveur DNS sur le port 53, DoH prend la demande, la chiffre et l'envoie en tant que trafic HTTPS via le port 443. DoH dissimule ainsi le trafic DNS dans le trafic HTTPS. Microsoft ajoute le support de ce protocole pour sa pré-dernière version de Windows avant sortie officielle.

Pour en savoir plus, voir l'article de zdnet.fr.

|

| De plus en plus de fournisseurs proposent aux entreprises des fonctions de tunneling fractionné (Split tunneling VPN) |

La pandémie de Covid-19 a poussé les entreprises à faire travailler leurs personnels à distance, ce qui a généré une demande de connexions VPN toujours plus importante. Et le "Split tunneling" est l’un des moyens les plus efficaces de réduire cette pression. Cette technique permet en effet de faire passer une partie du trafic réseau de l’entreprise, par exemple le trafic lié à la maintenance, par un tunnel VPN d'entreprise, et d’acheminer directement le reste du trafic vers le fournisseur de services Internet (ISP) sans passer par le tunnel.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Le leader français des cagnottes en ligne Leetchi fait fuiter les données personnelles de tous les créateurs de cagnotte |

À la suite d'une mise à jour ratée, les données des créateurs de cagnotte Leetchi étaient accessibles depuis la page de la cagnotte. La faille a été réparée le 20 avril, et l'entreprise prévient progressivement les personnes concernées. Les prénom, nom, date de naissance, email ainsi que des coordonnées GPS des créateurs de cagnottes ont été exposés en clair, mais heureusement pas les données bancaires.

Pour en savoir plus, voir le site numerama.com.

|

| Un chercheur détaille neuf scénarios d'attaque physique contre tous les ordinateurs équipés de ports Thunderbolt |

Le chercheur Björn Ruytenberg vient de détailler les attaques dites "Thunderspy", avertissant que ces attaques fonctionnent même lorsque les utilisateurs suivent les meilleures pratiques de sécurité. Elles sont rapides et ne laissent pas de trace, à condition d'avoir accès physiquement à l'ordinateur. Elles utilisent des failles du contrôleur Intel Thunderbolt qui ne peuvent pas être corrigées.

Pour en savoir plus, voir les articles de zdnet.fr et cyberguerre.numerama.com.

|

| OpenAI Five, l'équipe d'algorithmes d'IA d'OpenAI, écrase les champions du monde du jeu Dota 2 |

Pour les startups d’intelligence artificielle dans le monde, une manière d’entraîner leurs agents d’IA et de faire évoluer très rapidement leurs algorithmes consiste à les tester sur les jeux vidéo. Baptisé cette fois OpenAI Five, le bot d’OpenAI est le premier agent d’IA à battre des champions du monde dans une confrontation en gagnant de surcroît tous les matchs. "OpenAI Five a découvert une capacité rudimentaire à être en équipe avec des humains. La facilité avec laquelle nous avons transformé une IA concurrentielle en une coopérative nous fait espérer que les futurs systèmes d’IA pourront être très bénéfiques pour les humains", a déclaré l’entreprise.

Pour en savoir plus, voir l'article de developpez.com.

|

| Microsoft lance un concours de recherche de failles concernant sa version personnalisée de Linux pour l'IoT |

C’est le système d'exploitation au centre d’Azure Sphere, sa solution pour sécuriser les infrastructures de l’Internet des Objets (IdO), qui va faire l'objet de cette "chasse aux bogues" (BugBounty). Elle portera sur la recherche de failles d’exécution de code à distance en relation avec le moniteur de sécurité. Microsoft offre jusqu’à 100.000 dollars pour la découverte de telles vulnérabilités. Cette opération est lancée en partenariat avec Avira, Baidu International Technology, Bitdefender, Bugcrowd, Cisco Systems Inc (Talos), ESET, FireEye, F-Secure Corporation, HackerOne, K7 Computing, McAfee, Palo Alto Networks et Zscaler.

Pour en savoir plus, voir developpez.com.

|

| Face aux critiques concernant la sécurité de ses services, Zoom rachète Keybase, spécialiste de messagerie chiffrée de bout en bout |

Zoom a été critiqué pour avoir déclaré que sa plateforme utilisait un chiffrement de bout en bout alors qu'elle ne le faisait pas. De plus, l'entreprise disait utiliser de l'AES-256 pour sécuriser les appels vidéo, mais dans les faits une clé AES-128 en mode ECV était utilisée. Depuis, Zoom a mis en place sa version 5.0, ajoutant des capacités de routage de centre de données pour les administrateurs de comptes destinées à dissiper les craintes que les chats et les clés de chiffrement de Zoom soient envoyés vers des serveurs chinois. Avec Keybase, les utilisateurs de Zoom auront la possibilité d'ajouter un chiffrement de bout en bout aux appels vidéo.

Pour en savoir plus, voir Zdnet.fr.

|

| L’État publie une liste mise à jour des logiciels libres recommandés pour ses administrations (voir lien en bas de page à droite) |

Ce "Socle Interministériel des Logiciels Libres" (SILL) est un guide à destination des services de l’État pour les accompagner dans le choix des logiciels libres, en fonction des besoins qui s’expriment. Ces sélections reposent sur le retour d’expérience des fonctionnaires qui s’en servent dans leur travail. La mise à jour du SILL en 2020 se démarque des éditions précédentes par la mise en ligne d’un site web dédié, qui permettra de parcourir le contenu du référentiel. Il est accessible de manière permanente en bas à droite du site de l'ARCSI.

Pour voir le référentiel, c'est ici.

|

| Campagne massive d'exploitation de vulnérabilités XSS sur des sites Internet utilisant le progiciel WordPress |

Depuis le 28 avril dernier a été observée une importante recrudescence des exploitations de vulnérabilités d'injection de code indirecte (XSS) sur les sites internet réalisés à partir du progiciel ("framework") Wordpress. L'attaquant tenterait d'injecter une charge utile java-script dans ces pages WordPress, redirigeant les visiteurs vers des sites Internet malveillants, et prenant le contrôle des sessions administrateur afin d'y insérer une porte dérobée.

Pour en savoir plus, voir l'article (en anglais) de wordfence.com.

|

| Un chercheur de PenTest Partners découvre une vulnérabilité dans le système anti-collision des avions commerciaux |

Dans un article publié le 1er mai par PenTest Partners, il est montré que le système anti-colision des avions commerciaux (appelé TCAS) peut être usurpé, avec un impact direct sur la sécurité des avions à proximité. La démonstration a été menée sur un simulateur de vol, via une clé électronique de diffusion vidéo numérique achetée 10 dollars américains et un transpondeur malveillant pour communiquer avec les avions. Dans certains cas, principalement sur Airbus, l'avion suit par défaut les indications du pilote automatique (Resolution Advisory) du TCAS/ACAS.

Pour en savoir plus, voir l'article (en anglais) de threatpost.com.

|

| Le chinois Xiaomi collecte la liste de toutes les URL visitées par les utilisateurs de ses smartphones |

Selon le magazine Forbes, les chercheurs en sécurité Gabi Cirlig et Andrew Tierney ont découvert que le fabricant chinois de téléphones mobiles collecte en permanence les URLs parcourues par les utilisateurs lorsqu'ils naviguent sur internet. La firme reconnaît que cette collecte a également lieu en navigation privée. Les données de navigation ne sont pas les seules à être collectées, mais aussi les dossiers ouverts par l'utilisateur, la barre d'état et la page des paramètres.

Pour en savoir plus, voir l'article de www.01net.com.

|

| Apple et Google dévoilent les conditions d’utilisation de leurs outils permettant le traçage numérique |

C’est dans une communication unifiée qu’Apple et Google ont transmis les avancées de leur protocole utilisable par les États pour des applications de traçage des contacts. Il présente un intérêt particulier car il est le seul à permettre une interopérabilité parfaite entre Android et iOS. Il comporte les exigences, au nombre de 6, auxquelles les agences de santé et les développeurs doivent se conformer pour utiliser leurs outils, et relèvent plutôt du bon sens et d’un respect des lois, notamment européennes, en matière de protection de la vie privée.

Pour en savoir plus, voir l'article de www.numerama.com.

|

| Un nouveau malware pour téléphones mobiles sous Android cible les services bancaires |

Des chercheurs de la société de sécurité Cybereason viennent de publier un rapport (en anglais) et sonnent l'alarme concernant un nouveau malware, "EventBot", qui s'attaque aux téléphones sous Android. Il combine à la fois un cheval de Troie et un voleur d'informations. Il prend la forme d'une application légitime qui, une fois installée avec le consentement de l'utilisateur, s'introduit dans les comptes bancaires et est capable d'exfiltrer les données des applications financières et de voler des fonds, ainsi que de mener des opérations d'espionnage sur ses victimes. Plus de 200 services bancaires sont concernés, principalement aux Etats-Unis et en Europe. Cinq des applications visées sont d'origine française, la liste complète est disponible ici.

Pour en savoir plus, voir l'article de www.clubic.com ou celui de www.zdnet.fr.

|

| La messagerie sécurisée Olvid lance un challenge "bug bounty" avec YesWeHack pour challenger sa sécurité |

Se présentant comme la messagerie la plus sécurisée du monde, la solution française Olvid s’appuie sur une architecture renforcée utilisant un minimum de librairies tierces et sur un chiffrement accru de bout en bout. YesWeHack vient d'annoncer qu'Olvid lance son programme de Bug Bounty public sur sa plateforme pour challenger sa sécurité en comptant sur ses 15.000 hackers éthiques.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

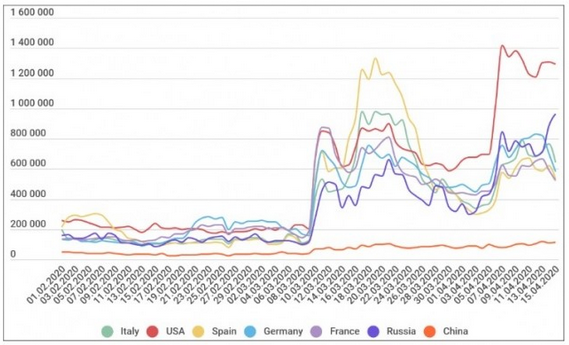

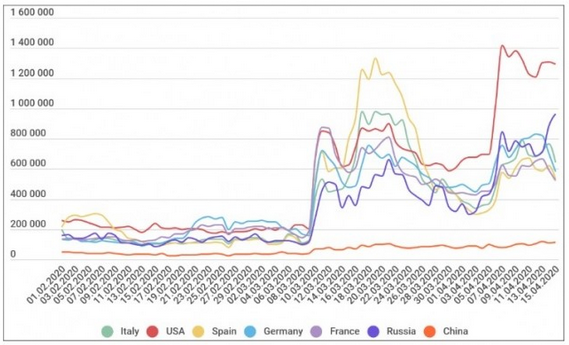

| D'après un rapport de Kaspersky, depuis la mise en place du confinement les attaques par force brute explosent |

L'ouverture des ports RDP est essentielle pour permettre aux salariés en télétravail d'accéder au système d'information depuis l'extérieur du périmètre de l'entreprise. Mais c'est aussi une aubaine pour les attaquants si le niveau de sécurité n'est pas suffisant.

C'est ce que révèle un récent rapport de Kaspersky montrant l'explosion des attaques en force brute depuis le début du confinement, et ceci dans de nombreux pays. |

|  |

En France, un pic de plus de 872 000 attaques a été atteint le 11 mars 2020 et près de 8,5 millions ont été enregistrées entre le 11 et le 21 mars 2020.

Pour en savoir plus, voir l'article du lemondeinformatique.fr.

Voir également (en anglais) le site de kaspersky.

|

| Les auteurs du rançongiciel "Shade" annoncent arrêter leur activité et publient en même temps leur base de 750.000 clés de chiffrement |

"Nous sommes l’équipe qui a créé un cheval de Troie principalement connu sous le nom de Shade, Troldesh ou Encoder.858 (et qui oeuvre depuis 2014). En fait, nous avons arrêté sa distribution fin 2019. Nous avons maintenant décidé de mettre un point final à cette histoire et de publier toutes les clés de décryptage que nous avons (…)". tel est leur communiqué. Ils publient également un outil de déchiffrement, servant à récupérer les fichiers chiffrés, mais avouent en même temps qu'il ne fonctionne pas très bien. Avis aux chercheurs (Kaspersky ou Intel Security par exemple) qui avaient déjà dans le passé publié des applications de déchiffrement contre Shade!

Pour en savoir plus, voir l'article de numerama.com.

|

| Une faille affectant la plupart des antivirus du marché permet de détruire le système d'exploitation de la machine |

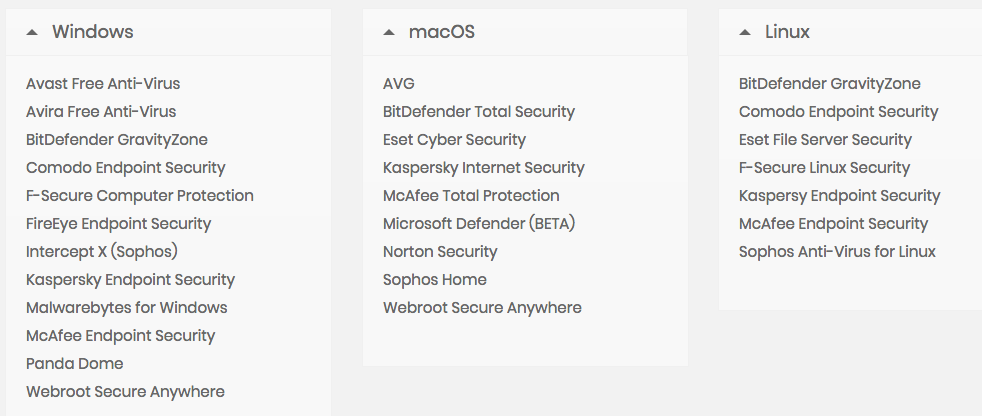

C'est ce que révèle un rapport publié par les chercheurs en sécurité de Rack911, société située à Las Vegas, et il concernerait au moins 28 produits du marché. Toutes ces antivirus souffraient d'une vulnérabilité pouvant conduire à la désactivation du produit lui-même ou à la suppression de fichiers essentiels au bon fonctionnement du système d'exploitation, qu'il s'agisse de Windows, macOS ou Linux. Certains éditeurs ont déjà comblé la faille.

Voici les produits concernés :

Pour en savoir plus, voir l'article de futura-sciences.com.

Pour voir l'article de Rack911 en anglais, c'est ici..

|

| L‘ANSSI apporte à l'INRIA son expertise technique sur le volet sécurité numérique du projet StopCovid |

Afin d’anticiper le risque numérique du projet sensible StopCovid, l’ANSSI a été intégrée au projet de développement de l’application, outil numérique s’inscrivant dans une stratégie globale de gestion de la crise sanitaire et du suivi épidémiologique. L'ANSSI conseillera l'INRIA (Institut national de recherche en sciences et technologies du numérique) sur le volet sécurité numérique, en lui faisant un ensemble de recommandations techniques par évaluation au fil de l’eau de la sécurité des développements.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

Voir le communiqué de presse de l'ANSSI.

|

| TheGreenBow obtient la certification "Critères Communs" de niveau EAL3+ de l’ANSSI pour son Client VPN Linux |

|

L’éditeur de logiciels de Cybersécurité TheGreenBow, dont les deux dirigeants Jérôme Chappe et Roger Simon sont membres de l'ARCSI, compte déjà le premier logiciel Client VPN au monde certifié "Critères Communs" CC EAL3+, qualifié standard et disposant des agréments Diffusion restreinte OTAN et UE. The GreenBow vient d'obtenir cette même qualification pour son Client VPN Linux. |

|  |

"La Certification atteste du très haut niveau de fiabilité et de sécurité de nos produits. C’est un critère incontournable lorsqu’on équipe des opérateurs d’importance vitale (OIV) et des comptes sensibles", indiquent les dirigeants de TheGreenBow.

Voir les produits certifiés sur la page de l'ANSSI.

Pour en savoir plus, voir le site de thegreenbow.fr.

|

| Souvent considéré comme l’anti-WhatsApp, Telegram va proposer des appels vidéo de groupe sécurisés |

Telegram se veut être le principal concurrent de l'application de visioconférence Zoom. Il annonce plus de 400 millions d’utilisateurs par mois, contre 300 millions il y a un an. Chaque jour, au moins 1,5 million de nouveaux utilisateurs s’inscriraient sur l’application de messagerie. Mais pour Telegram, les services de visioconférence proposés actuellement sont soit pratiques, soit sécurisés, mais pas les deux. L’entreprise dit travailler sur une solution dont la particularité sera le niveau de sécurité élevé.

Pour en savoir plus, voir l'article de presse-citron.net.

|

| Le 11 Mai, conférence "Quelle place pour la cybersécurité dans la lutte contre le COVID-19 ?" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le 11 mai prochain à la conférence co-organisée animée par Gérard Péliks, membre de l'ARCSI, et tenue par Maxime Cartan, mathématicien co-fondateur et Président de Citalid, et Céline Barbosa, juriste en financement de projets dans les énergies renouvelables, tous deux membres de l'ARCSI. Le thème complet en sera "Protection des intérêts vitaux, modélisation de la propagation et libertés fondamentales : Quelle place pour la cybersécurité dans la lutte contre le COVID-19 ?

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 11/05" dans l’objet.

|

| Apple enquête sur une faille "0-jour" possiblement exploitée dans l'application Mail de l'iPhone |

La société de cybersécurité ZecOps affirme en effet avoir détecté des attaques dont les auteurs utilisent une faille dans l'application mobile native d'iOS, Mail. Cete faille existerait depuis au moins le mois de janvier 2018. L'exploit ne se déclencherait pas dans Gmail ou d'autres clients de messagerie. ZecOps a informé Apple le 19 février dernier et depuis travaille avec Apple pour corriger le problème. En attendant ce correctif, elle préconise de désactiver le client Apple Mail et d'utiliser plutôt Gmail, Outlook ou toute autre application de messagerie électronique.

Pour en savoir plus, voir l'article de zdnet.fr.

|

| Le traçage anonyme, dangereux oxymore : analyse de risques à destination des non-spécialistes |

Le traçage automatisé des contacts à l'aide d'une application sur smartphone, comme celle évoquée dans le suivi des malades atteints du Covid-19, comporte de nombreux risques, indépendamment des détails de fonctionnement de cette application. Un Groupe de spécialistes en cryptographie, sécurité ou droit des technologies (University of Waterloo, Inria, CNRS, Sorbonne Université, EPFL) a planché sur le sujet. Et il a rédigé un document d'analyse des risques d'une telle application, fondée sur l'étude de scénarios concrets, à destination de non-spécialistes.

Pour télécharger l'étude, c'est ici.

|

| Netflix s'emploie à rehausser le niveau de sécurité de son service en passant au protocole TLS version 1.3 |

Approuvé en mars 2018 par l'IETF (Internet Engineering Task Force), la version 1.3 de TLS a officiellement été publiée en août de la même année. Comme son prédécesseur SSL (Secure Sockets Layer), TLS (Transport Layer Security) est un protocole de sécurisation des échanges sur Internet fonctionnant suivant un mode client-serveur. Netflix a effectué récemment des travaux lui permettant de rehausser le niveau de sécurité de son service, mais aussi d’apporter des gains de performance par une utilisation efficace de l'ABR (streaming à débit adaptatif), de DRM (Digital Right Management) pour protéger son service, et enfin de la dernière version de TLS (Transport Layer Security) pour protéger la confidentialité des clients.

Pour en savoir plus, voir l'article de developpez.com.

|

| Une nouvelle version de l'application de visioconférence "Zoom" intègre dorénavant un chiffrement AES 256 bits |

La nouvelle version (5.0) de la solution de visioconférence de "Zoom" ajoute chiffrement amélioré et contrôle renforcé de l’hôte. La confidentialité a également été renforcée sur le chat et pour les identifications de réunion. Parmi les nombreuses autres améliorations intégrées à cette version disponible dès le 26 avril, le routage des données de contrôle, l’activation de la salle d’attente par défaut, la complexification du mot de passe, une nouvelle structure de données et l’amélioration du tableau de bord pour les grandes organisations.

Pour en savoir plus, voir l'article de solutions-numeriques.com.

|

| Un rapport de CheckPoint sur l'état des cybermenaces estime à près de 68.000 le nombre de nouveaux noms de domaine, en lien avec la pandémie |

CheckPoint a fait le point des cyber attaques depuis début mars 2020, en lien avec la crise du Covid-19. D'après ce rapport, durant les deux dernières semaines, 94% des attaques observées étaient de l'hameçonnage et 3% ciblaient les équipements mobiles. Durant la même période, les chercheurs ont identifié le dépôt de 17.000 nouveaux noms de domaine, en lien avec la pandémie, dont 2% évalués comme malveillants et 21% comme suspicieux. Depuis janvier 2020, ce sont environ 68.000 noms de domaine liés au contexte pandémique qui ont été déposés.

Pour voir l'article de CheckPoint, c'est ici.

|

| La Chaire de Cyberdéfense et Cybersécurité Saint-Cyr publie les actes de son colloque de février 2020 consacré au risque numérique |

"La gestion du risque numérique dans les collectivités territoriales" a été le sujet du colloque organisé le 25 février dernier par la Chaire de Cyberdéfense et Cybersécurité Saint-Cyr, Sogeti, Thales à Paris. Elle a donné lieu à de nombreuses interventions, dont celles de Cécile Doutriaux et Éric Hazane, tous deux membres de l'ARCSI. Les actes du colloque viennent d'être publiés, et sont accessibles via les liens ci-dessous.

Pour voir le site de la Chaire, c'est ici.

Pour voir la page consacrée au Colloque et télécharger les actes, c'est ici.

|

| La Commission Européenne publie un rapport sur l'évaluation des risques de (cyber)sécurité de la technologie 5G |

L’Union Européenne a étudié tout au long de l’année 2019 l’impact du déploiement du réseau téléphonique de dernière génération dite "5G". Cette technologie repose sur des principaux totalement nouveaux : informatique en périphérie, réseau par tranches, accès-multiple en périphérie, virtualisation des fonctions du réseau, virtualisation des ressources-réseau avec chiffrement de bout-en-bout et détection des fausses stations. Mais le pôle judiciaire de la Gendarmerie met en lumière les menaces pesant sur cette technique.

Lire l'intéressant article de la Gendarmerie nationale.

On pourra aussi se reporter avec intérêt à la conférence intitulée "5G, une crise de confiance ?" donnée lors du dernier colloque de l'ARCSI par Jean-Luc Moliner, Directeur de la sécurité du Groupe Orange. Voir la page 13es rencontres de l'ARCSI, à la BNF.

Pour télécharger le rapport de l'UE (en anglais) c'est ici.

|

| Le SGDSN annonce la création d'un Opérateur des Systèmes d'Information Interministériels Classifiés (OSIIC) |

Issu de la fusion du centre de transmissions gouvernemental (CTG) du Secrétarait Général de la Défense et de la Sécurité Nationale (SGDSN) et de la sous-direction numérique de l’Agence Nationale de Sécurité des Systèmes d'Informations (ANSSI), L’OSIIC sera chargé de mettre en oeuvre les services d’information classifiés du Président de la République, du Gouvernement et des différents ministères, ainsi que les systèmes de communication inter-gouvernementaux et internationaux. Opérationnel le 1er juillet 2020, il sera dirigé par Vincent Strubel, actuellement sous-directeur expertise de l’ANSSI.

Voir le communiqué du SGDSN sur son site.

|

| Huawei et Tencent se joignent aux efforts du gouvernement chinois pour développer le secteur de la Blockchain |

La Chine va se doter d’un comité national de la blockchain, qui comprendra les fers de lance de la technologie chinoise parmi lesquels Huawei, Tencent ou encore Baidu. Des branches de la Banque populaire de Chine ainsi que des conglomérats d’assurances ont également répondu présent. L’objectif est de préparer l’élaboration de normes destinées à encadrer et promouvoir l’utilisation de cette technologie et la mise en place d’un e-Yuan, monnaie virtuelle chinoise.

Pour en savoir plus, lire l'article de presse-citron.net.

|

| La plateforme gouvernementale "Cybermalveillance.gouv.fr" ouvre au public son "bug bounty" |

La chasse aux bugs (en anglais "bug bounty") est ouverte chez Cybermalveillance.gouv.fr après le choix du prestataire YesWeHack, qui regroupe environ 15.000 chasseurs de bugs potentiels, et après une trentaine seulement utilisés précédemment dans un bug bounty en mode privé. "Les récompenses, en fonction de la criticité des failles remontées, iront de 50 à 1 500 euros", explique Jérôme Notin, le directeur du dispositif.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| Anthony Rutkowski, membre de l'ARCSI, publie une brève histoire de la propriété intellectuelle du protocole Internet (IP) |

Il y a un peu plus de 25 ans, l'Internet Society (ISOC) a proposé d'assumer la responsabilité des droits de propriété intellectuelle (DPI) des spécifications du protocole Internet DARPA (IP), développés par l'Internet Engineering Task Force (IETF) pour faciliter leur utilisation par les principaux organismes et fournisseurs de normes de communication du réseau. Face aux initiatives résultant du prochain déploiement de la 5G, l'IETF se devait de réagir... Anthony Rutkowski, membre de l'ARCSI, nous décrit la situation...

Pour lire l'article en anglais voir circleid.com.

Une traduction en français est disponible sur le site de l'ARCSI (avec l'autorisation de l'auteur), à la rubrique "Publications". Pour le lire, c'est ici au format html, ou encore ici au format pdf sans les liens hypertexte.

|

| France Culture rediffuse l'émission "Les espions qui aimaient trop le business" consacrée à la Chine |

Dans le cadre de son cycle "Conversations secrètes, le monde des espions", coordonné par Philippe Vasset et Pierre Gastineau, France Culture a rediffusé ce jour une émission consacrée à la Chine et intitulée "Les espions qui aimaient trop le business : la Chine", initialement mise en ondes le 3 août 2019. Le renseignement est profondément ancré dans la culture chinoise, et le parti communiste l'a institutionnalisé, dans un climat de paranoïa. Originellement destiné à combattre les ennemis du parti, le renseignement est aujourd'hui massivement mobilisé sur des questions économiques.

Pour en savoir plus, voir la page de franceculture.fr consacrée à l'émission.

Pour écouter l'émission, c'est ici.

|

| Sorbonne Université s'associe en France et dans le monde pour étudier la structure moléculaire du Covid-19 grâce au supercalculateur Jean Zay |

Jean Zay est le supercalculateur le plus performant en Europe (16 PFlop/s) et le plus rapide existant sur l’approche multi-GPU massivement parallèle pour les simulations de dynamique moléculaire de nouvelle génération. Acquis en janvier 2020 par GENCI (Grand Equipement National de Calcul Intensif), l’agence française de calcul intensif, il va permettre à des scientifiques de nombreuses institutions de collaborer pour simuler et cibler les protéines fonctionnelles du virus Covid-19. Sorbonne Université et l'Institut Pasteur en font partie.

Pour en savoir plus, lire l'article de actuia.com.

|

| Selon une étude de nCipher et le Ponemon Institute, la France chiffre le plus ses données sensibles |

L’étude 2020 sur les tendances mondiales du chiffrement menée par le Ponemon Institute pour nCipher montre que la protection des données personnels des client s’avère la priorité n° 1 des professionnels du secteur informatique. Et 48 % des sondés ont adopté des stratégies de chiffrement à l’échelle de leur entreprise. Le chiffrement se généralisant peu à peu, 60 % des entreprises prévoient le recours à la blockchain, en priorité dans les scénarios d’utilisation suivants : cryptomonnaie/portefeuilles dédiés, mouvements d’immobilisation, identité, chaîne logistique et contrats intelligents.

Pour en savoir plus, lire l'article de solutions-numeriques.com.

|

| CITALID, entreprise spécialisée en gestion de crise, présente un modèle mathématique de visualisation des effets du Covid-19 |

Citalid, dont le Président Maxime Cartan est membre de l'ARCSI, aide les entreprises et les assureurs à gérer le risque cyber en quantifiant sa fréquence et les pertes financières qui y sont associées. Dans ce contexte, elle a construit des modèles stochastiques afin de simuler la propagation de logiciels malveillants, tels que Wannacry et NotPetya en 2017. Considérant les similitudes entre virus informatiques et biologiques, Citalid a décidé de construire un modèle simple dont l'unique but est d'évaluer l'efficacité des stratégies de confinement possibles pour lutter contre le virus COVID-19.

Cette étude est disponible en français sur le site de Citalid à cette adresse.

Une version en anglais est également disponible ici.

|

| "Signal", plateforme de messagerie chiffrée, menace de se retirer du marché américain |

Les États-Unis envisagent de voter un projet de loi visant à réduire les protections légales des applications et des sites Web, ce qui pourrait compromettre le chiffrement en ligne. "EARN IT Act", c'est son nom pour "Eliminating Abusive and Rampant Neglect of Interactive Technologies". Selon le procureur général américain William Barr, "les entreprises ne devraient pas délibérément concevoir leurs systèmes de manière à empêcher toute forme d'accès au contenu, même pour prévenir ou enquêter sur les crimes les plus graves", ce que contredit Signal.

Pour en savoir plus, lire l'article de securite.developpez.com.

|

| Les rapports moraux des deux dernières années sont en ligne sur le site public de l'ARCSI |

Pour mieux faire connaître les activités de l'Association, nous présentons en accès libre sur notre site le rapport moral présenté par notre Président Jean-Louis Desvignes à l'occasion de chaque Assemblée Générale. Il est l'occasion pour lui de décrire les différentes réalisations et contributions de chaque année. Viennent d'être intégrés les rapports des années 2018 et 2019.

Pour les consulter, voir la page "Bulletins" du site de l'ARCSI.

|

| L'éditeur TheGreenBow fournit gratuitement ses solutions VPN aux entreprises pendant toute la durée de la crise Covid-19 |

TheGreenBow est l'éditeur du seul client VPN certifié Critères Communs EAL3+ au monde. Deux de ses dirigeants sont membres de l'ARCSI, Jérôme Chappe et Roger Simon. Souhaitant soutenir les entreprises impactées par la crise du Covid-19 avec "la forte volonté d’une action solidaire", ils ont décidé de fournir gratuitement aux entreprises les logiciels et licences TheGreenBow pendant la durée de la crise. À ce jour, plusieurs dizaines de milliers de liences ont déjà été fournies, soit "autant de collaborateurs en télétravail protégés", se réjouit l'éditeur.

Pour en savoir plus, voir le site de thegreenbow.fr.

|

| Le projet de microkernel sécurisé seL4 prêt à être déployé dans le cadre d'une fondation |

En gestation depuis 2006 et soutenu par la fondation Linux, le projet de microkernel sécurisé seL4 bénéficie désormais d'une fondation dédiée pour garantir son ouverture et sa neutralité. Data61, UNSW Sydney, Hensoldt, Cyber GmbH, Ghost Locomotion, Cog Systems et DornerWorks font partie de ses membres fondateurs. Ce microkernel hautement sécurisé est censé être utilisé dans les systèmes informatiques embarqués en temps réel dans des domaines tels que l'avionique, les véhicules autonomes, les dispositifs médicaux ou encore les infrastructures critiques et la défense.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| Coronavirus : les huit principaux opérateurs européens prêts à partager leurs données |

Les huit principaux opérateurs télécoms européens acceptent de partager avec la Commission européenne leurs données de géolocalisation recueillies grâce aux téléphones portables pour tenter d'enrayer la progression de l'épidémie de coronavirus. Il s'agit d'Orange, Vodafone, Deutsche Telekom, Telefonica, Telecom Italia, Telenor, Telia et A1 Telekom Austria. La Commission agrégera ces données de géolocalisation afin de coordonner des mesures pour endiguer la propagation du virus, a expliqué un responsable européen.

Pour en savoir plus, lire l'article de sciencesetavenir.fr.

|

| Microsoft rachète le nom de domaine "corp.com" pour éviter les exploitations malveillantes |

Mis aux enchères en février 2020 par Mike O'Connor, surtout connu pour avoir racheté dans les années 90 une dizaine de noms de domaine parmi lesquels television.com, bar.com, company.com ou encore ing.com, "corp.com" vient d'être racheté par Microsoft. L'entreprise souhaite ainsi éviter une potentielle collision d'espace de noms dans les "Active Directory", annuaires des ordinateurs Windows des entreprises. En effet, nombreuses sont celles qui n'ont pas modifié le nom utilisé par défaut par Microsoft: "corp". Une seconde raison serait d'empêcher de probables actions malveillantes, un individu contrôlant "corp.com" pouvant intercepter passivement les communications privées de centaines de milliers d'ordinateurs.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

|

| Le site "Futura Sciences" explique le métier très particulier de cryptologue |

Chargé de sécuriser les informations en créant des algorithmes complexes, le cryptologue est devenu capital pour assurer la cybersécurité des données sensibles. Expert en sécurité des systèmes d'information, appelé aussi cryptanalyste ou ingénieur cryptologue, il doit lutter contre la fraude en chiffrant les données sensibles telles que les numéros de cartes bancaires, les identifiants de compte, les mots de passe...

Pour en savoir plus, lire l'article de futura-sciences.com.

|

| Palo Alto Networks signe un partenariat stratégique avec la branche cybersécurité de Deutsche Telekom |

Palo Alto Networks a signé un partenariat stratégique avec Telekom Security, la branche infogérance spécialisée dans la cybersécurité de Deutsche Telekom, pour ses clients professionnels. Cette offre s’appuiera sur les solutions déjà existantes de Palo Alto Networks. Elle comprendra des pare-feux virtuels de nouvelle génération pour cloud public et privé, une offre de sécurité complète dans le cloud, une offre de sécurité des accès à distance et mobile, et enfin une solution de détection et réponse aux menaces.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

|

| L'entreprise russe Rostelecom a détourné une partie du trafic Internet |

Le trafic Internet de plus de 200 des plus grands réseaux de diffusion de contenu et de fournisseurs de services Cloud a été détourné la semaine dernière par Rostelecom. Ceci a affecté notamment Google, AWS, Cloudflare, Facebook ou Amazon en modifiant plus de 8800 routes du trafic Internet. Cette erreur se serait produite via le protocole d’échange de route externe BGP (Border Gateway Protocol), avec pour effet de rediriger la totalité du trafic Internet touché vers les réseaux russes.

Pour en savoir plus, lire l'article (en anglais) de zdnet.com.

|

| Google publie les données de géolocalisation des utilisateurs d'Android de 131 pays |

La maison mère du géant américain Google, Alphabet, vient de publier ce vendredi son rapport global sur la mobilité, qui agrège les données d'utilisateurs de smartphones Android dans 131 pays. Son objectif est de faire le point sur l'état de la mobilité générale de la population du globe en ces temps de confinement. Elle affirme respecter la vie privée de ses utilisateurs mais montre ainsi qu'elle a en permanence accès à ces données qui concernent des centaines de millions d'individus de par le monde...

Un lien permet d'accéder à la liste de tous les pays : c'est ici.

Le rapport concernant la France, disponible sur ce lien montre que le confinement semble moins fortement appliqué qu’en Espagne par exemple, où les baisses de fréquentation sont plus importantes dans toutes les catégories.

|

| Sécurité et télétravail : quelles sont toutes les alternatives à "Zoom" ? |

Le site internet "presse-citron" s'est intéressé aux différentes alternatives au logiciel de visioconférence "Zoom", très utilisé mais beaucoup décrié ces derniers temps du fait de failles ou problèmes de sécurité. Il a fait le tour de toutes les solutions actuellement disponibles, dont la plupart ont une version gratuite.

Pour lire l'article de "presse-citron.net", c'est ici.

|

| Une vidéo inédite montrant la vie d'espions secrets à Bletchley Park pendant la Seconde Guerre mondiale est publiée par le "Bletchley Park Trust" |

Le "Bletchley Park Trust" publie des images secrètes de Bletchley Park en temps de guerre. Le film montre la vie personnelle des hommes et des femmes à Whaddon Hall pendant les heures de repos: "Il n'existe aucune autre séquence filmée d'un site intimement lié à Bletchley Park" indique le Dr David Kenyon, historien de la recherche à Bletchley Park. La bobine d'images de guerre conservée dans sa boîte d'origine a été donnée anonymement. Le film comprend en particulier une séquence de Horace "Pidge" Pidgeon, qui a travaillé au Whaddon Hall de juillet 1940 à décembre 1945.

Pour en savoir plus, voir l'article (en anglais) de itv.com.

Pour voir la vidéo publiée par le "Bletchley Park Trust", c'est ici.

|

| Une vulnérabilité a été découverte dans la version 7 du langage de programmation PHP |

Pour mémoire, PHP (Hypertext Preprocessor 7), est un langage de programmation libre, principalement utilisé pour produire des pages Web dynamiques via un serveur HTTP. Créé en 1994 par Rasmus Lerdorf, il est utilisé par près de 300 millions de sites web (dont celui de l'ARCSI). La vulnérabilité découverte est causée par un bogue dans une fonction dont l'exploitation permet de mener un déni de service, voire une exécution de code arbitraire. Il n'existe pas encore de kit d'exploitation.

Pour en savoir plus, voir la base de vulnérabilités du NIST américain (en anglais) ici.

|

| New IP : la Chine propose un "nouvel internet" mais veut y intégrer la censure dans ses fondations |

Avec l'objectif d'améliorer le fonctionnement d'Internet, le gouvernement chinois, en association avec Huawei et des opérateurs chinois, a proposé à l'Union internationale des télécommunications (UIT) un nouveau protocole pour remplacer le TCP/IP. Bien qu'intégrant de réelles avancées, la proposition faciliterait cependant la censure et l'identification des internautes, car elle contient un "kill switch". Il serait en effet possible d'isoler une adresse IP du réseau, afin qu'elle ne puisse plus envoyer ou recevoir de données.

Pour en savoir plus, lire l'article de futura-sciences.com.

|

| Le gouvernement français a décidé de ne pas changer le mois du calendrier tant que durera le confinement |

Décision dans la lignée de celle de prolongation du confinement lié au Coronavirus Covid-19, le Gouvernement a décidé de bloquer le calendrier sur le mois de "mars" tant que durera le confinement, pour que la population ne ressente pas trop l'effet de sa durée.

Pour toutes les personnes dont la montre ou l'horloge passe automatiquement au mois d'avril, nous leur conseillons vivement de revenir en arrière. |

|  |

|

|

|