Historique du 4e trimestre de 2020

|

| Les failles du protocole SS7 des réseaux télécoms continuent de faciliter l'espionnage israélien |

Un récent article de "The Guardian" révèle, une fois de plus, l’utilisation abusive du protocole de signalisation SS7 à des fins d’espionnage. Ainsi, l’officine israélienne Rayzone a loué en 2018 un accès aux réseaux télécoms mobiles, au travers de Sure Guernsey, un opérateur implanté dans les îles Anglo-Normandes. Cet accès aurait permis à Rayzone d’espionner les déplacements d’utilisateurs dans le monde entier.

Pour en savoir plus, voir l'article de 01net.com, et l'article originel (en anglais) de theguardian.com.

|

| Un nouveau groupe de lutte contre les ransomwares incluant McAfee et Microsoft voit le jour |

la "Ransomware Task Force" (RTF) vient de voir le jour. Il s’agit d’un consortium de 19 entreprises souhaitant créer un cadre standardisé pour répondre aux attaques des rançongiciels, identifier les lacunes de l'industrie et élaborer une feuille de route "d'objectifs concrets et de jalons permettant d'agir pour les décideurs de haut niveau". Ses partenaires fondateurs sont, outre McAfee et Microsoft : Aspen Digital, Citrix, la Cyber Threat Alliance, Cybereason, le CyberPeace Institute, la Cybersecurity Coalition, la Global Cyber Alliance, Rapid7, Resilience, SecurityScorecard, Shadowserver Foundation, Stratigos Security, Team, Cymru, Third Way, UT Austin Stauss Center et Venable.

Pour en savoir plus, voir les articles de securite.developpez.com, et (en anglais) securityandtechnology.org.

|

| Signal réfute le fait que Cellebrite ait pu casser le chiffrement de son application |

Dans notre actu du 16 décembre, nous mentionnions le fait que Cellebrite a déclaré dans un billet de blog qu'elle peut désormais s'introduire dans "Signal", une application gratuite chiffrée pour Android et iOS. Signal répond que non, l'entreprise israélienne n'a pas cassé son chiffrement. En réalité, elle est seulement parvenue à collecter les données de l'application lorsque le smartphone est déverrouillé.

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

| L'Association "Let's Encrypt" offre un sursis aux certificats des vieux smartphones Android |

Let's Encrypt, l'autorité délivrant des certificats HTTPS gratuits pour les sites internet, a décidé de faire marche arrière sur sa décision d'exclure les terminaux équipés d'une version antérieure à Android 7.1.1 Nougat à partir de septembre 2021. Un partenariat mené avec la société partenaire IdenTrust a en effet permis de développer une technologie de certification croisée assurant une compatibilité transparente avec ses certificats jusqu'au début 2024.

Pour en savoir plus, voir l'article de clubic.com.

|

| L'entreprise de renseignement US Palantir rejoint Gaia-X, énième entorse au rêve de cloud souverain européen |

A l'origine positionné comme une réponse de l'Europe pour contrer la montée en puissance des GAFAM et d'Alibaba Cloud, Gaia-X accueille chaque semaine des membres étrangers. Parmi les derniers arrivants : AWS, Microsoft, Google, Intel ou encore Salesforce, Oracle, Alibaba, Huawei et même le chantre du renseignement US Palantir.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Les iPhone d'employés de la chaîne Al-Jazeera espionnés grâce un logiciel développé par NSO Group |

Selon une enquête d'experts du Citizen Lab, le logiciel espion Pegasus développé par la société israëlienne NSO Group aurait permis d'accéder à l'enregistrement audio, aux appels téléphoniques cryptés et à l'emplacement de l'appareil pour un trentaine d'employés de la chaîne qatarie. Une nouvelle technique «sans clic» permettrait en effet d'infecter un téléphone grâce à l'envoi de notifications push par une application malveillante préalablement installée sur le téléphone par son propriétaire.

Pour en savoir plus, voir l'article de lefigaro.fr et le rapport (en anglais) de citizenlab.ca.

|

| Lancement par Europol d'une nouvelle plateforme de déchiffrement pour les services de police |

Europol et la Commission européenne lancent une nouvelle plate-forme de déchiffrement, permettant de renforcer la capacité européenne à accéder aux informations stockées sur des supports chiffrés et recueillies au cours d'enquêtes criminelles. Cette plateforme, exploitée par le Centre européen de lutte contre la cybercriminalité (EC3) d'Europol, a été développée en collaboration avec le service scientifique et de la connaissance du Centre commun de recherche de la Commission européenne. Le Centre européen de lutte contre la cybercriminalité d'Europol (EC3) fournira un soutien et une expertise aux enquêtes nationales des États membres.

Pour lire le communiqué d'Europol, c'est ici.

|

| Comment sécuriser son dispositif de stockage externe en le chiffrant avec VeraCrypt |

La plupart des équipements de stockage amovibles ne disposent pas d’un chiffrement des données intégré. Il est pourtant vivement recommandé de chiffrer les données stockées, car ce type d’appareil peut facilement se perdre ou être volé. Pour combler ce manque, il est possible d’utiliser VeraCrypt, logiciel de chiffrement gratuit, open source et simple à mettre en œuvre.

Pour connaître son mode d'emploi, voir l'article de 01net.comm.

|

| IBM Security lance un nouveau service qui permet aux entreprises d'expérimenter le chiffrement entièrement homomorphe (FHE) |

Les services de chiffrement homomorphique d'IBM Security offrent aux entreprises une formation, un soutien d'experts et un environnement de test pour développer des prototypes d'applications pouvant tirer parti du FHE, une technologie émergente qui permet aux données de rester chiffrées tout en étant traitées ou analysées dans des environnements de cloud ou de tiers.

Pour en savoir plus, voir l'article de developpez.com.

|

| Le Conseil de l’Union Européenne adopte une résolution "contrastée" sur le chiffrement |

Le Conseil a adopté une résolution sur le chiffrement, intitulée "La sécurité grâce au chiffrement et malgré le chiffrement", dans laquelle il souligne la nécessité d'assurer la sécurité grâce au chiffrement et malgré le chiffrement. Il apporte son soutien au développement, à la mise en œuvre et à l'utilisation du chiffrement fort, y voyant un moyen nécessaire pour protéger les droits fondamentaux et la sécurité numérique des pouvoirs publics, des entreprises et de la société. Mais il note aussi qu'il faut veiller à ce que les autorités répressives et judiciaires compétentes soient en mesure d'exercer leurs pouvoirs légaux, tant en ligne que hors ligne, pour protéger nos sociétés et nos citoyens.

Pour lire la résolution de l'UE, c'est ici.

|

| Des pirates ont détourné le logiciel de gestion informatique Orion de SolarWinds pour accéder aux réseaux et données de ses clients |

Ces hackers, sans doute d'origine russe, exploiteraient un malware mis en place dans ce logiciel de gestion, pour des manoeuvres d’espionnage contre des organisations gouvernementales ou proches de celles-ci, surtout américaines. 18.000 clients seraient potentiellement compromis. Pendant plusieurs mois, les pirates ont ainsi pu regarder à la loupe des échanges d’emails confidentiels. Du fait de sa gravité potentielle, le Centre gouvernemental français CERT-FR a émis un bulletin d'alerte.

Pour en savoir plus, voir les articles de cyberguerre.numerama.com, silicon.fr ou encore zdnet.fr.

|

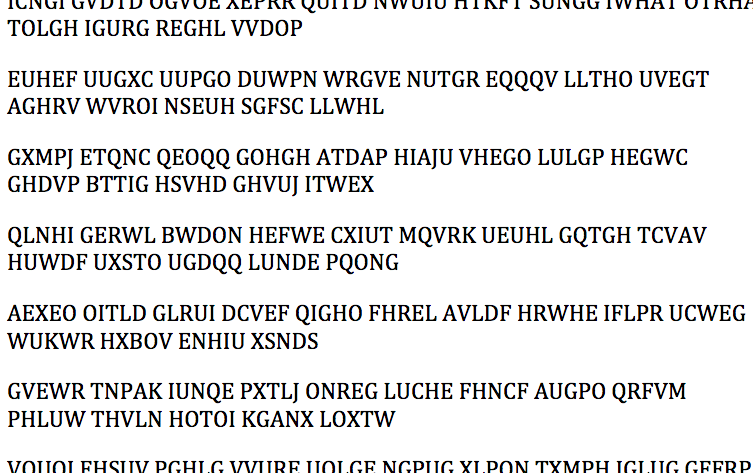

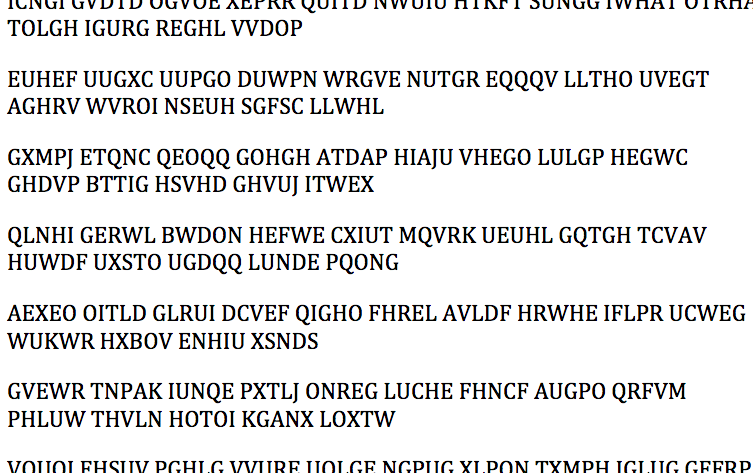

| Lancez-vous dans le décryptement de l'énigme du calendrier 2021 de "Global Security Mag" ! |

Comme chaque année, le calendrier des évènements sécurité de la revue "Global Security Mag" contient un message chiffré par des membres de l'ARCSI. Pour celui de 2021, ce sont Herbert Groscot et Hervé Lehning qui se sont mis à la tâche.

Pour participer au jeu, il suffit de découvrir le message entier ci-dessous, et si vous avez réussi à le décrypter, d'envoyer votre réponse par mail à marc.jacob@globalsecuritymag.com. Bon courage !

|

|  |

Pour découvrir le message en entier, c'est ici.

Et pour en savoir plus, consultez la page de "Global Security Mag".

|

| Microsoft synchronise les informations d'identification sur Edge, Google Chrome, et iOS ou Android |

Microsoft exhorte les utilisateurs à abandonner les solutions d'authentification multifacteur (MFA) fondées sur les opérateurs téléphoniques, et à les remplacer par de nouvelles technologies MFA, telles que les authentificateurs basés sur les applications et les clés de sécurité. Pour cela, Microsoft développe un nouveau gestionnaire de mots de passe intégré à "Microsoft Authenticator" qui synchronise les informations d'identification sur son navigateur Edge, Google Chrome et les appareils mobiles iOS ou Android. Il peut également remplir automatiquement les mots de passe dans les applications ou les sites Web.

Pour en savoir plus, voir l'article de developpez.com.

|

| Une entreprise israélienne d'espionnage numérique affirme pouvoir accéder aux données de l'application Signal |

La société israélienne de "piratage téléphonique" Cellebrite a déclaré dans un billet de blog qu'elle peut désormais s'introduire dans "Signal", une application gratuite pour Android et iOS qui permet de communiquer de façon chiffrée et sécurisée et qui est censée mettre les utilisateurs à l'abri des fouilles extérieures. "Signal" appartient à l’organisation sans but lucratif Signal Technology Foundation, et utilise un système de chiffrement de bout en bout et open source spécial appelé "Signal Protocol", conçu pour rendre quasiment impossible à un tiers de s'introduire dans une conversation ou d'accéder aux données partagées sur la plateforme.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

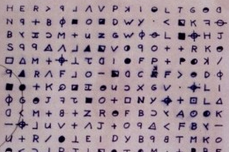

| Après 51 ans, un message du tueur du Zodiaque a enfin été déchiffré |

Trois passionnés de cryptographie ont réussi à trouver la clé de ce texte envoyé à la presse en 1969. Malheureusement, le contenu ne révèle rien sur l’identité de ce célèbre tueur en série.

Le chiffrement du texte repose sur une transposition multiple de caractères. Pour trouver la clé de cette transposition, les trois acolytes ont utilisé un logiciel capable de tester un grand nombre de variantes.

|

|  |

Pour en savoir plus, voir l'article de 01net.com.

Ils ont détaillé leur démarche dans une vidéo YouTube, visible ici.

|

| La Chine annonce un processeur quantique 10 milliards de fois plus puissant que celui de Google |

Dans une étude publiée dans Science, une équipe de l’Université de sciences et technologie de Chine (USTC) a dévoilé la “victoire” de Juizhang, un processeur 10 milliards de fois plus puissant que celui de l’ordinateur quantique Sycamore de Google. Dévoilé en 2019, ce dernier avait pourtant permis à la firme de déclarer sa “suprématie quantique”. Mais alors qu'il repose sur des matériaux supraconducteurs, le processeur chinois utilise des circuits optiques permettant un protocole particulier : l’échantillonnage de bosons (GBS).

Pour en savoir plus, voir l'article de sciencepost.fr.

|

| La France va durcir la surveillance des crypto-monnaies en augmentant la vérification d’identité |

La France va imposer des exigences plus strictes en matière de crypto-monnaies. Une ordonnance a été présentée en Conseil des ministres pour durcir les processus de vérification d’identité sur les plateformes. les exchanges français devront améliorer les processus de connaissances clients et demander une deuxième preuve d’identité. Le virement SEPA serait la seconde preuve envisagée par le gouvernement.

Pour en savoir plus, voir l'article de clubic.com.

|

| Pluton, processeur de sécurité de Microsoft bientôt intégré par AMD, Intel et Qualcomm |

Pluton est une puce logique développée par Microsoft pour renforcer la sécurité de son OS Windows. Intel, AMD et Qualcomm l’intègreront à leurs futurs processeurs. Microsoft espère ainsi renforcer la sécurité de son système d’exploitation pour tenter d’égaler le niveau de protection de macOS. Pluton est un élément du projet Cerberus, standard de puce de cryptographie largement documenté sur lequel Microsoft travaille depuis longtemps en tant qu'enclave matérielle pour les clés de chiffrement/déchiffrement de ses différents systèmes cryptographiques (logiciels, services en ligne,...).

Pour en savoir plus, voir l'article de 01net.com.

|

| Cloudflare et Apple travaillent sur le protocole Oblivious DoH (ODoH) avec l'IETF |

Les ingénieurs de Cloudflare, Apple et du réseau de distribution Fastly ont mis au point "Oblivious DoH", un changement majeur du système de noms de domaine internet actuel, qui traduit des noms de domaine conviviaux en adresses IP dont les ordinateurs ont besoin pour trouver d'autres ordinateurs sur la toile. Elles travaillent avec l'Internet Engineering Task Force (IETF, organisme qui élabore et promeut des standards Internet, en particulier les standards qui composent la suite de protocoles Internet) dans l'espoir qu'il deviendra une norme à l'échelle de l'industrie. Abrégé en ODoH, Oblivious DoH s'appuie sur une amélioration DNS distincte appelée DNS-over-HTTPS, et donne la possibilité aux navigateurs Web de masquer les requêtes et les réponses DNS dans le trafic HTTPS d’apparence normale afin de rendre le trafic DNS d’un utilisateur invisible.

Pour en savoir plus, voir l'article de developpez.com.

|

| Les autorités suisses co-responsables des activités de la société Crypto AG |

L'enquête parlementaire menée suite à l'affaire Crypto montre que la Suisse a bénéficié de l'opération d'espionnage de la CIA via cette société. Le Conseil fédéral porte une part de responsabilité dans les activités de l'entreprise. En effet, le Service de renseignement stratégique, l'organisation qui a précédé le Service de renseignement de la Confédération (SRC), savait depuis 1993 que des services de renseignement étrangers se cachaient derrière la société Crypto AG.

Pour en savoir plus, voir l'article de rts.ch.

|

| Un Français "craque" une écriture non déchiffrée de plus de 4000 ans et remet en cause la seule invention de l'écriture en Mésopotamie |

L'archéologue français François Desset, du Laboratoire Archéorient à Lyon, est parvenu à déchiffrer l’élamite linéaire, un système d’écriture utilisé en Iran il y a 4.400 ans. Dans sa version archaïque proto-élamite (dès 3300 avant J.-C.), celle-ci rejoint les deux systèmes d’écritures les plus anciens connus au monde, le proto-cunéiforme des Mésopotamiens et les hiéroglyphes égyptiens.

Pour en savoir plus, voir l'article de sciencesetavenir.fr.

|

| Un tribunal allemand oblige le fournisseur de messagerie chiffrée Tutanota à installer une porte dérobée |

Tutanota est un fournisseur allemand de service de messagerie, qui chiffre tous les courriels entrants par défaut. Une décision du tribunal régional de Cologne oblige désormais l'entreprise basée à Hanovre à intégrer une fonction permettant aux enquêteurs de surveiller les e-mails des individus et de lire les courriels en texte brut. Ceci fait suite à une tentative de chantage et doit permettre aux enquêteurs de lire des courriels concernés.

Pour en savoir plus, voir l'article de developpez.com.

|

| L' "Open Source Security Foundation", une création tant attendue |

Le processus open source qui permet de repérer et de corriger les bogues est aussi la meilleure option pour améliorer la sécurité des logiciels. L'Open Source Security Foundation (OpenSSF) offre une chance de coordonner les efforts. Elle existe depuis quelques mois déjà, mais la question est de savoir pourquoi sa création a pris autant de temps.

Pour le savoir, voir l'article de lemondeinformatique.fr.

|

| Des plongeurs trouvent une machine de chiffrement nazi Enigma dans la mer Baltique |

Des plongeurs allemands effectuant initialement une mission environnementale dans la mer Baltique ont découvert et repêché une légendaire machine de chiffrement Enigma, utilisée par les nazis pour envoyer des messages codés durant la Seconde Guerre mondiale.

Le chef du bureau archéologique de l’État dans la région du Schleswig-Holstein a déclaré que la restauration, comprenant un procédé de dessalement complet — après sept décennies dans les fonds marins, devrait prendre environ un an.

|

|  |

Pour en savoir plus, voir l'article de trustmyscience.com.

|

| Le 7 décembre, conférence "Le pouvoir des algorithmes qui nous gouvernent" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le Lundi 7 décembre 2020 à la conférence co-organisée par Gérard Péliks et tenue par deux professeurs de Télécom Paris, Institut Polytechnique de Paris, et experts du sujet et pédagogues, David Bounie et Winston Maxwell. Seront présentés les principaux enjeux éthiques et réglementaires liés à l’utilisation d’algorithmes, dont l’explicabilité, les biais, et la responsabilité. Ces propos seront illustrés par plusieurs cas d’usage, dont la reconnaissance faciale, la lutte contre le blanchiment et la fraude, et l’utilisation des algorithmes pour réduire les inégalités sociales ou territoriales.

La conférence se déroulera par webinar de 18H à 20H.

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 7/12" dans l’objet.

--------------------

Céline Barbosa, membre de l'ARCSI, a fait un compte-rendu de la conférence.

Pour le lire, c'est ici.

|

| Sectigo, fournisseur de PKI et de solutions de gestion d’identité numérique, annonce l’acquisition de SSL247 et de Xolphin |

Sectigo®, fournisseur de PKI (Public Key Infrastructures), de solutions automatisées de gestion d’identité numérique et de sécurité Web, annonce l’acquisition de SSL247, le plus grand revendeur à valeur ajoutée (VAR - Value Added Reseller) de certificats SSL, spécialiste de la PKI, des tests de vulnérabilité et de sécurité Web en France et au Royaume-Uni, ainsi que de Xolphin, l’acteur de référence pour les certificats SSL aux Pays-Bas.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| "Alan Turing, de l’intelligence humaine à l’intelligence artificielle", un billet de Françoise Halper |

Parcourir la vie d’Alan Turing c’est plonger aux sources du monde numérique désormais "orienté Intelligences Artificielles". En effet, parmi les grands noms de l’Histoire du numérique, Alan Turing est sans doute l’un des plus marquants. Il développe une forme exacerbée de pensée mathématique et se passionne pour des concepts tels que la calculabilité, la cryptographie, la morphogénèse des formes biologiques et la calculabilité de l’intelligence...

Pour lire le billet de Françoise Halper, c'est ici.

|

| L’éditeur eSignProof lance en France une solution de signature électronique s’appuyant sur la Blockchain |

eSignProof lance sur le marché français de la signature électronique l’utilisation de la technologie de Blockchain (ou chaîne de blocs) pour gérer les signatures et la simplification du processus de signature électronique. Ainsi la solution s’intègre dans les différents applicatifs métiers ou s’utilise en ligne. eSignProof est de plus multi-identité et multi-entité.

Pour en savoir plus, voir l'article de linformaticien.com.

|

| IBM annonce des services de cryptographie résistante aux ordinateurs quantiques et de chiffrement hyperprotégé |

IBM annonce une série de services et de technologies conçus pour aider les clients à maintenir le plus haut niveau de protection disponible en matière de chiffrement des clés de cryptographie, afin de se préparer aux menaces futures qui pourraient évoluer avec les progrès de l’informatique quantique. La compagnie propose désormais des solutions de cryptographie résistante aux ordinateurs quantiques pour la gestion des clés et des applications transactionnelles.

Pour en savoir plus, voir l'article de globalsecuritymag.fr, ou en anglais l'article de zdnet.com,

|

| La liste des alternatives à "Let's Encrypt" offrant des certificats gratuits via ACME s'agrandit |

Le protocole ACME (de l'anglais Automatic Certificate Management Environment, pour "environnement de gestion automatique de certificat") est un protocole de communication pour l'automatisation des échanges entre les autorités de certification et les propriétaires de serveur web. Pour faciliter le déploiement et l’adoption du HTTPS sur le Web, l’autorité de certification "Let’s Encrypt" offre des certificats gratuits pour le protocole de chiffrement TLS, via la version 2 de ce protocole ACME, avec installation et renouvellement automatiques. Mais la liste des autorités de certifications offrant des certificats gratuits via ACME s'agrandit.

Pour en savoir plus, voir l'article de developpez.com.

|

| Téléphones sécurisés, darkphones : quand le chiffrement devient la norme |

"Les criminels ont profité des dispositifs grand public en orientant leurs communications via des messageries instantanées chiffrées de bout en bout, comme Télégram, Signal et WhatsApp", constate Thibaut Heckmann, officier de gendarmerie et chercheur associé de L'Ecole des Officiers de la Gendarmerie Nationale (EOGN) et à l'ENS-Ulm, dans une tribune qui vient d'être publiée par le Cercle K2.

Pour lire cette tribune, c'est ici.

|

| Verizon publie un rapport sur le cyberespionnage édifiant quant à celui des États |

L'Opérateur de télécoms américain Verizon a publié pour la première fois un rapport sur le cyberespionage. Selon lui, plus de 85% des acteurs menant des campagnes de cyberespionnage seraient liés à des États. Les campagnes liées au crime organisé ne représenteraient que 4% des cas étudiés. Enfin, dans environ 2% des cas, la menace du cyberespionnage proviendrait d'anciens employés.

Pour télécharger le rapport (en anglais), c'est ici.

|

| L'américain Purism expédie enfin en masse son smartphone "libre" GNU/Linux "Librem 5" |

Librem 5 est en cours de développement depuis plusieurs années. Il a été l'un des premiers smartphones Linux modernes à être annoncé, et Purism a été l'une des principales forces derrière la montée en puissance des systèmes d'exploitation Linux conviviaux pour les téléphones. Ce dernier est une alternative à Android et iOS. De plus, il offre un grande protection de la vie privée grâce à des interrupteurs pour couper l'alimentation du modem cellulaire, du Wi-Fi et du Bluetooth, du microphone, ainsi que des caméras avant et arrière.

Pour en savoir plus, voir l'article de mobiles.developpez.com.

|

| Google fait supprimer de la plateforme GitHub du code permettant de contourner sa DRM Widevine |

Google a fait retirer de sa plateforme du code visant le niveau L3 de sa technologie de gestion de droits numérique Widevine, utilisée par des services de streaming populaires tels que Netflix. A l'origine de cette découverte, un proof-of-concept (poc) du chercheur en sécurité Tomer Hadad qui cherchait à montrer à quel point il était simple de contourner la protection par DRM. Le poc se présentait sous forme d’extension Chrome ne fonctionnant que sous Windows. Elle s’infiltrait dans la liaison entre Widevine et les Encrypted Media Extensions (EME), parvenant à récupérer les clés de chiffrement au passage, grâce à quoi il devenait possible d’obtenir un flux vidéo en clair.

Pour en savoir plus, voir l'article de developpez.com.

|

| Un nouvel outil permet d'installer des messages malveillants directement dans les boîtes de messagerie |

A l'origine de cette découverte, Gemini Advisory indique que cet outil, appelé "Email Appender", pourrait être utilisé par des attaquants pour déposer des courriels malveillants directement dans les boîtes de réception, en contournant la sécurité et les filtres de détection des mails indésirables. Pour exploiter l'outil, il est nécesaire de connaître les authentifiants de comptes de messagerie.

Pour en savoir plus, voir l'article (en anglais) de geminiadvisory.io.

|

| Des chercheurs font revivre l'empoisonnement du cache DNS en se servant du protocole ICMP |

Des chercheurs de l'Université Tsinghua et de l'Université de Californie à Riverside ont présenté une technique qui rend de nouveau possible l'empoisonnement du cache DNS. Leur méthode exploite un canal auxiliaire (side channel) leur permettant d’identifier le numéro de port. L’article des chercheurs, "DNS Cache Poisoning Attack Reloaded: Revolutions with Side Channels", fournit une description détaillée et technique de l’attaque. Elle est appelée "SAD DNS" pour "Side channel AttackeD DNS".

Pour en savoir plus, voir l'article de web.developpez.com.

|

| Avast lance une version iOS de son navigateur mobile, avec chiffrement complet des données utilisant AES-256 et TLS/SSL |

Avast publie une version iOS de son navigateur sécurisé "Avast Secure Browser (ASB)" pour compléter son portefeuille multi-plateformes qui comprend également la prise en charge de Windows, Mac et Android. Son objectif est de faire converger les services de sécurité et de confidentialité pour proposer une navigation plus sûre et plus privée. Le navigateur pour iOS propose également d’autres fonctionnalités intégrées de sécurité, comme un VPN ultra-rapide chiffrant toutes les données, un coffre-fort numérique qui stocke et chiffre les fichiers téléchargés, ou une technologie anti-pistage empêchant de suivre l’activité en ligne.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| Le 16 novembre, conférence "Risque cyber et assurance" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le Lundi 16 novembre 2020 à la conférence co-organisée par Gérard Péliks et tenue par Herbert Groscot, membre de l'ARCSI. Il présentera ce qu'est le risque cyber du point de vue de l’assureur, ce qui constitue un nouveau segment de l’assurance. Seront abordées les questions de la tarification, de l'importance des données fiables, des cartographies élaborées sur les risques cyber, et enfin des particularités rendant ce risque difficile à assurer.

La conférence se déroulera par webinar de 18H à 20H.

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 16/11" dans l’objet.

Pour en savoir plus sur la conférence, voir l'invitation.

|

| Il est possible de récupérer des clés de chiffrement des processeurs Intel grâce à la surveillance de leur consommation d'énergie |

La méthode baptisée "PLATYPUS" a été découverte par des chercheurs de l'Université de technologie de Graz, de l'Université de Birmingham et du Centre Helmholtz pour la sécurité de l'information. Elle repose sur l'accès au Running Average Power Limit (RAPL) d'Intel, qui est conçu pour surveiller et contrôler la consommation d'énergie des processeurs et de la mémoire vive. Il était possible de les corréler ces mesures aux données traitées, et d'obtenir par exemple une clé RSA en analysant la consommation d'énergie pendant 100 minutes. Intel a produit un correctif.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

Pour télécharger le rapport (en anglais), c'est ici.

|

| L'ENISA encourage à consolider la sécurité des dispositifs IoT |

l'Agence européenne pour la cybersécurité (ENISA) présente un nouveau rapport de recommandations tout au long de la chaîne d'approvisionnement de l'IoT, pour aider les organisations à se protéger des vulnérabilités qui peuvent survenir lors de la construction d'objets connectés. Il vise à garantir que la sécurité fasse bien partie du cycle de vie du développement.

Pour en savoir plus, voir l'article de zdnet.fr.

Pour télécharger le rapport, c'est ici.

|

| Découverte d'un ver malveillant ciblant les serveurs Linux et les objets connectés |

Le ver malveillant "Gitpaste-12", découvert par les chercheurs de Juniper Threat Labs, comprend de nombreuses manières différentes de compromettre un serveur Linux et des objets connectés. Une fois à l'intérieur du système, il télécharge des scripts depuis Pastebin afin d'obtenir des commandes ainsi que des instructions depuis un répertoire Github. Sa fonction de ver informatique lui permet également de se latéraliser rapidement.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| L'Union Européenne chercherait une solution pour obtenir un accès aux communications chiffrées |

Une radio autrichienne assure avoir découvert le brouillon d'une note de l'Allemagne, qui assure la présidence du Conseil de l'Union Européenne, indiquant souhaiter l'implantation de portes dérobées dans les applications de messageries chiffrées telles que WhatsApp ou Signal. Le Conseil voudrait trouver un juste équilibre entre interception des communications et respect de la vie privée des citoyens.

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

| Des attaquants exploitent un vulnérabilité dans la technologie de transmission de la voix via Internet |

La technologie VoIP (ou "Voice Over Internet Protocol") permet la transmission de la voix via le réseau Internet. Des attaquants ont découvert une méthode permettant d'exploiter cette technologie afin de compromettre des comptes d'entreprises. Des organisations du monde entier auraient été victimes d'une campagne visant à utiliser des codes d'exploitation connus donnant un accès à distance à des comptes VoIP. Les attaquants pourraient ainsi écouter des conversations privées des utilisateurs piégés.

Pour en savoir plus, voir l'article (en anglais) de zdnet.com.

|

| Des chercheurs ont réussi à extraire la clé utilisée par les processeurs Intel pour chiffrer les mises à jour |

Cet exploit pourrait avoir des conséquences importantes sur la façon dont les puces sont utilisées et, éventuellement, sur la façon dont elles sont sécurisées. En effet, la clé permet de déchiffrer les mises à jour du microcode fournies par Intel pour corriger les vulnérabilités de sécurité et d'autres types de bogues. Le fait de disposer d’une copie déchiffrée d’une mise à jour pourrait permettre à des hackers de procéder à une rétro-ingénierie et d’apprendre précisément comment exploiter la faille que la mise à jour vient corriger.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| La messagerie Bluetooth "Bridgefy" adopte également le chiffrement de bout en bout |

Bridgefy est une application mobile développée par l’éditeur californien de même nom. Elle s’appuie sur le Bluetooth Mesh pour router les messages de proche en proche. Pour gagner en sécurité, elle vient d’implémenter Signal, le protocole de chiffrement de bout en bout qui est également utilisé par WhatsApp, Facebook Messenger et Skype.

Pour en savoir plus, voir l'article de 01net.com.

|

| Dans une nouvelle directive, l'UE va réclamer aux plateformes la transparence sur leurs algorithmes |

La future directive sur les services numériques "Digital Services Act", que la Commission doit présenter en décembre, donnerait "à tous les services numériques le devoir de coopérer avec les régulateurs", les grandes plateformes devant "fournir plus d'informations sur le fonctionnement de leurs algorithmes lorsque les régulateurs le demandent". Ces plateformes devront "dire aux utilisateurs comment leurs systèmes de recommandation décident du contenu à montrer".

Pour en savoir plus, voir l'article de lefigaro.fr.

|

| Intel travaille sur un chiffrement qui serait résistant à l’informatique quantique |

Intel se prépare à l'arrivée future des ordinateurs quantiques, qui rendront les algorithmes cryptographiques actuels inefficaces du fait de leur puissance de calcul. La firme travaille sur un nouveau système de chiffrement "post-quantique" baptisé Bike. Grâce à l'utilisation d'un accélérateur matériel à base de FPGA (composant programmable), cette nouvelle sécurité pourra être intégrée aux objets connectés peu puissants.

Pour en savoir plus, voir l'article de futura-sciences.com.

|

| Le Sénat adopte une proposition de loi pour une certification de cybersécurité des plateformes numériques GP |

Le Sénat vient d'adopter une proposition de loi visant à mettre en place une certification de cybersécurité des plateformes numériques destinées au grand public. La loi vise à avertir le public du sérieux et des efforts que les plateformes en ligne déploient pour protéger leurs données en leur attribuant un score. Elle cible surtout les plateformes numériques très fréquentées, le seuil n’étant pas encore fixé. Ce "cyberscore" serait un système de notation du niveau de protection des informations du public.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| La directive NIS s’apprête à être révisée par la Commission européenne d’ici la fin de l’année 2020 |

La directive européenne "Network and Information System Security" (NIS) poursuit un objectif majeur : assurer un niveau de sécurité élevé et commun pour les réseaux et les systèmes d’information de l’Union européenne. Elle a été adoptée par les institutions européennes le 6 juillet 2016. Mais face à un panorama de la menace en pleine transformation, des évolutions sont requises.

Pour en savoir plus, voir l'article publié par l'ANSSI.

|

| Le NIST américain publie un guide de sécurité pour les infrastructures de stockage |

Le "National Institute of Standards and Technology" (NIST) publie un guide donnant un aperçu de l'évolution du paysage technologique du stockage, des menaces de sécurité actuelles et des risques qui en résultent. L'objectif principal de ce document est de fournir un ensemble complet de recommandations en matière de sécurité qui répondront aux menaces. Ces recommandations portent aussi bien sur l'infrastructure IT que sur l'infrastructure de stockage.

Pour consulter ce guide, voir (en anglais) la publication.

|

| Lauréates du "Cyberwomenday 2020" organisée par le CEFCYS, dont une membre de l'ARCSI |

Le 19 octobre, nous annoncions la tenue du 9ème colloque de l'association CEFCYS, Cercle Des Femmes de la CYberSécurité. Il a donné lieu le 27 octobre à la remise des "trophées CyberWomenDay" dans 4 catégories : femme cyber dirigeante ou entrepreneure, femme cyber professionnelle, femme cyber fonction support, et femme cyber étudiante.

Les lauréates sont :

- catégorie : femme cyber dirigeante ou entrepreneure : Solange Ghernaouti, membre de l'ARCSI ;

- catégorie : femme femme cyber professionnelle : Tiphaine Romand-Latapie ;

- catégorie : femme cyber fonction support : "Le Capitaine Anne" ;

- catégorie : femme femme cyber étudiante : Claire Chopin ;

- et deux coups de coeur du jury : Sabrina Feddal et Alice Louis.

Pour en savoir plus sur les lauréates, voir l'article de globalsecuritymag.fr.

|

| L'universitaire Nicolas Moinet lance une chaîne YouTube pour "dévoiler les guerres secrètes" |

Professeur des universités à l'Institut d'administration des entreprises de Poitiers et auteur de plusieurs ouvrages consacrés à l'intelligence économique, Nicolas Moinet se lance sur YouTube pour "partager les pépites que l'on peut trouver dans les livres, documentaires, ou tout autre support, pépites qui révèlent et expliquent des éléments des guerres secrètes".

Pour en savoir plus, voir l'article de archimag.com.

Pour voir sa chaîne YouTube, c'est ici.

|

| AMD s’empare de Xilinx, une arme de plus dans sa bataille contre Intel |

En réponse à l'acquisition récente par Nvidia de l'anglais ARM (voir notre actu du 14 septembre), le fournisseur américain de puces AMD confirme son acquisition de Xilinx, leader mondial des circuits logiques programmables. Une opération stratégique qui vise à conforter sur le marché des datacenters le principal rival d'Intel sur le marché des microprocesseurs X86 pour PC et serveurs.

Pour en savoir plus, voir l'article de usine-digitale.fr.

|

| Le Conseil d'Administration de l'ARCSI souscrit pour ses membres un abonnement multiple à la revue MISC |

Pour apporter plus de valeur ajoutée à ses membres, le Conseil d'Administration de l'ARCSI a décidé de souscrire un abonnement multiple à l'une des revues les plus prisées du monde de la sécurité, il s'agit de MISC. De plus, cet abonnement permet de consulter les plus de 1100 articles publiés par la revue.

Pour en savoir plus, connectez-vous au site privé de l'ARCSI.

|

| Un Livre Blanc défend l’idée que l’avenir du travail à distance doit privilégier la technologie ZTNA face à celle du VPN |

Systancia et le cabinet de conseil IDC publient en effet un livre blanc comparant les technologies VPN et zero-trust (ZTNA) pour sécuriser les données des entreprises confrontées à la généralisation du télétravail et garantir leur continuité d’activité. Selon eux, les solutions VPN ne sont pas adaptées pour le travail à distance à grande échelle depuis son ordinateur personnel. En revanche, ZTNA permet de vérifier l'identité des utilisateurs et de caractériser les appareils comme étant “de confiance”.

Pour en savoir plus et télécharger le livre blanc, voir l'article de securite.developpez.com.

|

| La BCE va lancer les premiers tests d'un euro numérique, cryptomonnaie stable mais limitée dans ses usages |

La Banque Centrale Européenne projette de proposer un équivalent 100% numérique de l'euro, interchangeable avec la monnaie que l'on connaît déjà. But affiché : suivre l'utilisateur dans ses usages du quotidien... et surtout résister à Bitcoin, Libra, et aux intrusions monétaires d'autres Etats.

Pour en savoir plus, voir l'article de lci.fr.

|

| La NSA publie la liste des 25 principales vulnérabilités exploitées par les cybercriminels étrangers |

Si vous avez une impression de déjà vu avec la National Security Agency (NSA) qui vient de publier la liste des 25 principales vulnérabilités exploitées par les cybercriminels étrangers, votre sentiment est justifié. Nombre des vulnérabilités figurant dans cet avis s’alignent sur des alertes similaires publiées par la Cybersecurity and Infrastructure Security Agency (CISA) au cours de l’année dernière.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

Pour la liste, voir l'article (en anglais) de zdnet.com.

|

| Comment la NSA a créé son unité de lutte informatique offensive |

La NSA s'est longtemps contentée de surveiller et espionner ses cibles à l'étranger. Dans un portrait consacré au général Paul Nakasone, le patron de la NSA et de l'US Cyber Command, Wired a révélé qu'il aurait, en deux ans, autorisé plus de cyber-attaques que ne l'avait fait jusque-là la NSA depuis sa création.

Pour en savoir plus, voir l'article de nextinpact.com.

Pour lire le portrait (en anglais), c'est ici.

|

| Global Security Mag dresse le bilan de la 20ème édition des "Assises de la Cybersécurité" |

La 20ème édition des "Assises de la Cybersécurité" s’est déroulée du 14 au 17 octobre à Monaco dans le contexte exceptionnel de la crise sanitaire. Organisée par DG Consultants, la première plateforme d’affaires de la cybersécurité clôture avec un bilan de plus de 6000 rendez-vous qualifiés entre spécialistes (RSSI/DSI…) et fournisseurs du marché.

Pour en savoir plus, voir l'article de globalsecuritymag.fr.

|

| Des plateformes commerciales de distribution de clés quantiques (QKD – quantum key distribution) verront le jour en 2021 |

Le concept des systèmes QKD permettra d'améliorer la protection des données et de réduire le coût des transferts sécurisés. Il fonctionne en demandant à l'une des deux parties de chiffrer une donnée classique en codant la clé de cryptographie sur des qubits. L'expéditeur transmet ensuite ces qubits à l'autre personne, qui les mesure afin d'obtenir les valeurs de la clé. Les premiers systèmes seront livrés au cours du dernier trimestre de cette année pour un déploiement d'ici mi 2021.

Pour en savoir plus, voir l'article de zdnet.fr.

|

| Le 27 octobre 2020, "trophée de la femme cyber" organisé par le CEFCYS. Inscrivez-vous ! |

L'association CEFCYS, Cercle Des Femmes de la CYberSécurité, organise le 27 octobre son 9ème colloque, dans le cadre du #cybermois. Animé par Mélanie Benard-Crozat et Yves Grandmontagne, il donnera lieu à la remise des "trophées CyberWomenDay" dans 4 catégories : femme cyber dirigeante ou entrepreneure, femme cyber professionnelle, femme cyber fonction support, et femme cyber étudiante.

|

|  |

La manifestation aura lieu par vidéo à partir de 14H, et l'inscription est gratuite via ce lien.

Pour voir la liste des nommées (dont plusieurs ARCSIstes femmes), c'est ici.

|

| Google et Intel identifient une faille sous LINUX qui permettrait d'exécuter un code malveillant via Bluetooth |

Google et Intel ont découvert une grave faille de sécurité qui affecte toutes les versions du noyau Linux à partir de la 4.8, sauf la plus récente, la version 5.9 publiée lundi. La vulnérabilité réside dans BlueZ, la pile logicielle qui implémente par défaut toutes les couches de base et tous les protocoles de la technologie sans fil Bluetooth pour Linux. D’après un chercheur de Google, la faille permet l’exécution transparente de code dans la portée Bluetooth et selon Intel, la vulnérabilité fournit une escalade des privilèges ou la divulgation d’informations.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| La plateforme de visioconférence Zoom annonce la mise en oeuvre du chiffrement de bout en bout |

Ceci fait suite à une décision prise début septembre de mettre la double authentification à disposition des utilisateurs de la plateforme. Zoom entend ainsi répondre aux signalements sur les failles de sécurité identifiées en mai dernier. Bien que les communications soient déjà chiffrées, ce changement intervient sur le stockage des clés d'authentification. Les clefs d'authentification seront dorénavant créées par les hôtes et ne seront pas stockées sur les serveurs de Zoom.

Pour en savoir plus, voir l'article (en anglais) de blog.zoom.us.

|

| La Cour de Cassation confirme que refuser de fournir le code de déverrouillage de son smartphone constitue une infraction |

La Chambre criminelle de la Cour de cassation CASSE et ANNULE un arrêt de la cour d’appel de Paris (du 16 avril 2019) selon lequel le fait de ne pas révéler le code de déverrouillage de son téléphone portable n’est pas constitutif de poursuites devant la justice. Elle arrête à son tour que le refus de fournir un code de déverrouillage d’un téléphone peut constituer une infraction s’il est prouvé qu’il existe un lien avec le chiffrement sur le terminal. Elle établit que “la convention secrète de déchiffrement d’un moyen de cryptologie contribue à la mise au clair des données qui ont été préalablement transformées, par tout matériel ou logiciel, dans le but de garantir la sécurité de leur stockage, et d’assurer ainsi notamment leur confidentialité”.

Pour en savoir plus, voir l'article de linformaticien.com.

Pour consulter l'arrêt, c'est ici.

|

| Mise en place du Campus Cyber : deux millions d'euros de financement privé/public |

Michel Van Den Berghe, en charge de la mission du campus cyber a donné plus de précisions sur ce projet. Statut juridique, partenariat public-privé, financement, locaux, le campus est entré dans une phase opérationnelle. "il s’agira d’une SAS avec des fonds publics et privés", souligne le responsable, avec 51% pour l’actionnariat privé et 49% pour l’apport public.

|

|  |

Au sein des actionnaires privés, plusieurs tickets sont présents, 6 acteurs avec 100 K€ (Capgemini, Orange, Sopra Steria, Atos, Airbus et Thales est en cours de négociation), 10 acteurs avec 30 K€ (aujourd’hui 3 se sont dévoilés : Gatewatcher, Ionis Group et YesWeHack). Enfin, 11 acteurs investiront 10 K€. Au total, 1,1 million d’euros est apporté par des acteurs privés.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Les conférences du Salon "IoT World + MtoM Embebbed + Salon security Cloud" sont en ligne |

L'ARCSI était partenaire du "Forum Security Cloud", qui s'est tenu les 23 et 24 septembre 2020 avec le salon "IoT World – MtoM" et "Objets Connectés – Embedded".

Toutes les conférences ont été enregistrées et sont désormais consultables sur le site du Forum.

Pour les visionner (pour voir les conférences sécurité, c'est l'onglet "Forum Sécurité Cloud"), cliquez ici. |

|  |

|

| La DGSE organise un concours pour initier les adolescents à la crypto |

Le concours Alkindi qu'organise la DGSE, et dont la cinquième édition est désormais ouverte aux inscriptions, est une compétition de cryptographie destinée aux élèves de la quatrième à la seconde. Il a pour but de sensibiliser les ados à du concret : la sécurité des données numériques. Et il ambitionne, à terme, de doter la France de pros de la cryptologie.

Pour en savoir plus, voir l'article de liberation.fr.

Pour consulter la page du concours, c'est ici.

|

| Le 19 octobre, conférence "RINA, l’Internet non-IP qui va remplacer TCP/IP" organisée par le Cercle d'Intelligence Économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent habituellement à l'Université de Paris, venez assister en visioconférence le Lundi 19 octobre 2020 à la conférence co-organisée par Gérard Péliks et tenue par Louis Pouzin et Chantal Lebrument. Ils présenteront les concepts de RINA, "Recursive Inter-Network Architecture", un écosystème révolutionnaire non basé sur les protocoles IP et qui pourrait prendre la place ou coexister avec Internet. John Day, concepteur de RINA, et Philippe Poux participeront à la séance de réponse aux questions.

La conférence se déroulera par webinar de 18H à 20H.

Inscription obligatoire par mail auprès de *beatricelaurent.CDE@gmail.com* avec "Inscription 19/10" dans l’objet.

Pour en savoir plus sur la conférence, voir l'invitation.

Pour en savoir plus sur Louis Pouzin et RINA, voir espaces-numeriques.org.

|

| Health Data Hub: la CNIL demande l'arrêt de l'hébergement des données de santé par Microsoft |

Dans le cadre d’un recours visant la suspension du "Health Data Hub", projet de plateforme de centralisation des données de santé des français, le gendarme de la vie privée a transmis au Conseil d’État un mémoire demandant aux acteurs de cesser de confier leur hébergement à Microsoft ou toute société soumise "au droit étatsunien".

Pour en savoir plus, voir l'article de bfmtv.com.

|

| L’ANSSI publie l’édition 2020 du Panorama des métiers de la cybersécurité |

Les attaques informatiques menacent de plus en plus le fonctionnement des organisations. A l’heure où structures publiques et privées ont plus que jamais besoin de spécialistes de la sécurité des systèmes d’information, ces derniers sont pourtant difficiles à dénicher. L'ANSSI fait le point sur ces métiers d'avenir en mettant à jour son panorama, en partenariat avec le Syntec Numérique.

Pour en savoir plus, voir l'article de ssi.gouv.fr.

Le guide est téléchargeable ici.

|

| La puce de sécurité T2 des MAC Apple vendus depuis 2018 serait compromise |

Un chercheur en sécurité belge travaillant chez IronPeak prétend avoir trouvé une méthode pour pirater la puce de sécurité T2 des récents MAC Intel en combinant des exploits développés pour pirater les anciens téléphones. D’après lui, la puce T2 étant basée sur l'ancien processeur Apple de la série A10, il est possible d'utiliser deux outils de "jailbreak" (Checkm8 et Blackbird) pour modifier son comportement, ou même installer un malware sur la puce.

Pour en savoir plus, voir l'article de lemondeinformatique.fr.

|

| Un logiciel espion peut se réinstaller même si le disque dur est changé |

Kaspersky a découvert un nouveau logiciel espion, MosaicRegressor, construit à partir du code fuité d'un logiciel du célèbre groupe Hacking Team. Sa force ? Il se réinstalle en toute discrétion même si le disque dur est effacé ou changé. Ce nouveau logiciel espion modifie l’UEFI, une interface qui fait le lien entre le firmware (une couche logicielle profonde, en charge du fonctionnement des composants matériels) et le système d’exploitation de l’ordinateur (Windows, MacOS, Linux).

Pour en savoir plus, voir l'article de cyberguerre.numerama.com.

|

|

|