Historique du 1er trimestre de 2020

|

| Le gouvernement français a décidé de ne pas changer le mois du calendrier tant que durera le confinement |

Décision dans la lignée de celle de prolongation du confinement lié au Coronavirus Covid-19, le Gouvernement a décidé de bloquer le calendrier sur le mois de "mars" tant que durera le confinement, pour que la population ne ressente pas trop l'effet de sa durée.

Pour toutes les personnes dont la montre ou l'horloge passe automatiquement au mois d'avril, nous leur conseillons vivement de revenir en arrière. |

|  |

|

| Une étude montre que les équipements de sécurité émettent trop de faux positifs et saturent les équipes sécurité |

Le Monde rapporte qu'une étude menée par Neustar montre que 43% des entreprises sont victimes de faux positifs dans plus de 20% des cas. D'après 15% des sondés, ce taux peut atteindre 50% des alertes. La moyenne se situe à 26%, ce qui représente plus d’un quart des alertes reçues. "Les solutions de sécurité génèrent de grandes quantité de données à analyser, sans contextualiser les menaces potentielles, et contribuent à surcharger et à fatiguer les équipes sécurité", indique le président du NISC.

Pour lire l'article du Monde c'est ici.

|

| L'appli de visioconférence Zoom utilisée sur les iPhone envoie des données à Facebook, même sans avoir de compte |

L’adoption importante du télétravail lié au confinement a grandement développé l'usage des applications de réunion vidéo comme Zoom. Or, Motherboard vient de révéler que la version iOS de Zoom envoie des données statistiques de ses utilisateurs à Facebook, même lorsque ceux-ci ne possèdent pas de compte sur le réseau social. En cause, l'utilisation d'API (Interface de Programmation) du réseau social pour intégrer plus facilement certaines fonctionnalités à l'application. Parmi les données figurent des informations détaillées sur l’appareil, l’opérateur mobile utilisé, ainsi qu’un identifiant de publicité unique qui permet aux annonceurs de cibler les publicités qu’ils envoient.

Pour en savoir plus, voir l'article de 01net.com.

|

| De nombreux fournisseurs de VPN suivent et enregistrent leurs utilisateurs |

Les VPN sont utilisés pour leur capacité à contourner les restrictions de géolocalisation, ainsi que pour offrir aux utilisateurs un maximum de sécurité et de confidentialité. Mais les recherches du site de comparaison VPNpro montrent que sur 114 VPN analysés, 102 sites Web disposent de trackers, et 26 sites Web en ont 10 ou plus. Un grand nombre de ces trackers impliquent des tiers qui n'ont pas la meilleure réputation en matière de respect de la vie privée des utilisateurs. Et 45 parmi ceux analysés utilisent les trackers de Facebook.

Pour en savoir plus, voir l'article de securite.developpez.com.

|

| Une nouvelle application open source stocke les clés SSH dans l'enclave sécurisée du MAC |

En temps normal, les clés privées SSH permettant de se connecter à un serveur distant ne sont pas forcément sécurisées car stockées dans un dossier caché de l'ordinateur. "Secretive" est une app gratuite, open-source, et dont le code source est publié. Elle permet de stocker ses clés dans les Mac équipés d’une enclave sécurisée dans la puce T2 (portables avec Touch ID, iMac Pro, Mac Pro de 2019 et Mac Mini à partir de 2018). L’app propose également une interface de gestion pour ajouter et supprimer des clés.

Pour en savoir plus, voir macg.co.

|

| Nos données téléphoniques pourraient (sous conditions) aider à freiner la propagation du coronavirus |

Emmanuel Macron a mis en place un "Comité analyse recherche et expertise" (ou "CARE"), groupe de 12 chercheurs et médecins, pour solliciter leur avis sur l'intérêt d'utiliser la géolocalisation pour freiner la propagation du coronavirus. Dans le même temps, Orange s'allie avec l'Inserm pour mener une première étude des flux de population à l'échelle nationale. Deux initiatives qui font naître un débat aux nombreuses ramifications. Car les données de géolocalisation des téléphones sont collectées automatiquement par les opérateurs, et anonymisées avant d'avoir de nombreux usages...

Pour en savoir plus, lire l'article sur europe1.fr.

|

| Sur ses nouveaux smartphones, Huawei choisit par défaut le moteur de recherche français "Qwant" |

Conséquence de la guerre entre États-Unis et Chine, le constructeur chinois Huawei ne peut plus proposer les services Google sur ses nouveaux télééphones. Aussi, grâce à un partenariat que l’on attendait depuis quelques mois déjà, il a décidé de s’allier avec Qwant, le moteur de recherche made in France. Un partenariat qui vise à proposer "le meilleur de la technologie mobile associée à une technologie de recherche d’information en ligne respectueuse des données personnelles", d’après l’entreprise française.

Pour en savoir plus, lire l'article sur lesnumeriques.com.

|

| Deux failles de sécurité critiques dites "zéro-jour" repérées dans toutes les versions de Windows |

Ces failles "zéro-jour" se trouvent dans la bibliothèque Adope Type Manager (atmfd.dll) intégrée à Windows. Elle permettent une exécution de code à distance menant à une prise de contrôle de la machine visée. Toutes les versions des systèmes d’exploitation Windows et Windows Server sont vulnérables. Microsoft travaille à des corrections, mais ne mettrait pas à jour Windows 7 car il n'est plus supporté.

Pour en savoir plus, lire en anglais la note Microsoft.

|

| Coronavirus : la France réfléchit à une "stratégie numérique d’identification des personnes" |

Le gouvernement va-t-il envisager le pistage numérique de la population pour vérifier qu’elle respecte bien les règles du confinement et pour déterminer si des personnes a priori saines ont été en contact avec des individus contaminés par le coronavirus ? En tout cas, la réflexion va se poser concrètement à l’occasion de la mise en place du comité CARE.

Pour en savoir plus, lire l'article de numerama.com.

|

| L'alliance IA et puissance de calcul permet d'identifier 77 molécules potentiellement efficaces contre le Covid-19 |

|

Un groupe de chercheurs du Département de l'Energie américain (DOE) a fait appel au superordinateur IBM Summit, le plus puissant du monde à ce jour avec une puissance de 200 pétaflops, et à un programme d'Intelligence Artificielle pour analyser pas moins de 8 000 molécules dans le but d'identifier une éventuelle efficacité dans le traitement et le combat contre le nouveau coronavirus Covid-19. |

|  |

Ce supercalculateur est parvenu à identifier 77 molécules potentiellement efficaces déclinables sous forme de médicament avec un délai relativement court.

Voir l'article de trustmyscience.com.

Voir également l'article original (en anglais) de olcf.ornl.gov.

|

| Mozilla annonce abandonner la prise en charge du protocole FTP (File Transfer Protocol) dans son navigateur Firefox |

Le protocole FTP est considéré depuis plusieurs années comme étant non sécurisé. Cette mesure de Mozilla devrait intervenir au cours de cette année, les utilisateurs ne pouvant plus alors télécharger de fichiers en utilisant si facilement ce protocole. "FTP est non sécurisé, il n'y a aucune raison de le préférer au HTTPS pour télécharger des ressources", indique Mozilla. Google a de son côté annoncé mettre fin à la prise en charge du support FTP dans la version 82 de Chrome, prévue pour le début de l'été 2020.

Voir l'article de clubic.com.

|

| Intel construit un système de calcul neuromorphique à 100 millions de neurones |

Combinant 768 exemplaires de sa puce neuromorphique Loihi dans un système unique, Intel franchit une nouvelle étape dans le calcul neuromorphique. Cette technique imite le fonctionnement biologique du cerveau en présentant l’avantage d’être beaucoup plus rapide que les systèmes traditionnels tout en consommant beaucoup moins d'énergie. Avec 100 millions de neurones, ce système augmente sa capacité neuronale à celle d'un petit cerveau de mammifère. Il sera mis à la disposition de l’écosystème de recherche d’Intel sur le calcul neuromorphique.

Voir l'article de usinenouvelle.com.

|

| Thales, Telstra, Microsoft et Arduino lancent une solution de sécurité pour le déploiement des applications IoT |

Le consortium déploie la solution "IoT SAFE" de la GSMA pour fournir une sécurité efficace et robuste au marché de l'Internet des Objets (IdO ou IoT), en permettant une authentification mutuelle, instantanée et standardisée entre un dispositif et une plateforme cloud via les réseaux cellulaires. Dès lors qu'un appareil équipé d'une SIM ou eSIM et utilisant l'application sera mis sous tension, il sera automatiquement sécurisé. La confidentialité et l'intégrité des données seraient assurées.

Voir l'article de zonebourse.com.

|

| Une technologie révolutionnaire pour remplacer les capteurs d’empreinte digitale ou la reconnaissance faciale |

Une startup belgo-américaine, Aerendir, a mis au point une technique biométrique d’un nouveau genre, fondée sur l’analyse des micro-tremblements de la main couplée à celle de l’activité électrique cérébrale. D'après son président, "la technique est fondée sur le signal électrique émis par le cerveau, transmis par les nerfs jusqu’aux mains, et qui peut être utilisé par les capteurs contenus dans un smartphone. Chaque signal cérébral est unique et il est impossible de le copier ou de le pirater".

Voir l'article de francetvinfo.fr.

|

| Nubeva Technologies lance un service pour déchiffrer le trafic client et serveur n'importe où sur le réseau |

Nubeva Technologies développe des logiciels SaaS de visibilité dans le cloud. Sa solution "TLS Decrypt" utilise une technologie d'interception de clés symétriques, ce qui décharge le déchiffrement des systèmes fondés sur des proxy. "Cette solution dissocie la découverte de clés symétriques de l'acte de déchiffrement", indique son dirigeant. Avec la possibilité de découvrir des clés de chiffrement symétriques sans participer à la négociation TLS, Nubeva améliore les performances de déchiffrement et déverrouille la capacité de déchiffrement hors bande qui n'était pas disponible auparavant.

Voir l'article (en anglais) de helpnetsecurity.com.

|

| Le navigateur Firefox active par défaut le protocole DNS-over-HTTPS pour ses utilisateurs aux États-Unis |

Le protocole DNS-over-HTTPS donne la possibilité aux navigateurs Web de masquer les requêtes et les réponses DNS dans le trafic HTTPS d’apparence normale, afin de rendre le trafic DNS d’un utilisateur invisible. Il empêche par la même occasion des observateurs tiers du réseau (tels que les Fournisseurs d'Accès, les FAI) de détecter et filtrer le trafic des internautes. La mise en oeuvre à grande échelle de cette technologie permettrait aussi de lutter plus efficacement contre les attaques de l’homme du milieu.

Voir l'article de developpez.com.

|

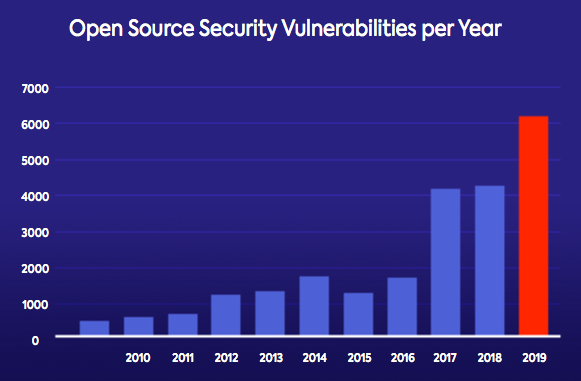

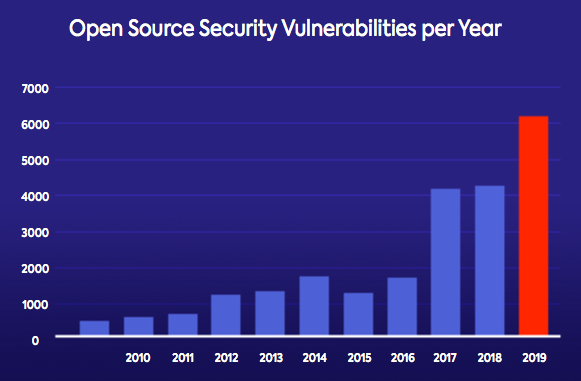

| Les efforts déployés pour sécuriser les logiciels open source ont permis de découvrir plus de 6000 vulnérabilités en 2019 |

|

Les bugs sont recensés par la société de sécurité WhiteSource, dont le rapport (disponible ci-dessous) montre que les vulnérabilités de sécurité des logiciels open source ont considérablement augmenté depuis 2009 (1000 bugs recensés) à plus de 6000 l'année dernière. Une grande partie des bugs nouvellement découverts provient des outils de brouillage open source de Google. La plus grande part de code vulnérable a été écrite en C avec une part de 30 %, en PHP pour 27 %, et en Python pour 5 %. |

|  |

Pour en savoir plus, lire l'article de zdnet.fr.

Pour télécharger le rapport de Whitesource, c'est ici.

|

| Microsoft coordonne le démantèlement du Botnet "Necurs", en réussissant à casser son algorithme de génération de domaines |

Microsoft et ses partenaires dans 35 pays (FAI, éditeurs de cybersécurité, registrars, CERT, forces de l’ordre) ont pu créer une liste complète des futurs domaines de serveurs Necurs et les bloquer préventivement, après avoir réussi à casser l'algorithme de génération de domaines du botnet, le composant qui génère des noms de domaines aléatoires : “Nous avons alors pu prévoir avec précision plus de six millions de domaines uniques qui seraient créés au cours des 25 prochains mois".

Voir l'article (en anglais) de gbhackers.com.

|

| Google annonce "TensorFlow Quantum", nouvelle technologie simplifiant l’apprentissage automatique quantique |

"TensorFlow Quantum", ou TFQ, est un cadre open source fourni par Google, et qui doit permettre au monde entier de profiter de ses propres avancées en matière d’informatique quantique : "TQF fournit les outils nécessaires pour rassembler les communautés de recherche en informatique quantique et en apprentissage automatique pour contrôler et modéliser des systèmes quantiques naturels ou artificiels".

Voir l'article de siecledigital.fr.

Pour lire le billet de Google (an anglais), c'est ici.

|

| L'Institut Montaigne publie un rapport sur les algorithmes intitulé "algorithmes : contrôle des biais S.V.P." |

Dans un rapport qui vient de sortir, l'Institut Montaigne explique ce qu'est un algorithme et son fonctionnement, les enjeux des algorithmes, la façon de créer des algorithmes équitables. Il décrit également dans le détail un certain nombre de recommandations pour prévenir les biais en répandant des bonnes pratiques et des efforts de formation pour tous ceux qui produisent ou utilisent des algorithmes.

Voir l'article de présentation ici.

Pour télécharger le rapport, c'est là.

|

| Un logiciel gratuit est désormais disponible pour déchiffrer les fichiers chiffrés par le rançongiciel PwndLocker |

La société de cybersécurité "Emsisoft" a développé un logiciel de déchiffrement gratuit pour les rançongiciels PwndLocker. Cette souche de maliciels vise principalement les entreprises et les gouvernements. Elle comporte de nombreuses variantes qui chiffrent les fichiers et exigent une rançon en échange de la promesse d'un outil de déchiffrement. Pour celà, Emsisoft a récupéré l'exécutable du logiciel de rançon à l'aide d'outils spécifiques afin de contourner sa suppression automatique par le maliciel.

Pour voir l'article de Emsisoft (en anglais), c'est ici.

|

| C'est au tour d'AMD de se voir reprocher des vulnérabilités dans tous ses processeurs produits entre 2011 et 2019 |

Les chercheurs des universités de Graz (Autriche) et de Rennes ont découvert deux vunérabilités affectant la fonctionnalité de prédiction de cache de données, leur exploitation permettant le vol d'informations sensibles. Ces attaques nécessitent l'implant d'un code malveillant sur la machine cible mais elles peuvent être menées à distance via du logiciel java-script malveillant chargé dans un navigateur. Ces vulnérabilités devraient également toucher les nouvelles puces de sa future gamme Ryzen 4000 qui sortira d'ici fin 2020. AMD n'a pour l'instant pas donné suite.

Pour télécharger l'étude (en anglais), ici.

|

| Une vulnérabilité dans un circuit de chiffrement de Texas Instruments rend vulnérables les clés de plusieurs constructeurs automobiles |

Deux universités (KU Leuven en Belgique et l'Université de Birmingham) ont publié une étude sur des failles de sécurité dans le processus de chiffrement du circuit Texas Instruments DST80. Ce dernier, datant de 1995, est utilisé dans les clés de voiture de nombreux modéles de Toyota, Kia et Hundai. Une vulnérabilité permet à un attaquant d'utiliser un outil de transmission se faisant passer pour la clé légitime afin de déverrouiller les voitures. Les clés de chiffrement ont pu être déterminées en faisant la rétro-ingénierie sur le microprogramme des clés.

Pour en savoir plus, lire l'étude (en anglais) ici.

|

| La start-up "Deep Algo" extrait automatiquement les algorithmes du code pour faciliter le travail des développeurs |

La start-up française Deep Algo veut rendre intelligible le code informatique. Elle a conçu un outil d'extraction automatique des algorithmes pour aider les développeurs à analyser du code qui n'est pas le leur. Il vise également à permettre aux métiers non techniques de facilement évaluer une application ou un logiciel en cours d'élaboration. Il fonctionne pour le moment avec le langage Java, mais l'entreprise lève des fonds pour en ajouter d'autres.

Pour en savoir plus, lire l'article usine-digitale.fr,

|

| Affaire "Rubicon" : un journal suisse explique dans le détail la folle saga des chiffreurs espions |

On y lira le passionnant détail de l’affaire Crypto AG, ou comment la CIA contrôlait le monde avec l’aide de la Suisse. Un scandale à retardement, qui remonte aux années 1950, et qui embarrasse aujourd’hui de nombreuses personnes… Le département de Guy Parmelin, qui dit tout ignorer de l’histoire, vient de déposer une plainte contre inconnu pour tricherie.

Voir ici l'article suisse de illustre.ch,

|

| Une grave vulnérabilité affecte les processeurs Intel des cinq dernières années compromettant différentes fonctions de sécurité |

Découverte par les chercheurs de Positive Technologies, cette faille de sécurité permet l'exécution de code arbitraire à un niveau de privilège zéro des puces Intel CSME, SPS, TXE, DAL et AMT, engendrant une fuite de données extrêmement difficile à repérer. L'attaque permettrait de déchiffrer les données stockées ou encore émettre de fausses attestations Enhanced Pricacy ID. Une mise à jour du microprogramme ne serait pas en mesure de corriger la vulnérabilité.

Pour en savoir plus, lire l'article (en anglais) de ptsecurity.com,

ou l'article de futura-sciences.com.

|

| Un bogue dans un logiciel de "Let's Encrypt" oblige la société à révoquer plus de 3 millions de certificats TLS |

"Let’s Encrypt" est une autorité de certification à but non lucratif qui fournit gratuitement des certificats X.509 pour le chiffrement TLS (Transport Layer Security), utilisés par les sites internet en "https" comme celui de l'ARCSI. En raison d’un bogue découvert dans son code, elle se trouve dans l’obligation de révoquer plus de 3 millions de certificats TLS, ceux dont il ne peut être certain qu'ils sont légitimes. Celà ne représente cependant que 2,6 % de ses 116 millions de certificats actifs.

Pour en savoir plus, lire l'article de developpez.com.

|

| Affaire "Rubicon", Le gouvernement suisse dépose une plainte pénale contre Crypto AG |

La publication récente d'une enquête du Washington Post, du ZDF et de la SRF sur la société suisse (voir notre actualité du 11 février dernier) a révélé que Crypto AG appartenait jusqu'à récemment aux agences de renseignement américaines et allemandes et que ces dernières avaient délibérément introduit des portes dérobées et des faiblesses dans les produits vendus par Crypto AG pour intercepter et écouter les utilisateurs dans plus de 100 pays. Le procureur général suisse a déclaré qu'une plainte avait été officiellement déposée et qu'un juge avait été nommé pour pour enquêter sur l'affaire.

Pour en savoir plus, lire l'article de zdnet.fr.

|

| Si l’ordinateur quantique était disponible dès maintenant, que se passerait-il ? Comment le quantique transformerait les manières de chiffrer ? |

"Il représente une menace pour la protection de secrets" indique Romain Alléaume, chercheur à Télécom Paris en information et cryptographie quantique, mais en rappelant qu’ "un tel ordinateur n’existe pas encore". Le système de distribution quantique de clés (QKD) permet d’échanger des secrets en codant l’information sur les propriétés de la lumière, comme la polarisation ou la phase de photons uniques. Mais "Il n’a pas voie à remplacer la cryptographie classique", précise-t'il, "leurs cas d’usage, mais aussi leurs contraintes d’usage, sont de nature très différentes".

Pour en savoir plus, lire l'intéressant article de blogrecherche.wp.imt.fr.

|

| Le 16 mars, conférence "Sécurité by design, l’apport du bug bounty dans la culture du DevSecOps" organisée par le Cercle d'Intelligence économique du Medef Hauts-de-Seine |

|  |

-----------------

SUITE AUX DIRECTIVES GOUVERNEMENTALES DU 14 MARS CONCERNANT LA CRISE DU COVID19, CETTE CONFERENCE SE FERA PAR WEBINAR LE MERCREDI 1ER AVRIL, AVEC L'OUTIL "LIVESTORM" DE YOGOSHA. Il suffira d’ouvrir la page web qui sera communiquée aux 100 premiers inscrits.

-----------------

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent à l'Université de Paris, venez assister le 16 mars prochain à la conférence animée par Gérard Peliks, membre de l'ARCSI, et tenue par Yassir Kazar, membre de l'ARCSI et président de Yogosha, entreprise spécialisée dans le "Bug-Bounty".

Accueil à partir de 18H15. Participation gratuite mais inscription obligatoire.

Lieu : Université de Paris - 45 Rue des Saints-Pères, 75006 Paris / amphi Fourier (5e étage).

Pour en savoir plus, voir Lundi de la cybersécurité de mars

|

| Orange, SFR et Bouygues Telecom lancent la plateforme "Mobile ID" de sécurisation des démarches et achats en ligne |

C’est sous l'impulsion de l’AFMM, Association française pour le développement des services et usages multimédia multi-opérateurs, qu’Orange, Bouygues Telecom et SFR ont élaboré "Mobile ID", qui utilisera les données clients que détiennent les opérateurs pour accélérer une démarche ou pour ajouter une couche de sécurité lors d’une procédure d’authentification. l’AFMM indique que ces données amènent plus de garanties que celles fournies par les options "Se connecter avec Google" ou "Se connecter avec Facebook".

Pour en savoir plus, lire l'article de frandroid.com.

|

| Vulnérabilités détectées sur plusieurs réseaux privés virtuels (VPN) disponibles gratuitement sur Android |

La société VPN Pro a identifié plusieurs vulnérabilités sur des applications VPN comptant plusieurs milliers de téléchargements, comme "SuperVPN Free" ou "TapVPN Free". Ces dernières seraient faillibles à des attaques type "homme du milieu" et un attaquant pourrait exploiter ces vulnérabilités pour siphonner des noms d'utilisateur, mots de passe et documents des victimes. Les communications transiteraient en effet via un canal HTTP non sécurisé et contiendraient des clés de chiffrement en clair.

Pour en savoir plus, lire l'article (en anglais) de vpnpro.com.

|

| Dans son rapport 2019 sur la menace, Trend Micro indique avoir bloqué 52 milliards d'attaques |

Trend Micro insiste sur la multiplication des moyens mis en oeuvre par les attaquants pour arriver à leurs fins. Le rançongiciel reste la menace la plus prégnante avec une augmentation de 10% des attaques, l'hameçonnage restant par ailleurs le vecteur de compromission le plus utilisé. Ce dernier est d'après Trend Micro le type d'attaques qu'elle a le plus bloqué, représentant 91% de celles-ci. Enfin, de plus en plus d'attaquants visent les bibliothèques java-script utilisées pour compromettre principalement les sites de commerce en ligne.

Pour en savoir plus, lire l'article (en anglais) de trendmicro.com.

|

| Une faille de sécurité dite "Krook" touche le Wi-Fi de près d’un milliard de smartphones |

Lors de la conférence RSA 2020, les experts en sécurité d’ESET ont révélé avoir découvert une importante faille de sécurité sur les réseaux Wi-Fi avec chiffrement WPA2 CCMP, car concernant les puces de Broadcom et Cypress. La faille "Krook" touche de très nombreux appareils qui en sont équipés, autant les smartphones que les tablettes, ordinateurs portables et objets connectés des marques les plus connues, Samsung, Apple, Amazon, Google, Xiaomi ou encore Asus et Huawei.

Pour en savoir plus, lire l'article de silicon.fr.

|

| Le ministère des armées certifié "hébergeur de données de santé" |

Cette démarche "s’inscrit dans la volonté du ministère de traiter de manière sécurisée les données de santé de ses ressortissants, par nature sensibles et opérationnelles", a-t-il expliqué. Elle "permettra au ministère des armées de développer sa connaissance de la population des patients militaires et des pathologies spécifiques" et constitue "un atout pour améliorer le conseil au commandement, la prévention et les traitements".

Pour en savoir plus, lire l'article de ticsante.com.

|

| La Commission européenne recommande à son personnel l’usage de la messagerie chiffrée "Signal" |

Le personnel de la Commission est déjà censé utliser des e-mails chiffrés pour l’échange de données sensibles (hors éléments classifiés, soumis à un régime particulier). Le choix de "Signal" s’inscrit dans cette logique. Il intervient à l’heure où l’application concurrente "Telegram" est pointée du doigt pour un manque de transparence sur son chiffrement.

Pour en savoir plus, lire l'article de silicon.fr.

|

| L'"Open Cybersecurity Alliance" (OCA) lance le premier cadre de messagerie commun pour les outils de sécurité |

"OpenDXL Ontology" a été conçu pour le partage de données et de commandes entre logiciels de cybersécurité. Il vise à créer un langage commun entre les outils et les systèmes de cybersécurité en supprimant le besoin d'intégrations personnalisées entre les produits. Disponible sur Github, il a été développé par OCA, un consortium de fournisseurs de cybersécurité créé en octobre 2019 et rassemblant plus de 25 entreprises, dont IBM, Crowdstrike et McAfee, et dont la devise est "integrate once, reuse everywhere".

Pour en savoir plus, lire l'article (en anglais) de zdnet.com.

|

| Stéphanie Delaume et Steve Kremer expliquent comment s’assurer que des protocoles cryptographiques n'ont pas de faille |

Les auteurs du Livre blanc sur la cybersécurité qu’Inria a publié en 2019, Stéphanie Delaume (CNRS) et Steve Kremer (Inria) expliquent par l'exemple comment s’assurer qu’un protocole cryptographique n’a pas de faille. Retrouvez-les sur le Blog "Binaire, l'informatique : science et technique au coeur du numérique" du journal Le Monde.

Pour lire l'article, c'est ici.

|

| La fondation Linux publie la liste des vulnérabilités des composants en source ouverte les plus utilisés |

Les FOSS ("Free and open source software"), logiciels en source ouverte, représentent en moyenne 80 à 90% du code de tous les logiciels. Ils constituent de fait le socle fondamental de développement de l'informatique. Aussi, la fondation Linux vient de publier le rapport (intitulé "The Census II") visant à informer les développeurs souhaitant gagner en productivité et éviter de coder en intégralité un programme, des vulnérabilités avérées et potentielles qui les menacent.

Pour lire le rapport en question, c'est ici.

|

| Bernard Barbier, membre de l'ARCSI, explique sur France 24 le concept de "la cybercoercition, un concept offensif de cyberdéfense" |

La cybercoercition fait dorénavant partie du vocabulaire des guerriers numériques. Comme pour la menace nucléaire, elle consiste à montrer à vos adversaires que vous êtes capables de lui infliger de très lourdes pertes, une sorte de dissuasion numérique.

Pour en parler, Ali Laïdi reçoit sur France 24 l'un des auteurs de ce nouveau concept, Bernard Barbier, ancien directeur technique de la DGSE. |

|  |

Pour regarder l'émission en vidéo, voir le site de France 24.

Pour écouter l'émission, c'est ici.

|

| Des hackers ont piraté des serveurs VPN pour installer des portes dérobées dans des entreprises du monde entier |

Des pirates informatiques iraniens ont ciblé les réseaux de Pulse Secure, Fortinet, Palo Alto Networks et Citrix VPN afin de pirater de grandes entreprises. Selon un nouveau rapport de la société israélienne de cybersécurité ClearSky, ces pirates iraniens ont ciblé des entreprises "des secteurs de l'informatique, des télécommunications, du pétrole et du gaz, de l'aviation, du gouvernement et de la sécurité".

Pour en savoir plus, lire l'article de zdnet.fr.

Pour voir le rapport de ClearSky, lire ici.

|

| Les puces Bluetooth de sept fabricants sont vulnérables à des attaques par déni de services ou de contournement d’accès |

Sept fabricants de puces Bluetooth sont mis en cause par des chercheurs de l'université de technologie de Singapour, à savoir : Cypress, NXP, Dialog, Texas Instruments, Microchip, Telink et ST Microelectronics. Ces puces défaillantes sont embarquées dans plus de 480 modèles différents d’appareils connectés, soit des millions d'équipements dans le monde. Et bien que certains fabricants publient des correctifs logiciels, les appareils ne peuvent pas forcément être mis à jour...

Pour en savoir plus, lire l'article de 01net.com.

Pour voir le rapport, lire ici.

|

| L'entreprise US Enveil, qui commercialise une solution de chiffrement homomorphique, lève 10 millions de dollars |

"ZeroReveal", produit de chiffrement homomorphique que sa fondatrice a pu développer en travaillant au sein de la NSA, est commercialisé via la création de Enveil. La technologie mise en oeuvre permettrait de procéder à des recherches chiffrées sur des ensembles de données sans avoir à déchiffrer le contenu. La recherche en elle-même n'est jamais déchiffrée et les résultats sont envoyés tels quels. De plus si les données recherchées sont également chiffrées, l'utilisateur n'a pas besoin de les déchiffrer pour les obtenir.

Pour en savoir plus, lire l'article (en anglais) de securityweek.com.

|

| Le CIGREF publie son rapport "Informatique quantique : quels leviers pour la France ?" |

Technologies, compétences, modèles économiques… Le Cigref capte des signaux plus ou moins positifs pour la France dans la bataille de l’informatique quantique. Quelque forme que vienne à prendre l’informatique quantique, qui la maîtrisera ? Le Cigref exprime ses inquiétudes en la matière. Ne serait-ce que vu la capacité de cette technologie à mettre en danger la sécurité des communications et du stockage de l’information...

Pour en savoir plus, lire l'article de silicon.fr.

Pour télécharger le rapport du CIGREF, c'est ici.

|

| Un malware sur les ordiphones Android est si persistant qu'il survit même aux restaurations d'usine |

Connu sous le nom de xHelper, le malware fut découvert en 2019 par l'entreprise spécialiste de la cybersécurité "Malwarebytes". Et il est plutôt résistant, puisqu'il survit même à une réinitialisation complète du téléphone sous Android. Il fonctionne comme une porte dérobée capable de recevoir des commandes à distance et d'installer d'autres applications sur l'appareil infecté.

Pour en savoir plus, lire l'article de clubic.com.

|

| Opération "Rubicon", révélations stupéfiantes sur les complicités suisses avec l’espionnage international de la CIA et du BND |

Le secret aura mis des décennies avant d’éclater au visage du monde. 280 pages de documents classifiés attestent que le renseignement allemand (BND) et la CIA ont scellé une alliance secrète pour espionner une centaine d’États dans le monde entre 1970 et 1993. Afin de mettre en oeuvre cette opération baptisée "Rubicon", les deux agences ont utilisé les technologies truquées de la firme zougoise Crypto AG. Le Conseil fédéral a ouvert une enquête.

Pour en savoir plus, lire l'article de letemps.ch.

Lire également l'article original (en anglais) du washingtonpost.com.

|

| Le FBI aurait réussi à casser le service d'anonymat du réseau TOR pour arrêter Eric Marques, un magnat du darknet |

Le FBI a mis la main sur Eric Eoin Marques qui a dirigé pendant des années Freedom Hosting, une entreprise cybercriminelle promouvant la drogue et hébergeant des groupes de piratage. D’après des personnes proches du dossier, le FBI l'a trouvé en cassant le célèbre service d'anonymat TOR, mais l’agence n’a pas révélé si une vulnérabilité a été utilisée.

Pour en savoir plus, lire l'article de developpez.com.

|

| Les rapport moraux du Président de l'ARCSI sont désormais consultables en accès libre |

Pour mieux faire connaître les activités de l'ARCSI, le rapport moral que le Président présente traditionnellement durant l'Assemblée Générale annuelle de l'Association est désormais consultable en accès libre sur la page "bulletin" de ce site.

Pour consulter les plus récents, voir la page correspondante.

|

| Les messageries chiffrées de Facebook inquiètent les ONG de protection de l'enfance |

Plusieurs associations pour la protection de l'enfance ont demandé à Facebook de renoncer à chiffer l'ensemble de ses plateformes, craignant que la protection renforcée des échanges en ligne ne facilite le partage de contenus pédopornographiques. En cause, sa décision de chiffrer Messenger, comme l'est déjà sa messagerie WhatsApp, sans garantir d'accès aux autorités. De nombreux responsables politiques dans le monde craignent également que la justice de leur pays ne puisse récupérer des données essentielles dans le cadre d'enquêtes criminelles.

Pour en savoir plus, lire l'article de www.businessinsider.fr.

|

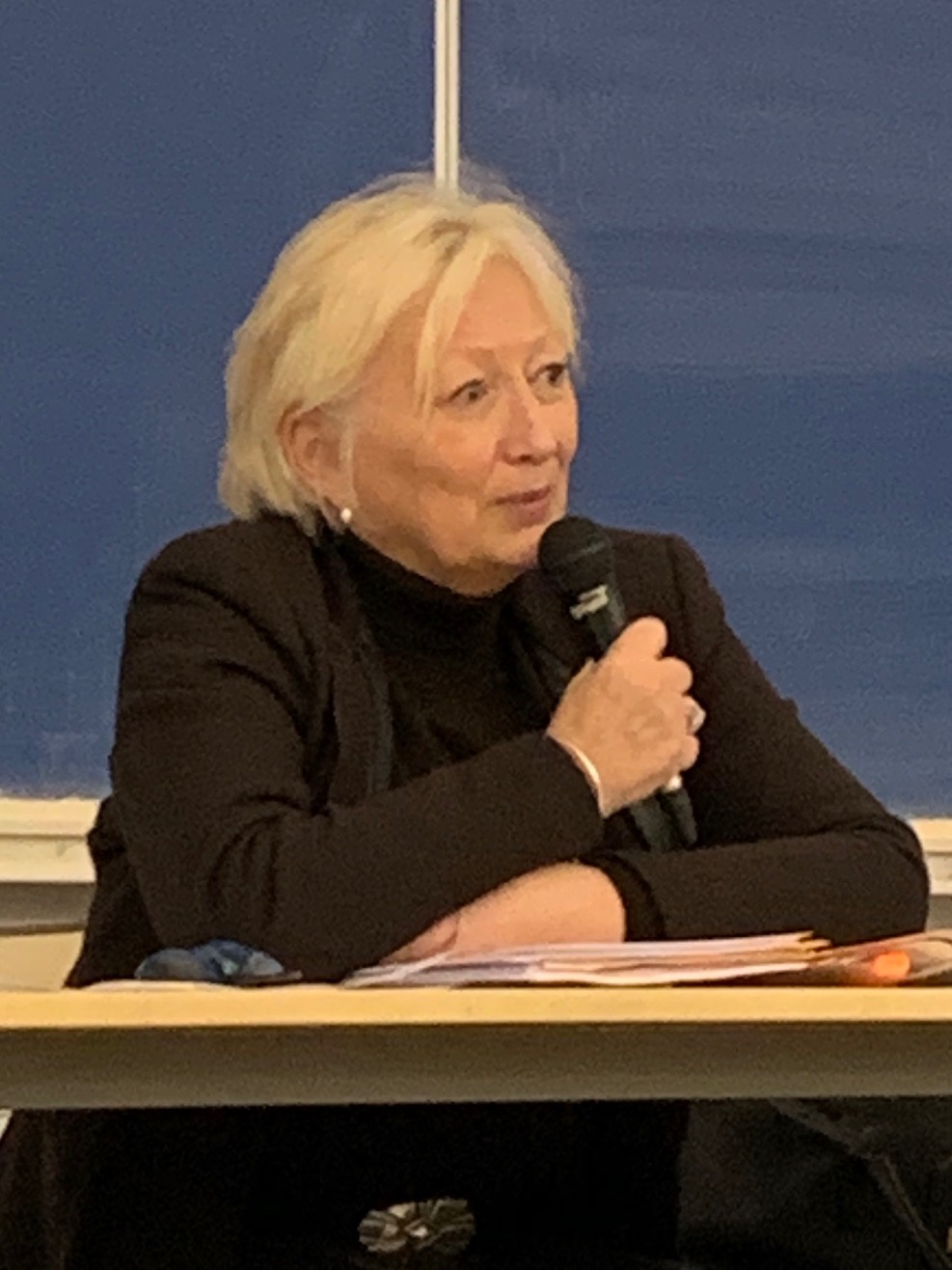

| Conférence "Quels moyens pour assurer la souveraineté numérique de l’UE ?" organisée le 17/2 par le Cercle d'Intelligence économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent à l'Université de Paris, venez assister le 17 février prochain à la conférence animée par Gérard Peliks, membre de l'ARCSI, et tenue par madame la sénatrice Catherine Morin Desailly, autour du thème de la souveraineté numérique de notre pays et de notre continent. |

|

|

Accueil à partir de 18H15. Participation gratuite mais inscription obligatoire.

Lieu : Université de Paris - 45 Rue des Saints-Pères, 75006 Paris / amphi FOURIER (5ème étage).

Pour en savoir plus, voir Lundi de la cybersécurité de février

|

| FIDO2, le nouveau standard pour l’authentification sans mot de passe |

Fondée en 2012, FIDO (Fast IDentity Online) est une alliance technologique ouverte dont la mission centrale est de définir des standards d’authentification numérique qui réduisent la dépendance aux mots de passe. Officiellement ratifiée en mars 2019, FIDO2 est la deuxième version d'un nouveau standard d’authentification sans mot de passe, d’ores et déjà supporté par les plates-formes Windows 10 et Android, et les navigateurs web Chrome, FireFox, Edge et Safari.

Pour en savoir plus, lire l'article de www.globalsecuritymag.fr.

|

| Des chercheurs de l’Université de Liège présentent un algorithme fondé sur la "neuromodulation" |

Trois chercheurs de l’Université de Liège (ULiège) ont présenté dans une publication dans PLOS ONE un nouvel algorithme fondé sur un mécanisme biologique appelé la neuromodulation. Il a été développé afin de créer des agents intelligents capables de réaliser des tâches non rencontrées pendant l’entraînement.

Pour en savoir plus, lire l'article dans www.actuia.com.

|

| la Commission européenne et la présidence croate du Conseil de l'Union européenne présentent conjointement la "boite à outils 5G" |

Fruit des discussions menées entre les Etats membres, la Commission européenne et l’ENISA, la "boîte à outils 5G" identifie un ensemble de mesures clés, à la fois stratégiques et techniques, qui permettent de répondre aux risques identifiés conjointement au niveau européen dans cette technologie mobile de nouvelle génération. Fortement impliquée dans les discussions, la France se félicite de l’aboutissement de ce travail collectif destiné à proposer une approche européenne concertée.

Pour en savoir plus, consulter le communiqué de l'ANSSI.

Pour rappel, les risques liés à la technologie 5G avaient donné lieu à une intervention de Jean-Luc Moliner, directeur de la sécurité d'Orange, lors des dernières rencontres de l'ARCSI. On peut retrouver cette présentation ici.

|

| L'ARCSI était au Forum International de la Cybersécurité fin janvier 2020 à Lille |

L'ARCSI était présente au FIC à Lille en janvier 2020 à travers un stand dans l'espace "Associations" de l'évènement. Pour la première fois, le FIC s'est déroulé sur 3 jours, du 28 au 30 janvier, avec une première journée exclusivement consacrée aux rencontres d'entreprises acheteurs-fournisseurs, pour permettre au client final (DSI, RSSI, etc…) d'approfondir ses projets de cybersécurité, découvrir les innovations et startups présentes et échanger avec les prestataires.

On reconnaîtra de gauche à droite les membres de l'ARCSI suivants : Francis Bruckmann (trésorier, webmestre), Jean-Jacques Quisquater, Renaud Lifchitz, Jean-Louis Desvignes (président), Matthieu Grall, Jérôme Chappe (webmestre), Gérard Péliks.

Une page dédiée à l'évènement est accessible ici.

|

| Guillaume Poupard au FIC à Lille : « Tous connectés, tous impliqués, tous responsables ! » |

À l’occasion de la 11ème édition du Forum International de la Cybersécurité, Guillaume Poupard, Directeur général de l’ANSSI, a appelé à un engagement collectif pour stabiliser le cyberespace autour du leitmotiv : "Soyons tous connectés, tous impliqués, tous responsables !". Afin de renforcer et de garantir la stabilité et la confiance, tous les acteurs doivent identifier et assumer aussi leur part de responsabilité au plus tôt.

Pour en savoir plus, lire l'article de globalsecuritymag.fr.

Pour voir le discours de Guillaume Poupard au FIC, c'est ici.

|

| "Coercition, cybercoercition, contre-cybercoercition?" une tribune de Bernard Barbier, Jean-Louis Gergorin et l'Amiral Edouard Guillaud |

Le Monde a publié une tribune sous la plume de MM. Bernard Barbier, membre du Conseil d'Administration de l'ARCSI et ancien directeur technique de la DGSE, Jean-Louis Gergorin, ancien chef du Centre d'analyse et de prévision du Quai d'Orsay, et l'Amiral Edouard Guillaud, ancien chef d'état-major des armées. Face à l'accélération de nouvelles menaces, elle considère que la France doit se doter d'une capacité de dissuasion autonome, à l'instar de celle constituée en matière nucléaire.

Pour lire la tribune c'est ici.

|

| Le Cyber Campus, futur coeur nucléaire du cyber français à Paris |

Soutenu par Orange, Thales, Atos, Capgemini et l’ANSSI, ce futur campus de 700 à 800 experts en cybersécurité devrait voir le jour fin 2020-2021 à Paris. Il intègrera start-up, industriels, universitaires et acteurs publics. Pour Michel Van Den Berghe, chargé en juillet 2019 par le Premier ministre Edouard Philippe d’une mission de préfiguration du campus parisien, l’objectif est de créer de l’innovation en faisant se rencontrer les acteurs du cyber, mais aussi de donner envie aux jeunes de s’engager dans les métiers du cyber.

Pour en savoir plus, lire l'article de challenges.fr.

Pour lire ou télécharger le rapport "Campus Cyber, fédérer et faire rayonner l’écosystème de la cybersécurité", c'est ici.

|

| A l'aube du FIC, BFM Business organise une table ronde intitulée "Cybersécurité : les grands enjeux de l'année 2020" |

Le samedi 18 janvier, Guillaume Tissier, président de CEIS et co-organisateur du FIC, Michel Van den Berghe, le directeur général d'Orange Cyberdéfense et Jean-Noël de Galzain, président de Wallix Group et de Hexatrust se sont penchés sur les enjeux de la cybersécurité en 2020 dans l'émission "01 Business Forum - L'Hebdo" présentée par Frédéric Simottel.

Pour écouter l'émission c'est ici.

|

| La théorie du chaos au secours des puces de chiffrement pour une "sécurité parfaite" |

Des experts du Center for Unconventional Processes of Sciences (Californie) en collaboration avec l’Université St Andrews et l’Université des sciences et des technologies du Roi Abdullah (Arabie Saoudite) ont mis au point une puce de chiffrement dite de " sécurité parfaite " en s'appuyant sur la théorie du chaos. Les clés générées par le circuit et qui déverrouillent chaque message ne sont jamais stockées ou communiquées avec le message et ne peuvent être recréées, même par les utilisateurs eux-mêmes.

Pour plus d'information, lire l'article du mondeinformatique.fr.

|

| L'Identité Numérique La Poste devient la première identité électronique française déclarée conforme par l'ANSSI |

Le 20 janvier 2020, l'Identité Numérique La Poste a été déclarée conforme aux exigences du règlement européen eIDAS. Gratuite pour les particuliers, la solution d'identification et d'authentification de La Poste devient une identité électronique de référence. Son objectif est de faciliter le développement de démarches en ligne comme la réception de la lettre recommandée électronique par exemple. La sécurité de l'Identité Numérique La Poste repose sur la combinaison d'un identifiant, d'un code secret et d'une application mobile qualifiée via un Visa de sécurité délivré par l'ANSSI.

Pour en savoir plus, lire le communiqué de La Poste.

|

| PANOCRIM 2019 : le Clusif livre son état des lieux annuel de la cybercriminalité |

Ce 21 janvier, le Clusif a présenté la vingtième édition de son panorama du cybercrime. Il montre que les menaces ne faiblissent pas et restent diverses. Tromperies, ransomware, deep fake, attaques sur la supply chain, gestion de crise ont rythmé l'année 2019.

Pour en savoir plus, lire l'article de lemondeinformatique.fr.

Une synthèse du panocrim 2019 a été présentée au FIC 2020 et sa vidéo est disponible ICI.

|

| ProtonVPN met en ligne son code source pour permettre aux experts en cybersécurité d'inspecter son implémentation du chiffrement |

La compagnie a décidé de mettre en ligne la totalité du code source de son application de VPN afin de laisser la possibilité aux experts en cybersécurité d'inspecter l'implémentation du chiffrement et la manière dont sont utilisées les données personnelles des utilisateurs. ProtonVPN a aussi annoncé travailler avec l'entreprise SEC Consult afin de réaliser un audit de sécurité complet des logiciels utilisés.

Pour en savoir plus, lire (en anglais) techradar.com.

|

| Le monde de l'Intelligence Économique bouge, Avisa Partners rachète le cabinet CEIS |

Il s'agit de la quatrième opération de ce type pour Avisa Partners qui est également entré au capital de Raise, avec l'acquisition de IDA Group en Allemagne et celle de Gabara Strategies au Royaume-Uni. Avisa Partners se rapproche donc de l'entreprise de sécurité privée Anticip qui a conclu un partenariat commercial avec CEIS. Pour mémoire, CEIS est le cabinet mandaté par la Gendarmerie Nationale pour l'organisation du Forum International de la Cybersécurité (FIC) à Lille en Janvier.

Pour en savoir plus, lire Les Echos.

|

| Algorithmes éthiques en santé : un défi technologique et sociétal |

Les possibilités offertes par les algorithmes et l’intelligence artificielle dans le domaine de la santé soulèvent de nombreuses questions. Quels sont les risques liés à leur utilisation ? Comment s’assurer qu’ils auront un impact positif pour le patient au plan individuel ? Quels garde-fous faut-il mettre en place pour garantir le respect des valeurs de notre système de santé ? Depuis l'engouement pour l'IA en santé créé par Watson d'IBM, de nombreuses questions sur les biais et les discriminations des algorithmes ont surgi.

Pour tout savoir, lire l'article de l'IMT.

|

| Faille cryptographique de Windows 10 : la NSA, nouveau cheval blanc de la cybersécurité ? |

La NSA, plus connue pour taire les failles pour pouvoir les exploiter à son propre profit, a dévoilé publiquement le 14 janvier une faille majeure affectant Windows 10, le système d’exploitation de Microsoft, et plus particulièrement sa librairie cryptographique. Le correctif a été mis en place avant sa révélation et aucune exploitation n’a semble-t'il été constatée. Mais le plus suprenant est le comportement de la NSA, qui semble être le symbole d’une nouvelle orientation de l’agence américaine...

Pour tout savoir, lire l'article de siecledigital.fr.

|

| Amazon Web Services émet une alerte pour que les utilisateurs de ses bases de données mettent à jour leurs certificats TLS/SSL |

Les utilisateurs des bases de données Aurora, RDS et DocumentDB d'Amazon utilisant des connexions sécurisées TLS/SSL doivent télécharger et installer le nouveau certificat CA-2019. La bascule vers un nouveau certificat est en effet proposée tous les 5 ans par AWS, en accord avec sa politique de sécurité. AWS précise que toutes les instances créées à compter du 14 janvier 2020 reposeront automatiquement sur ce nouveau certificat.

Pour en savoir plus, lire le communiqué d'Amazon Web Services.

|

| SNAKE, un nouveau rançongiciel pour infiltrer les réseaux d’entreprise et chiffrer les fichiers de chaque ordinateur |

L’analyse du ransomware a révélé qu’il est écrit en langage "Golang" et qu'il possède un niveau d’obscurcissement bien plus élevé que ce qui est typique de ces logiciels d’infection. Il constitue une menace majeure pour les réseaux d’entreprise car il chiffre les fichiers sur tous les ordinateurs du réseau, par opposition à ceux sur une seule machine.

Pour en savoir plus, lire l'article de breakingnews.fr.

|

| La Chine établit une communication entre son satellite quantique et la toute première station quantique mobile terrestre |

C’est la première fois qu’une station mobile est utilisée pour réaliser un transfert de données d’un satellite quantique à la Terre. Sa masse de seulement 80 kilogrammes démontre l’avance chinoise en matière de miniaturisation. Elle a établi une communication avec la satelite QUESS (pour "Quantum Experiments at Space Scale") depuis la province du Shandong.

Pour en savoir plus, lire l'article de journaldugeek.com.

|

| Qwant devient le moteur de recherche par défaut dans les ordinateurs de l’État |

Alors que l’avenir managérial et financier de Qwant se clarifie, l’État vient de donner un coup de pouce au moteur de recherche français qui se veut être le rival de Google. Dans une note du mercredi 7 janvier, le directeur interministériel du numérique a requis de tous les directeurs d’administration chargés du numérique l'installation par défaut du moteur de recherche Qwant.

Pour en savoir plus, lire l'article de lemonde.fr.

|

| Avec le rapport de la députée Paula Forteza, qui vient de sortir, la France se positionne dans la course à l’informatique quantique |

L'ordinateur quantique devrait, à terme, casser le chiffrement de toutes les données. Mais des chercheurs en cryptographie développent déjà de nouvelles méthodes de chiffrement, plus résistantes. "La cryptographie quantique permet une sécurité inconditionnelle, sans hypothèse de faille", explique Eleni Diamanti, directrice de recherche au CNRS. Dans l’état actuel, elle ne peut cependant pas remplacer la cryptographie classique.

Pour en savoir plus, lire l'article de numerama.com.

|

| La Chaire "Cyberdéfense et Cybersécurité" organise le 25 février prochain une journée sur "la gestion du risque numérique dans les collectivités territoriales" |

La transition numérique est une formidable opportunité pour les collectivités territoriales car les études montrent que les usagers restent attachés à leurs services publics. Toutefois, l’exigence de rapidité et de réactivité que permettent les innovations technologiques est accrue.

Outre les risques liés aux attaques visant à bloquer l’activité de la collectivité et à détourner les données personnelles des administrés, les enjeux juridiques seront étudiés. La dernière partie de la journée sera consacrée aux risques de déstabilisation et de manipulation lors des prochaines élections de 2020. |

|  |

Pour voir le programme et s'inscrire, c'est ici.

|

| Le CLUSIF organise le 21 janvier prochain la 20e édition de son Panorama de la Cybercriminalité "PANOCRIM" |

|

"Le Panorama de la Cybercriminalité" du CLUSIF s’est imposé depuis plusieurs années comme un événement incontournable dans le monde de la sécurité de l’information. Cette conférence dresse le bilan en matière de cybercriminalité mais également en matiére d’événements sociéétaux et parfois accidentels en relation avec la sécurité de l’information. |

|  |

Des experts reconnus, dont des membres de l'ARCSI, ont sélectionné tous les faits de l’année écoulée qui ont marqué l’actualité et qui auront des répercussions en 2020. La conférence sera suivie d'un cocktail et d'une visite exceptionnelle de l'exposition Espions proposée par la Cité des sciences et de l'industrie.

Date : mardi 21 janvier 2020 / Horaire : 15h30-18h (Accueil 15h) / Lieu : Cité des sciences et de l'industrie, 30 avenue Corentin Cariou 75019 Paris

L'inscription est obligatoire et c'est ici.

|

| Conférence "L’apocalypse numérique, est-ce pour demain ?" organisée le 20 janvier par le Cercle d'Intelligence économique du Medef Hauts-de-Seine |

|  |

Dans le cadre des ¨Lundi de la cybersécurité¨, qui se tiennent à l'Université de Paris, venez assister le 20 janvier prochain à la conférence animée par Gérard Peliks, membre de l'ARCSI, et tenue par Guy Manou-Mani, co-président du groupe Open, et ancien Vice-Président du Conseil National du Numérique et président du Syntec Numérique.

Accueil à partir de 18H15. Participation gratuite mais inscription obligatoire.

Lieu : Université de Paris - 45 Rue des Saints-Pères, 75006 Paris / amphi BINET (en entrant à gauche).

Pour en savoir plus, voir Lundi de la cybersécurité de janvier

|

| Téléportation quantique : première historique entre deux puces informatiques |

Des chercheurs de l'Université de Bristol et de l'Université technique du Danemark sont parvenus pour la première fois à envoyer instantanément des informations d'une puce à une autre sans qu'elles soient physiquement connectées. Cet exploit ouvre un peu plus la porte à l’informatique quantique. Considérée comme le nouveau Graal des prochaines décennies, cette technologie permettrait de résoudre des problèmes bien plus complexes que ceux traités aujourd’hui.

Pour en savoir plus, lire l'article de siecledigital.fr.

|

|

|